A política de segurança define os direitos e as responsabilidades cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. É considerada uma ação NÃO aceitável relativa à política de segurança:

O padrão utilizado na internet atualmente é o modelo de camadas TCP/IP, ou como alguns autores o chamam,

modelo internet. A arquitetura do modelo de camadas TCP/IP é composta por cinco camadas, sendo cada uma

responsável por um serviço, e com as suas funções específicas. Numa transmissão de dados, por exemplo, o envio dos

dados das eleições, que é feito via internet, cada uma das camadas tem a sua importância e seu respectivo protocolo

responsável por cada ação realizada nessas transmissões. Na camada de rede encontram–se os protocolos de

roteamento, e dois protocolos têm sido os mais utilizados para o roteamento dentro de um sistema autônomo na

internet, conhecidos como IGP (Internet Gateway Protocols – Protocolos de Roteadores Internos). Sobre esses dois

protocolos, assinale a alternativa correta.

A respeito do Power Point 2010 assinale a alternativa que nomeia a área reservada para anotações sobre seus slides e que é muito útil para incluir lembretes e informações adicionais de um trabalho, não deixando a apresentação com muitos textos. Essas notas são anexadas na parte inferior da janela dos slides e não aparecem na apresentação.

A respeito de sistemas operacionais e aplicativos para edição de textos, julgue os itens que se seguem.

Vírus do tipo boot, quando instalado na máquina do usuário,

impede que o sistema operacional seja executado corretamente.

Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

As entidades denominadas certificadoras são entidades

reconhecidas pela ICP Brasil (Infraestrutura de Chaves

Públicas) e autorizadas a emitir certificados digitais para

usuários ou instituições que desejam utilizá-los.

Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

Ao se fazer uma pesquisa no Google utilizando-se a expressão

"Edital TJDFT", serão apresentadas todas as páginas que

contenham apenas a palavra Edital e apenas a palavra

TJDFT, além das páginas com a expressão exata Edital

TJDFT.

Julgue os itens a seguir a respeito de conceitos de informática.

Ao longo do tempo, percebe-se que a área de trabalho do ambiente Windows tem agrupado evidentes melhorias, como organização, barra iniciar rapidamente, Internet Explorer, além da inserção de aprimoramentos visuais e de segurança. No caso do Windows 7, o desktop trabalha com o agrupamento das janelas de um mesmo programa no mesmo botão da barra de tarefas, de forma que, na alternância para a janela desejada, é necessário dar um clique no botão e, a seguir, outro na janela específica.

Nos aplicativos e sites para utilização de correio eletrônico, os termos “Cco” e “Bco”, que são sinônimos, são usados para designar destinatários de um e-mail que:

Observe na figura abaixo a caixa de busca mostrada no

acionamento do botão Iniciar do MS Windows 7.

Essa busca permite a localização de:

Carlos pretende carregar numa planilha MS Excel os dados dos contatos registrados em seu e-mail. Depois de investigar como obter e gravar esses dados num arquivo, Carlos descobriu que poderia optar por diferentes formatos de gravação. Um formato que torna muito fácil a posterior importação de dados pelas planilhas é conhecido como:

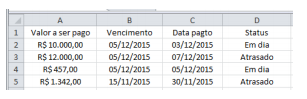

Carlos preparou uma planilha no MS Excel 2010 para controlar os

pagamentos de seus clientes, como na figura a seguir.

A coluna D indica, de acordo com as datas de vencimento e de

pagamento, se o cliente pagou em dia ou atrasado. Sabendo-se

que a célula D2 foi copiada para as demais da coluna, sua fórmula

deve ser:

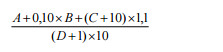

Analise a expressão a seguir:

Supondo-se que os valores de A, B, C e D estejam localizados,

respectivamente, nas células A1, B1, C1 e D1 de uma planilha

LibreOffice Calc 4.2, a fórmula que traduz corretamente essa

expressão é:

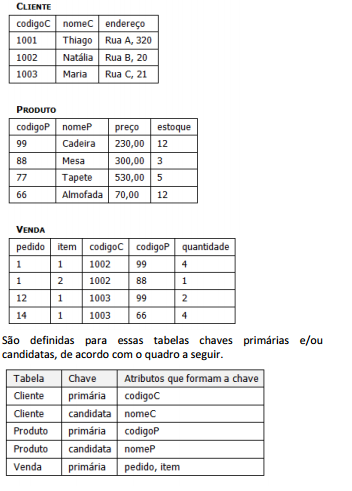

ATENÇÃO Nas cinco questões seguintes há referências a um banco de dados denominado banco BD, cujo esquema relacional e respectivo preenchimento são ilustrados a seguir.

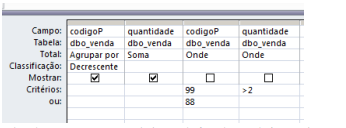

Considere uma implementação do banco BD, como descrito, no

MS Access 2010, na qual foi definida uma consulta por meio da

tela do “Modo Design". A figura abaixo mostra um trecho dessa

tela.

Sabendo-se que apenas a tabela Venda foi adicionada à consulta,

está correto concluir que o resultado, além da linha de cabeçalho,

possui duas colunas e:

A UML (Unified Modeling Language) estabelece uma série de artefatos que auxiliam desenvolvedores de sistemas a modelar e documentar seu trabalho. A funcionalidade de um sistema, do ponto de vista dos seus usuários, é representada pelo Diagrama de:

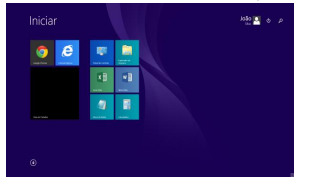

Observe os ícones da tela Inicial do Windows 8 a seguir.

Os ícones ilustrados representam: