Com relação aos protocolos utilizados no âmbito do correio eletrônico são realizadas as seguintes afirmativas:

1.Através de um programa cliente que envia comandos ao servidor de correio eletrônico que suporta o protocolo IMAP, o usuário pode manipular suas mensagens e pastas (também chamadas de “folders") a partir de computadores diferentes em diversas localidades sem que seja necessária a transferência das mesmas do servidor para o computador de onde se está fazendo o acesso.

2.O protocolo IMAP não se destina a fornecer extensas operações de manipulação de correio no servidor; normalmente, o correio é baixado e depois excluído.

3.Quando um cliente SMTP possui uma mensagem para transmitir, ele estabelece um canal de transmissão (two-way) com um servidor SMTP. A responsabilidade do cliente SMTP é transmitir a mensagem de correio eletrônico para um ou mais servidores SMTP, ou reportar sua falha na tentativa de transmissão.

Assinale a alternativa que indica todas as afirmativas corretas.

Vários problemas de segurança surgiram a partir do crescimento das redes. Como exemplo destes problemas temos roubo de senhas e interrupção de serviços até problemas de personificação, onde uma pessoa faz-se passar por outra para obter acesso privilegiado. Surgiu então a necessidade do aprimoramento do processo de autenticação, que consiste na verificação da identidade dos usuários.

Com relação a este assunto são realizadas as seguintes afirmativas:

1.A verificação ou autenticação em duas etapas (two-factor authentication, também chamada de aprovação de login, verificação ou autenticação em dois fatores ou, ainda, verificação ou autenticação em dois passos) adiciona uma segunda camada de proteção no acesso a uma conta, dificultando que ela seja indevidamente acessada, mesmo com o conhecimento da senha. É um recurso opcional oferecido por diversos serviços de Internet, como Webmail, redes sociais, Internet Banking e de armazenamento em nuvem.

2.Na verificação em duas etapas são utilizados dois passos de checagem, ou seja, é feita uma dupla verificação. Adicionando uma segunda etapa de verificação fica mais difícil a invasão de uma conta de usuário. Mesmo que um atacante venha a descobrir uma senha ela, isoladamente, não será suficiente para que ele consiga acessar a conta. O atacante necessitará executar a segunda etapa, o que tornará a invasão mais difícil de ser realizada.

3.Existem três grupos básicos de mecanismos de autenticação, que se utilizam de: aquilo que você é (informações biométricas, como a sua impressão digital, a palma da sua mão, a sua voz e o seu olho), aquilo que apenas você possui (como seu cartão de senhas bancárias e um token gerador de senhas) e, finalmente, aquilo que apenas você sabe (como perguntas de segurança e suas senhas).

Assinale a alternativa que indica todas as afirmativas corretas.

Qual o atalho de teclado do Windows 10 possibilita abrir a janela do Gerenciador de Tarefas do Windows?

O ícone abaixo, do MS Powerpoint 2016 em português refere-se às/ao:

Sobre a funcionalidade de Acesso Rápido do Explorador de Arquivos do Windows 10 Pro em português, considere as seguintes afirmativas.

1.Pode-se fixar uma pasta à lista de acesso rápido uma vez com a pasta aberta no explorador de arquivos, clicando com o botão direito do mouse sobre Acesso Rápido e selecionando 'Fixar pasta atual em Acesso rápido'.

2.Pode-se fixar Acesso rápido no menu Iniciar, o que facilita o acesso ao seu conteúdo.

3.Acesso rápido pode mostrar ou não os arquivos usados recentemente e também as pastas mais usadas, conforme a preferência do usuário.

Assinale a alternativa que indica todas as afirmativas corretas.

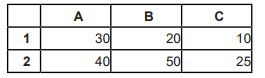

Com base na planilha do Excel abaixo, assinale a alternativa que apresenta a fórmula correta que está embutida na célula C2:

Quanto às ferramentas e aplicativos de navegação e de correio eletrônico, analise as afirmativas abaixo, dê valores Verdadeiro ( V ) ou Falso ( F ) e assinale a alternativa que apresenta a sequência correta (de cima para baixo):

( ) enquanto o protocolo SMTP é para envio, o POP3 é para receber e-mails.

( ) o correio eletrônico é tipicamente uma ferramenta de comunicação síncrona.

( ) o IP (Internet Protocol) possui atualmente somente as versões IPv4 e IPv6.

Normalmente quando se navega pela internet pelos browsers (navegadores) mais comuns, encontra-se na barra de endereço um ícone de um cadeado. Significa que:

Sistemas Operacionais não proprietários com base Linux têm diversas vantagens, sendo a principal delas, a opção de não pagar licença de instalação e uso. Todas as alternativas a seguir apresentam distribuições LINUX não proprietárias, EXCETO:

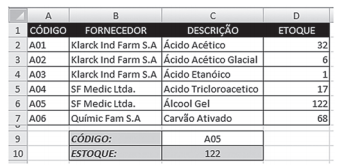

Lilian recebeu uma relação de dados de insumos do Almoxarifado e precisa criar um meio que facilite a pesquisa de quantidade em estoque digitando o código do item requisitado. Lilian resolveu utilizar a função PROCV do Microsoft Excel, deixando o campo C9 como de pesquisa e o C10 como resultado. A imagem a seguir demonstra a planilha elaborada por Lilian.

Pode-se afirmar que ela elaborou a seguinte fórmula no campo C10:

Lis trabalha no setor de protocolo do Hospital Universitário de uma Instituição Federal de Ensino Superior e costuma acessar alguns web sítios de interesse pessoal. Embora se preocupe com a segurança de quais páginas acessar, Lis teve um problema com os dados de usuário e senha de seu e-mail pessoal, pois houve um acesso sem que ela soubesse. Possivelmente ela sofreu algum ataque de um programa que registrou os seus dados para uso criminoso. Este ataque foi efetivado pelo programa malicioso ou “Malware”:

Em uma instituição federal de ensino, a área responsável pela Tecnologia da Informação, seguindo orientações normativas da Secretaria de TIC do Governo Federal, está implantando um plano de migração de Sistemas Operacionais dos seus computadores de Sistema Proprietário para Sistema de Licença Livre. A despeito de a migração gerar uma expectativa acerca de como será a forma de trabalho em um novo ambiente operacional, pode-se analisar as seguintes assertivas:

I – todo Sistema Operacional de Licença Livre tem seu código-fonte aberto e é desenvolvido somente por organizações com fins lucrativos.

II – para um computador de mesa ou portátil ser funcional de fato, é necessária apenas a instalação de um Sistema Operacional Proprietário.

III – para que se possa imprimir um documento a partir de um editor de texto instalado em um Sistema Operacional de Licença Livre é necessário ter um periférico de impressão instalado, estando tanto o computador como o periférico na mesma rede ou o periférico instalado diretamente a esse computador.

IV – uma das características de um Sistema Operacional é fazer a comunicação entre o ser humano e a máquina.

Assinale a alternativa que contém somente as afirmativas corretas.

No local de trabalho, a segurança das informações tratadas é primordial para que as atividades sejam executadas sem problemas que afetem diretamente o desempenho do setor. O computador é a principal ferramenta para guarda de dados e informações importantes. Assinale a alternativa INCORRETA quanto às ameaças que os computadores sofrem.

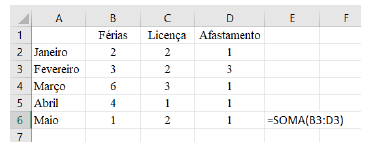

A imagem apresenta uma planilha no Excel e uma fórmula aplicada na célula E6. O resultado da fórmula será

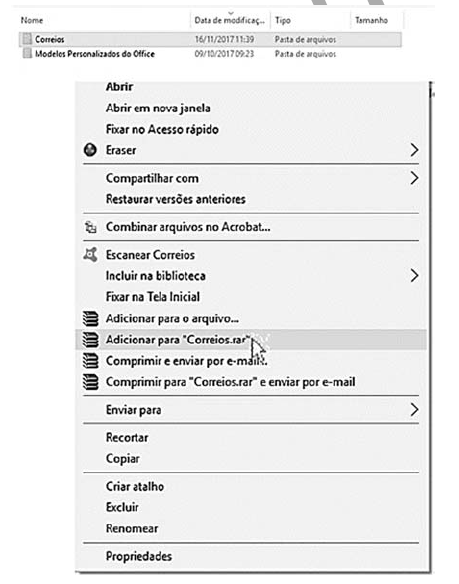

A imagem apresentada registra a ação inicial de um usuário no ambiente Windows. Inicialmente, ele clicou com o botão direito do mouse sobre o ícone da pasta nomeada “Correios" e, logo após, clicou com o botão esquerdo sobre o ícone “Adicionar para “Correios.rar"". O resultado final dessa ação será