O ____________ é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. É notadamente responsável por consumir muitos recursos, devido à grande quantidade de cópias de si mesmo que costuma propagar e, como consequência, pode afetar o desempenho da rede e a utilização do computador. Assinale a alternativa que CORRETAMENTE preenche a lacuna do texto acima.

Um Agente de Trânsito precisa adquirir um equipamento para conectar vários computadores em uma Local Area Network − LAN, de forma que os dados vindos do computador de origem somente sejam repassados por esse equipamento ao computador de destino e não a todos os computadores da rede. O equipamento que realiza essa função é um

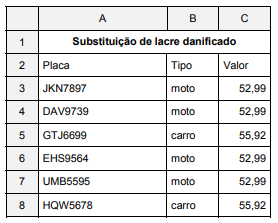

Considere a planilha hipotética abaixo, criada no Microsoft Excel 2010, em português, que mostra o valor cobrado por um despachante, pela substituição de lacre danificado na placa de motos e carros.

Se o veículo for moto, o valor da substituição de lacre danificado será 52,99, se não, será 55,92. A fórmula correta, digitada na célula C3, que considera esta condição, é

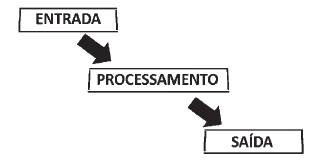

Em Informática, o processamento de dados pode ser visualizado de acordo com o diagrama de blocos da figura a seguir.

Entre os componentes de hardware utilizados na configuração dos microcomputadores e notebooks, existem dispositivos que funcionam exclusivamente na entrada, empregados na obtenção dos dados a serem processados pela CPU. Dois exemplos desses dispositivos são:

Atualmente, um internauta que exerce a função de Guarda Civil Municipal da Prefeitura de Niterói deve se preocupar com os aspectos de segurança da informação na internet, particularmente pela ocorrência de fraudes. Uma delas ocorre quando um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social, conforme o exemplo a seguir.

(1) Tentam se passar pela comunicação oficial de uma instituição conhecida, como um banco, uma empresa ou um site popular.

(2) Procuram atrair a atenção do usuário, seja por curiosidade, por caridade ou pela possibilidade de obter alguma vantagem financeira.

(3) Informam que a não execução dos procedimentos descritos pode acarretar sérias consequências, como a inscrição em serviços de proteção ao crédito e o cancelamento de um cadastro, de uma conta bancária ou de um cartão de crédito.

A fraude descrita é conhecida como:

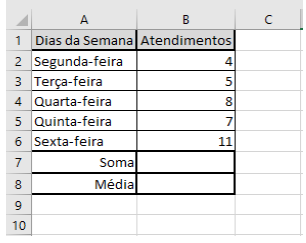

Qual a fórmula que deverá ser utilizada na célula B8 para que exiba a média de atendimentos de todos os dias da semana?

Ao inserir uma imagem em um documento do Microsoft Word, caso o usuário queira que a imagem fique alinhada com o texto, deverá utilizar o seguinte botão:

Para exibir o modo de leitura no Microsoft Word, o usuário deverá utilizar o seguinte comando:

No Microsoft Word é possível localizar uma palavra utilizando-se as seguintes teclas de atalho:

Considere as seguintes informações:

Os sistemas de computadores estão expostos a um tipo de código malicioso (malware) que impede o acesse ao equipamento infectado e torna inacessíveis os dados armazenados no equipamento, geralmente usando criptografia, seguido de uma exigência de pagamento de resgate para restabelecer o acesso ao usuário proprietário.

Com base no exposto acima, o malware descrito é do tipo:

Julgue verdadeira ( V ) ou falsa ( F ) cada uma das afirmativas a seguir, sobre segurança da informação. I. Os sistemas biométricos podem requerer identificação por meio de diferentes características do corpo de uma pessoa, como os olhos, os dedos e a palma da mão. II. Dentre os principais pilares da segurança da informação, o principio da disponibilidade é a garantia de que a informação esteja disponível de forma oportuna. III. Um dos benefícios da criptografia assimétrica é a utilização de assinaturas digitais, que permitem ao destinatário verificar a autenticidade e a integridade da informação recebida. Além disso, uma assinatura digital não permite o repúdio, isto é, o emitente não pode alegar que não realizou a ação. A sequência correta é

Observe com atenção a imagem abaixo que destaca três botões de recursos utilizados na formatação de planilhas eletrônicas no ambiente Microsoft Office.

Os botões acima indicados por 1; 2 e; 3 são respectivamente utilizados para trabalhar com:

“Arquivo é o conjunto organizado de registros, armazenado em um dispositivo de armazenamento físico. Os arquivos servem como registro organizado das informações para consultas futuras". (MARÇULA, 2013). Um arquivo após ter sido armazenado pode ser acessado de várias formas.

Dados armazenados nos registros podem ser organizados como uma lista, na qual serão lidos, registro a registro, desde o início até o final da lista. Essa organização dos registros é conhecida como arquivo de acesso:

A interface entre programas aplicativos e o serviço de entrega confiável do TCP/IP pode ser caracterizada por vários elementos e, entre eles, temos a conexão. Essa conexão consiste em dois fluxos independentes que vão em direção opostas, sem qualquer interação aparente. A vantagem desse tipo de conexão é que o protocolo básico pode enviar informações de controle para um fluxo de volta para a origem em datagramas, transportando dados na direção oposta. Essa conexão é chamada de:

Com relação ao BING (Mecanismo de Pesquisa Padrão do Windows 10 - Edge e Internet Explorer 11), acerca da precedência de operadores, a expressão

carro eletrico I automovel hibrido

é equivalente a: