Acerca da instalação de periféricos, do programa Microsoft Excel 2013 e do sistema operacional Windows 10, julgue o item.

Por meio do teclado virtual do Windows 10, o usuário poderá inserir letras, números ou símbolos em um documento.

No item que avalie conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração‐padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram‐se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá‐la, acionando‐a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

No que se refere aos aplicativos e à instalação de periféricos, ao programa Microsoft Word 2013 e ao sistema operacional Windows 8.1, julgue o item.

Ao utilizar o Word 2013, é possível adicionar uma captura de tela a um documento sem a necessidade de sair (encerrar) do Word.

A respeito dos conceitos de redes de computadores, do sítio de pesquisa Bing e dos procedimentos de backup, julgue o item.

Embora possua diversos recursos de pesquisa avançados, o sítio Bing não permite que o usuário obtenha as notícias mais recentes do Brasil.

A respeito dos conceitos de redes de computadores, do sítio de pesquisa Bing e dos procedimentos de backup, julgue o item.

O backup é um procedimento que pode ser executado tanto pelos usuários comuns (computadores pessoais) quanto pelos administradores de sistemas (servidores das empresas e órgãos públicos).

Assinale a alternativa que apresenta um periférico considerado tanto de entrada quanto de saída de dados.

No contexto da tecnologia da informação e segurança de dados, um incidente de segurança é conceituado como a ocorrência de um evento que pode causar interrupções nos processos de negócio. Nesse sentido, dois termos relacionados à ocorrência dos incidentes de segurança da informação são definidos a seguir:

I. É um tipo de ataque potencial a um ativo da informação, constituindo-se em um agente externo que, aproveitando-se da vulnerabilidade, pode quebrar um ou mais princípios da segurança da informação. É a causa potencial de um incidente indesejado, que pode resultar em um dano a um sistema em uma organização.

II. É a chance de uma falha de segurança ocorrer, considerandose as vulnerabilidades do ativo e as ameaças que venham a explorar essas vulnerabilidades.

Os termos definidos em I e II são conhecidos, respectivamente, como

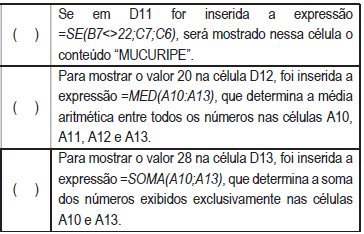

A planilha da figura abaixo foi criada no aplicativo Calc da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR.

Com relação aos dados mostrados nessa planilha, assinale V para a afirmativa verdadeira e F para a falsa

As afirmativas são, respectivamente

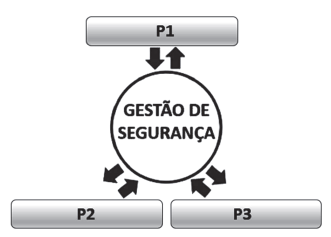

No contexto da tecnologia da informação e segurança de dados, a segurança da informação é garantida pela preservação de três aspectos essenciais, de acordo com o triângulo da figura abaixo:

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação.

II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário.

III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,

No sistema operacional Windows 10, se você clicar no conjunto

teclas (logotipo do Windows)  , o que irá acontecer?

, o que irá acontecer?

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Admitindo-se que a infecção por cavalo de Troia realmente tenha ocorrido, é correto afirmar que tal infecção pode ter acontecido por meio de um spear phishing, o que teria sido evitado se na máquina do usuário tivesse um antispyware instalado.

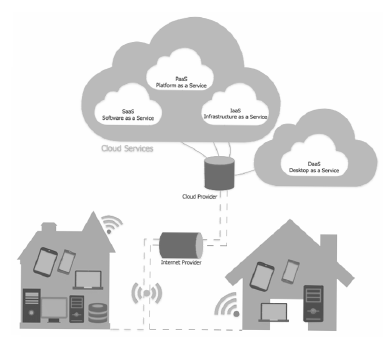

Uma agente, a partir do computador de sua casa, necessitava acessar, com segurança, os serviços de PaaS na nuvem, com criptografia, utilizando a Internet pública como meio de comunicação entre essas localidades. Para tanto, criou-se uma VPN (virtual private network) da Internet pública, a fim de estabelecer a conexão entre as localidades e, para prover o sigilo, criptografou-se o referido tráfego antes de ele entrar na Internet pública.

Considerando o diagrama e a situação hipotética apresentados, julgue os itens subsecutivos.

Caso o acesso fosse realizado por meio da VPN para o SaaS, por exemplo, para um webmail, os emails estariam imunes a vírus, pois, em um tunelamento criptográfico, o tráfego é, necessariamente e continuadamente, analisado por antivírus.

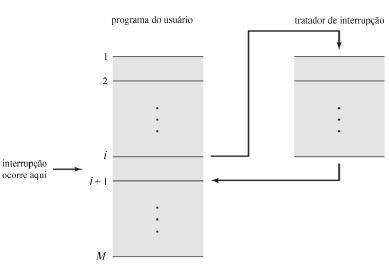

Tendo a figura precedente como referência inicial, julgue o item a seguir.

Caso o programa do usuário fosse compatível somente com o Linux, seria impossível executá-lo em um Sistema Operacional Windows 10 utilizando-se o Hyper-V da Microsoft, visto que este não suporta máquinas virtuais Linux.

Considere que: todos os programas estão instalados em sua configuração padrão, o idioma dos softwares é o Português Brasil (salvo exceção, se for informada na questão), o mouse está configurado para destros e, ainda, os programasq possuem licença para o uso, e caso haja no enunciado da questão expressões com: Negrito,

Itálico, Sublinhado ou ainda “ ” (aspas), somente servem para chamar a atenção do(a) candidato(a).

Em relação ao programa Microsoft Word 2016, analise as assertivas abaixo:

- Não é possível deixar uma mesma palavra em Negrito, Itálico e Sublinhado.

- O efeito Tachado não é um efeito possível de ser utilizado.

- Não é possível criar mais do que seis Tabelas no mesmo documento.

- É possível numerar páginas no rodapé.

- Os efeitos Subscrito e Sobrescrito estão localizados no grupo Fonte.

Quais estão corretas?

Considere que: todos os programas estão instalados em sua configuração padrão, o idioma dos softwares é o Português Brasil (salvo exceção, se for informada na questão), o mouse está configurado para destros e, ainda, os programas possuem licença para o uso, e caso haja no enunciado da questão expressões com: Negrito,

Itálico, Sublinhado ou ainda “ ” (aspas), somente servem para chamar a atenção do(a) candidato(a).

Com base na Figura 1 abaixo, considere que o usuário digitou no endereço de célula A5 o seguinte: “=SE(C1<=A4;C1*B3;C3-A1)” e, logo após, pressionou a tecla Enter (teclado). Que valor conterá em A5?

Figura 1 – Visão parcial do programa Microsoft Excel 2016.

Considere que: todos os programas estão instalados em sua configuração padrão, o idioma dos softwares é o Português Brasil (salvo exceção, se for informada na questão), o mouse está configurado para destros e, ainda, os programas possuem licença para o uso, e caso haja no enunciado da questão expressões com: Negrito,

Itálico, Sublinhado ou ainda “ ” (aspas), somente servem para chamar a atenção do(a) candidato(a).

Considere que um usuário digitou o seguinte: “Prefeitura Municipal de Bagé” em um documento do programa Microsoft Word 2016 e, logo após, deu um duplo clique com o botão esquerdo do mouse sobre a palavra “Municipal”. O que irá acontecer?