É comum em diversos textos a inserção de imagens ilustrativas para dar clareza ao conteúdo, apresentar fatos relevantes ou, simplesmente, proporcionar um destaque ao assunto. Observe um recorte de tela do Microsoft Word 2019 (Idioma Português Brasil), em que uma imagem foi adicionada ao texto:

“A impressão de documentos de texto pode exigir inúmeras configurações, considerando o contexto aplicado. Os aplicativos do Pacote Office da Microsoft são compatíveis entre si, permitindo, assim, importação, exportação e vínculo entre arquivos. Um dos recursos mais empregados do Microsoft _____________ denomina-se ______________, que permite ______________ dados de fontes externas ao arquivo que será utilizado como modelo; inclusive, do Microsoft _____________, na ordem preferencial em que o usuário definir. A impressão sequencial dos documentos gerados pelo vínculo se dá pelo comando _________________, não sendo necessário, dessa forma, imprimir um por vez.” Assinale a alternativa que completa correta e sequencialmente a afirmativa anterior.

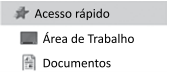

Um usuário, por meio do Explorador de Arquivos do MS-Windows 10, ambos em configuração original, e com as permissões necessárias, abre a pasta raiz de um pendrive conectado a seu computador. Em seguida, clica com o botão principal do mouse sobre um dos arquivos da pasta e, mantendo o botão pressionado, arrasta o arquivo selecionado para cima da posição Área de Trabalho, na seção de Acesso rápido (conforme a imagem a seguir), soltando o botão do mouse.

A operação descrita no enunciado resultará em

Analise a seguinte planilha do LibreOffice Calc 7.1.6, versão português.

Considerando que o intervalo de células C3:C5 recebeu uma cópia da fórmula e do formato da célula C2 para calcular o percentual da população de cada estado em relação à população do Brasil, que está na célula E2, o conteúdo da célula C2 deveria ser:

No navegador Google Chrome 93.x ou superior, versão português, o atalho de teclado CORRETO que corresponde à opção “Adicionar esta guia aos favoritos...” é:

O tipo de software malicioso (malware) projetado para bloquear o acesso aos seus arquivos até que você pague um resgate é conhecido por:

Pastas e arquivos são manipulados continuamente em estações de trabalho. Entretanto, é possível controlar e restringir o acesso de usuários a arquivos e pastas. No Windows 10 pode-se compartilhar arquivos e pastas com demais usuários da rede. Diante do exposto, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Todos os arquivos de uma pasta devem ter as mesmas permissões de compartilhamento do objeto-pai, não sendo possível definir permissões diferentes para as subpastas.

( ) Ao compartilhar algum arquivo, é possível definir para um usuário específico permissões de ‘somente leitura’ ou ‘leitura’ e ‘gravação’.

( ) Uma das formas de compartilhar um arquivo ou pastas no Windows 10 é clicar com o botão direito do mouse no arquivo ou pasta desejado e, em seguida, clicar na opção ‘conceder acesso’, na janela que será aberta para escolher o usuário e as permissões desejadas.

A sequência está correta em

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Caso Paulo acesse o email apresentado por meio do Outlook do MS Office 365, ele poderá bloquear o remetente e, desse modo, este (usuário externo) será impedido de enviar novas mensagens para o email corporativo de Paulo.

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Admitindo-se que a infecção por cavalo de Troia realmente tenha ocorrido, é correto afirmar que tal infecção pode ter acontecido por meio de um spear phishing, o que teria sido evitado se na máquina do usuário tivesse um antispyware instalado.

Assinale a alternativa que apresenta o nome do endereço físico, que é atribuído por seu fabricante, de uma placa de rede, seja ela para rede cabeada ou sem fio.

A respeito da utilização do pen drive como dispositivo de armazenamento, assinale a alternativa correta.

No Explorador de Arquivos do Windows 10, um usuário copiou um arquivo por meio das teclas  e, em outra pasta, pressionou as teclas

e, em outra pasta, pressionou as teclas para colá-lo. Posteriormente, ele fez uso das teclas

para colá-lo. Posteriormente, ele fez uso das teclas

Com base nessa situação hipotética, assinale a alternativa que apresenta o resultado a ser obtido após o usuário pressionar as teclas

Um usuário recebeu a seguinte planilha, criada no Excel do Microsoft Office 365.

Ele deverá preencher os dados na coluna C de acordo com o exemplo a seguir.

Tendo como referência essa situação hipotética, julgue o próximo item.

Para fazer o preenchimento da tabela recebida conforme o exemplo mostrado, basta que o usuário execute as seguintes ações na planilha recebida, nessa ordem: preencher manualmente os dados a serem inseridos nas colunas C2 e C3; acessar, com o cursor posicionado na coluna C4, a opção Dados e, em seguida, clicar Preenchimento Relâmpago.

No Word 365, o recurso Pincel de Formatação é utilizado para copiar a formatação de um texto selecionado e colá-la em outro. Sendo assim, assinale a alternativa que apresenta as teclas de atalho utilizadas para copiar a formatação de um texto selecionado.

São softwares que detectam e removem programas maliciosos, como vírus e worms, protegendo os sistemas de computador contra essas ameaças. Assinale a alternativa que apresenta um desses programas.