No contexto da segurança, existem diversas formas de classificar o ativo da informação, devendo estar centrada nos aspectos da confidencialidade, disponibilidade, integridade e autenticidade. Quanto à confidencialidade, uma organização é enquadrada em um determinado nível quando a situação possui as características listadas a seguir.

I. Os ativos de acesso restrito dentro da organização estão protegidos do acesso externo.

II. Aintegridade é vital.

III. O acesso não autorizado dessas informações pode comprometer as operações da organização e causar prejuízos financeiros.

IV. São exemplos dessas informações os dados de clientes, senhas de acesso, dados sobre vulnerabilidades da organização.

Asituação descrita acima enquadra a organização no seguinte nível:

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Infere-se do email apresentado, especialmente do trecho “Eu bloqueei o acesso aos seus sistemas por meio de criptografia de todas as suas informações, tais como imposto de renda, fotos e arquivos de trabalho”, que se trata de um ataque por trojan, o qual é um programa que, além de executar as funções para as quais foi aparentemente projetado, torna inacessíveis os dados armazenados, sem o conhecimento do usuário.

Assinale a alternativa que apresenta o modo de exibição de pasta de trabalho, do Microsoft Excel 365, que permite editar uma planilha de forma que seja possível visualizar onde as páginas começam e terminam, assim como os cabeçalhos e rodapés de cada página

Assinale a alternativa que apresenta o termo que mais bem representa os computadores de uso pessoal que fazem parte de uma rede local.

No que se refere ao programa de correio eletrônico Mozilla Thunderbird, em sua última versão, assinale a alternativa correta.

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Se Paulo usasse o browser para acessar sua caixa de emails no órgão por meio do protocolo SSL (Secure Sockets Layer), que opera na camada de rede da pilha de protocolos TCP/IP, tal protocolo garantiria a segurança dos seus dados, diminuindo riscos de ataque aos seus dispositivos, de modo que o invasor não teria acesso aos arquivos do usuário.

Os sistemas operacionais possuem diferentes formas de organizar suas pastas e arquivos. Chamamos isso de sistemas de arquivos. Um mesmo sistema, inclusive, dependendo da sua versão e aplicação, pode ter um ou mais tipos de sistemas de arquivos. Assinale a alternativa que possui um sistema de arquivos nativo do Linux.

A respeito do Excel, gerenciador de planilhas da Microsoft, componente do pacote de aplicativos Office, assinale a alternativa correta.

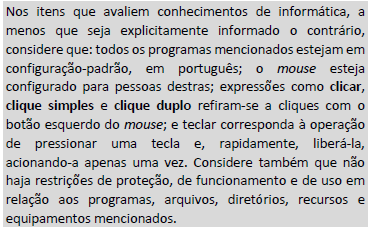

A planilha da figura abaixo foi criada no Excel 2019 BR, tendo sido realizados os procedimentos descritos a seguir.

- Em E8, foi inserida uma expressão usando a função SE que mostra a mensagem “REPOR” se a quantidade existente for igual ou menor que a mínima e “OK” se a quantidade existente for maior que a mínima. Em seguida, a célula E8 foi selecionada e, mediante a execução dos atalhos de teclado, a expressão em E8 foi copiada para as células E9, E10, E11 e E12.

- Para finalizar, foi inserida a expressão =MED(C8:C12) na célula D14

Nessas condições, a expressão inserida em E12 e o valor mostrado em D14 são, respectivamente:

A respeito do sistema operacional Linux, dos conceitos de redes de computadores e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item

No Google Chrome, o uso de perfis permite que o usuário compartilhe um computador com várias pessoas, mantendo determinadas informações em separado, como, por exemplo, histórico e senhas.

Com relação aos conceitos de cloud computing, aos conceitos de organização e de gerenciamento de arquivos e aos aplicativos para segurança da informação, julgue o item

Em relação à arquitetura de cloud computing, a multitenancy, na camada de aplicação, otimiza o uso de recursos.

A respeito de programas de navegação, julgue o próximo item.

Para não memorizar o histórico de navegação pelo navegador Firefox, deve-se utilizar, necessariamente, a navegação privativa, pois de outra forma além dessa o histórico será registrado.

Com relação a noções de vírus, valor da informação, procedimentos de backup e aplicativos de segurança, julgue o item a seguir.

Vírus é um pequeno programa de computador que propositalmente se replica e não depende de um usuário para se espalhar, uma vez que, quando ativado, se espalha automaticamente

Quando um arquivo é anexado a uma mensagem de e-mail, é comum que o arquivo passe por um controle de segurança antes do envio. Um dos critérios é o tipo do arquivo, impedindo-se que arquivos executáveis, potencialmente danosos, sejam enviados. Assinale a opção que apresenta somente tipos de arquivos executáveis.

Acerca das características essenciais disponibilizadas para arquiteturas de computação em nuvem, julgue o item a seguir.

Em uma nuvem, a característica de os recursos de computação do provedor serem agrupados para atender a vários consumidores é chamada de elasticidade