O Brasil está entre os dez países com o maior número de “cibercrimes” no mundo. Sobre as inúmeras técnicas que criminosos aplicam explorando vulnerabilidades de hardware, software e humanas, analise as afirmativas a seguir.

I. Ransomware: torna os arquivos do usuário inacessíveis por meio de uma encriptação dos dados a partir de uma chave criptográfica conhecida apenas pelo criminoso. Para minimizar os riscos, uma boa técnica é ter um backup dos dados em um ambiente seguro fora do ambiente de produção.

II. Phishing: altera o serviço de DNS para redirecionar endereços de sites conhecidos para sites falsos, com o intuito de fraudar operações ou capturar dados dos usuários. Pode ser evitada, ao instalar no computador um certificado digital para assinatura de documentos do tipo A3.

III. Man in the Middle: o criminoso intercepta e tem acesso aos dados trocados entre o computador-cliente (usuário) e o host de destino em uma rede. Para evitar tal problema, deve-se manter o sistema operacional do computador sempre atualizado.

Está correto o que se afirma apenas em

No navegador Mozilla Firefox, os atalhos de teclado _________________ são utilizados para recarregar uma página.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

Assinale a alternativa que contenha corretamente softwares (utilitários) de clientes de e-mail:

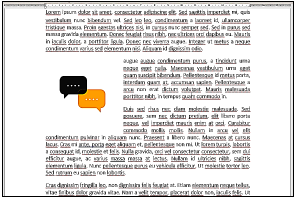

É comum em diversos textos a inserção de imagens ilustrativas para dar clareza ao conteúdo, apresentar fatos relevantes ou, simplesmente, proporcionar um destaque ao assunto. Observe um recorte de tela do Microsoft Word 2019 (Idioma Português Brasil), em que uma imagem foi adicionada ao texto:

De acordo com as informações anteriores, qual a sequência de ações a ser realizada no Word 2019 irá proporcionar o posicionamento da imagem em relação ao texto?

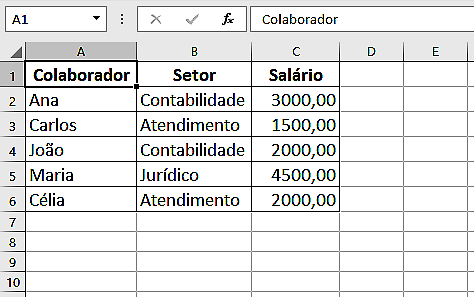

Considere a tabela elaborada no Microsoft Excel 2019 (Idioma Português Brasil):

Para obter a informação sobre o valor total dos salários dos colaboradores que trabalham no setor de Contabilidade, basta aplicar a fórmula:

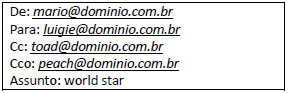

O e-mail é uma forma de comunicação bastante utilizada em ambientes corporativos ou domésticos. Considerando o envio de e-mail para múltiplos usuários, analise os endereços da mensagem a seguir, bem como as afirmativas; marque V para as verdadeiras e F para as falsas.

( ) Imediatamente após o disparo da mensagem, ela ficará disponível na caixa de entrada do remetente.

( ) A mensagem será enviada para os seguintes endereços: [email protected] e [email protected], apenas.

( ) Quando um destinatário, em seu cliente de e-mail, clicar na opção “Responder a todos”, a mensagem de resposta será enviada e endereçada para [email protected]; [email protected]; e, [email protected].

A sequência está correta em

Assinale a afirmativa INCORRETA.

Analise as afirmativas a seguir.

I. O File Transfer Protocol é um protocolo orientado à transferência de arquivos. A execução de aplicações web ocorre via HTTP.

II. Caso o endereço que o usuário esteja acessando se inicie por ftp://, o navegador Internet Explorer usará o protocolo de transferência de arquivos ftp.

III. Deep Web é o conjunto de conteúdos da Internet não acessível diretamente por sítios de busca, o que inclui, por exemplo, documentos hospedados em sítios que exigem login e senha. A origem e a proposta original da Deep Web são legítimas, afinal nem todo material deve ser acessado por qualquer usuário. O problema é que, longe da vigilância pública, essa enorme área secreta foi tomada pelo desregramento, e está repleta de atividades ilegais.

Marque a opção que indica a(s) afirmativa(s) CORRETA(S).

O Windows 10 possui recursos de segurança capazes de aumentar a proteção dos dados gerenciados por meio dele. Para proteger os dados gravados com criptografia em um pen drive, a partir de uma versão enterprise do Windows, deve ser utilizado o

Assinale a opção que indica um formato que permite ao usuário buscar especificamente arquivos do tipo PDF ao utilizar o sítio de busca do Google.

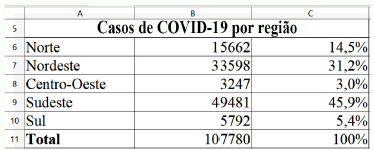

Considere a seguinte planilha:

Sobre a realização de cálculos no LibreOffice Writer, versão 6.3.1 em português, considere as seguintes afirmativas:

1. O cálculo =(B10/B11) possibilita encontrar o mesmo valor percentual indicado em C10, desde que o conteúdo da célula C10 esteja configurado como “Porcentagem”.

2. O total de casos de COVID-19 nas regiões Norte e Centro-Oeste pode ser obtido pela fórmula =SOMA(B6:B8).

3. É possível encontrar o número de casos da região Sudeste por meio da fórmula =(B11*C9).

4. A fórmula =MAIOR(B6:B10;4) retorna como resultado o número 49481.

Assinale a alternativa correta.

Com relação aos conceitos básicos de informática, julgue o item.

O PowerBI é uma ferramenta moderna utilizada para gerar dashboards de visualização de dados oriundos de fontes separadas e que facilita a integração de conteúdos armazenados em arquivos de formatos diferentes.

Um comando no GNU/Linux é uma terminologia especial que pode representar uma ou mais ações. Nesse sentido, qual é o comando que mostra o caminho inteiro de um diretório atual?

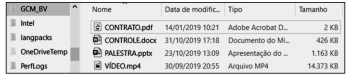

A figura abaixo ilustra uma modalidade de exibição de arquivos gravados na pasta GCM no disco C: no Explorador de Arquivos em um microcomputador com sistema operacional Windows 10 BR.

Essa modalidade de exibição é conhecida como:

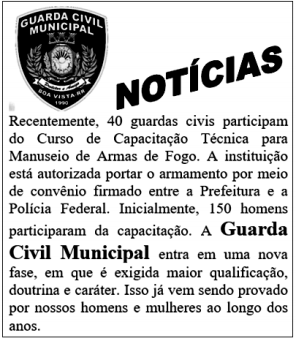

O texto da figura foi digitado no Word 2019 BR, tendo sido realizados alguns procedimentos, como:

I. À palavra NOTÍCIAS foi usado um recurso que adiciona um toque artístico mediante o emprego de uma caixa de texto.

II. À citação Guarda Civil Municipal foi aplicado negrito por meio da execução de um atalho de teclado.

III. Ao texto foi aplicado alinhamento justificado por meio do acionamento de um ícone.

O recurso, o atalho de teclado e o ícone são, respectivamente: