Assinale a alternativa que apresenta o tipo de memória que oferece tempos de acesso mais baixos que o HD e trabalha com taxas de transferência muito mais altas, além de perder os dados armazenados quando o computador é desligado.

Quais são as teclas que, se pressionadas juntas no MS Word, acionarão a opção para localizar um texto no documento aberto?

No que diz respeito ao programa de navegação Google Chrome e aos procedimentos de segurança da informação, julgue o item.

Em um mesmo dispositivo, é possível compartilhar o Chrome com outras pessoas, de modo que cada uma possua suas próprias configurações.

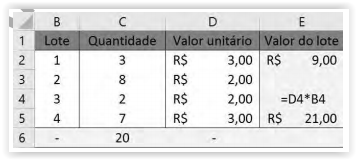

Com relação ao programa Microsoft Excel 2013 e à figura acima, julgue o seguinte item.

Ao clicar o botão

É um conjunto de programas e técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido. Pode ser usado para: remover evidências em arquivos de logs; instalar outros códigos maliciosos, como backdoors, para assegurar o acesso futuro ao computador infectado; esconder atividades e informa- ções, como arquivos, diretórios, processos, chaves de registro, conexões de rede etc.; mapear potenciais vulnerabilidades em outros computadores, por meio de varreduras na rede; capturar informações da rede onde o computador comprometido está localizado, pela interceptação de tráfego; dentre outras possibilidades. No entanto, seu nome não indica que os programas e as técnicas que o compõem são usadas para obter acesso privilegiado a um computador, mas sim para manter o acesso privilegiado. (Disponível em: http://cartilha.cert.br/malware/) O texto descreve um tipo de ameaça à segurança das informações conhecido como

Um Oficial de Justiça deseja definir regras para o Microsoft Outlook executar automaticamente em mensagens de e-mail enviadas ou recebidas com base em condições que ele deseja especificar (por exemplo, mover todas as mensagens de uma pessoa específica para uma pasta diferente de sua caixa de entrada). Para isso, ele consultou a documentação do Microsoft Outlook 2013, em português, e encontrou as seguintes orientações: - Na caixa de diálogo Regras e Alertas, na guia Regras de Email, clicar em Nova Regra. - Em Iniciar com base em uma regra em branco, clicar em Aplicar regras em mensagens que eu receber ou em Aplicar regras em mensagens que eu enviar. - Clique em Avançar. - Em Etapa 1: selecionar as condições que as mensagens devem satisfazer para aplicação da regra. - Em Etapa 2: editar a descrição da regra, clicando em um valor sublinhado para qualquer condição adicionada e especificando o valor. - Clique em Avançar. - Em Etapa 1: selecionar as ações a serem realizadas para a mensagem. - Em Etapa 2: editar a descrição da regra, clicando em um valor sublinhado para qualquer condição adicionada e especificando o valor. - Clique em Avançar. - Em Etapa 1: selecionar as exceções à regra, se houverem. - Em Etapa 2: editar a exceção da regra, clicando em um valor sublinhado para qualquer exceção adicionada e especificando o valor. - Clique em Avançar. - Em Etapa 1: especificar um nome para a regra. - Em Etapa 2: em configure as opções da regra, marcar as caixas de seleção para as opções que desejar. - Clique em Concluir. Para abrir a caixa de diálogo Regras e Alertas, a partir de onde todos esses passos podem ser seguidos, o Oficial de Justiça deve clicar na guia

Um Técnico de Informática, ao acessar o site da organização para a qual trabalha, encontrou-o totalmente desfigurado, com o conteúdo das páginas alterado. Ao buscar razões para este tipo de ataque que viola a segurança das informações, verificou que um atacante, para desfigurar uma página web, pode: − explorar erros da aplicação web; − explorar vulnerabilidades do servidor de aplicação web; − explorar vulnerabilidades da linguagem de programação ou dos pacotes utilizados no desenvolvimento da aplicação web; − invadir o servidor onde a aplicação web está hospedada e alterar diretamente os arquivos que compõem o site; − furtar senhas de acesso à interface web usada para administração remota. O Técnico concluiu, corretamente, que este tipo de ataque é conhecido como

A tabela do Excel apresentada contém os lotes 1, 2, 3 e 4 de

medicamentos recebidos na farmácia Santa Saúde, com as

quantidades de medicamentos de cada lote e os respectivos

valores unitários. Joaquim, o gerente do estabelecimento,

decidiu otimizar o próprio tempo e adicionou mais uma linha

à tabela, para indicar os valores e os quantitativos totais,

além de mais uma coluna, para indicar o valor total de cada

lote. Em seguida, solicitou ao seu assistente que a

completasse corretamente com os respectivos valores.

Com base na situação hipotética e na tabela apresentada,

assinale a alternativa correta.

Para manter um computador livre de vírus, o

procedimento mais recomendado é:

No sistema operacional Microsoft Windows, que teclas de atalho devem ser usadas em conjunto para impressão de documentos?

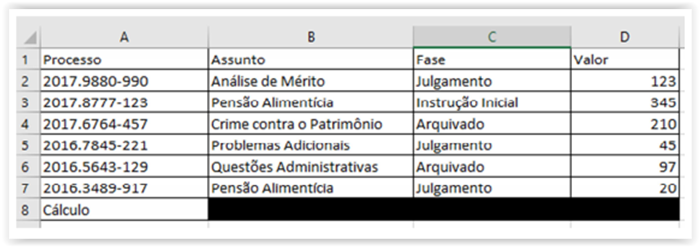

Para responder as questões 14 e 15, considere a seguinte planilha, elaborada usando o Excel 2016 para o sistema operacional Windows 10, versão pt-br.

Considerando-se que, na célula B8, foi digitada a fórmula =SOMASES(D2:D7;A2:A7;"2016*";C2:C7;C5), o valor a ser gerado é

O mecanismo de busca do Google permite procurar, rapidamente, por páginas na Internet.

Assim, considerando o crescimento exponencial de informações nessa rede, consegue-se

reduzir, drasticamente, o tempo de busca bem como melhorar o resultado das pesquisas.

Suponha que você necessite buscar documentos do tipo PDF contendo a expressão

"Ministério Público", exceto os que contenham, em seu conteúdo, a palavra "crime". Para

isso, o critério de busca que você pode utilizar é:

Para aplicar o estilo apresentado nas células de F6:F14, é utilizado o recurso de Formatação Condicional do tipo

No MS Excel 2010, em seu modo padrão, temos na aba

“Exibição" a seguinte ferramenta:

Assinale a alternativa que apresenta sua função.

Às vezes, para melhor visualização de múltiplos documentos no Sistema MS-Windows 7, na falta de recurso mais sofisticado, o usuário pode posicionar as janelas lado a lado se quiser, por exemplo, trabalhar em dois documentos ao mesmo tempo. Uma maneira rápida de fazer esse posicionamento é