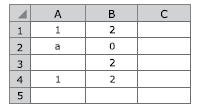

Analise a planilha a seguir, editada no MS-Excel 2016, em sua versão em português e configuração padrão.

Ainda, na célula C5, foi digitada a fórmula:

=CONT.NÚM(A1:B4)

Assinale a alternativa que apresenta o resultado produzido em C5.

Uma das diferenças entre a Internet e a Intranet é que na Intranet

O tipo de impressora na qual há uma cabeça de impressão, constituída por pequenas agulhas, que pressionam uma fita de tinta, é conhecida como impressora

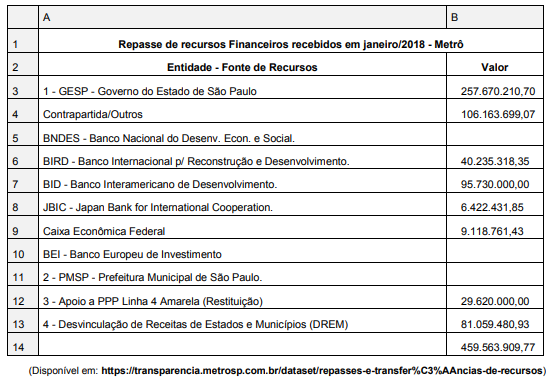

Considere a planilha a seguir, criada no Microsoft Excel 2013, em português.

Na célula "B14" foi utilizada uma fórmula que somou, do intervalo de células de "B3" a "B13", os valores maiores que "90.000.000,00". A fórmula utilizada foi

No contexto do Windows Defender e seus componentes, a verificação de vírus e malware pode ser acionada na forma de full ou quick scan.

Com relação aos arquivos verificados, assinale a opção que melhor caracteriza as diferenças da segunda forma em relação à primeira.

O dispositivo de armazenagem de dados que usa memória flash é denominado

O computador que possui maior capacidade de armazenamento de dados é o que tem um disco rígido de

Assinale a opção que indica o principal componente do computador para que suas tarefas sejam executadas com rapidez.

Em uma planilha Microsoft Excel 2013, em português, foram criadas algumas colunas para abrigar textos e números. Sabe-se que alguns textos ultrapassarão a largura da coluna, mas o Técnico que elaborou a planilha prefere que o texto seja colocado dentro da largura estipulada, sem nenhuma mudança, mesmo que para isso tenha que aumentar a altura da célula para que caiba justamente. Ele deve selecionar as células desejadas e realizar as operações

Um usuário está com uma janela do Explorador de Arquivos sobre parte da Área de Trabalho do Windows 10. Nessa janela estão os arquivos da pasta Documentos que fica na mesma partição do HD onde o Windows está instalado. Se ele arrastar um arquivo da janela do Explorador de Arquivos e soltar sobre a Área de Trabalho do Windows, o arquivo

Considere as operações a seguir:

I. Desinstalar ou alterar programas do computador.

II. Alterar fuso horário.

No Painel de Controle do Windows 10, em português, configurado para exibição por ícones pequenos, essas operações são realizadas, respectivamente, acionando-se as opções

Um Analista descobriu que seu computador estava infectado por bots maliciosos. A primeira ação que o Analista deve realizar para proteger os dados deve ser:

Marta utiliza uma estação de trabalho que executa o sistema operacional Windows 10 e está conectada à rede local da empresa em que ela trabalha. Ela acessa usualmente os sítios da intranet da empresa e também sítios da Internet pública. Após navegar por vários sítios, Marta verificou o histórico de navegação e identificou que um dos sítios acessados com sucesso por meio do protocolo HTTP tinha o endereço 172.20.1.1.

Tendo como referência essa situação hipotética, julgue o item a seguir.

WHOIS é o serviço que permite a consulta direta dos endereços IPv4 dos sítios visitados por Marta, a partir das

URLs contidas no seu histórico de navegação.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

Um ataque de ransomware comumente ocorre por meio da exploração de vulnerabilidades de sistemas e protocolos; a forma mais eficaz de solucionar um ataque desse tipo e recuperar os dados “sequestrados" (criptografados) é a utilização de técnicas de quebra por força bruta da criptografia aplicada.

Acerca das características de Internet, intranet e rede de computadores, julgue o próximo item.

A Internet e a intranet, devido às suas características específicas, operam com protocolos diferentes, adequados a cada situação.