No contexto da tecnologia da informação e segurança de dados, um incidente de segurança é conceituado como a ocorrência de um evento que pode causar interrupções nos processos de negócio. Nesse sentido, dois termos relacionados à ocorrência dos incidentes de segurança da informação são definidos a seguir:

I. É um tipo de ataque potencial a um ativo da informação, constituindo-se em um agente externo que, aproveitando-se da vulnerabilidade, pode quebrar um ou mais princípios da segurança da informação. É a causa potencial de um incidente indesejado, que pode resultar em um dano a um sistema em uma organização.

II. É a chance de uma falha de segurança ocorrer, considerandose as vulnerabilidades do ativo e as ameaças que venham a explorar essas vulnerabilidades.

Os termos definidos em I e II são conhecidos, respectivamente, como

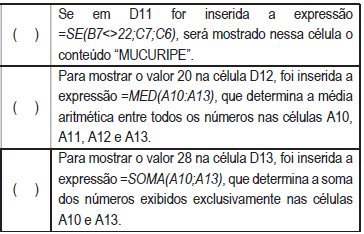

A planilha da figura abaixo foi criada no aplicativo Calc da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR.

Com relação aos dados mostrados nessa planilha, assinale V para a afirmativa verdadeira e F para a falsa

As afirmativas são, respectivamente

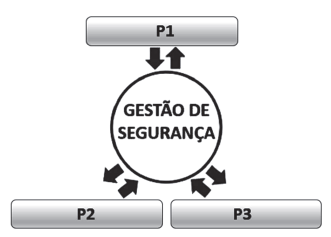

No contexto da tecnologia da informação e segurança de dados, a segurança da informação é garantida pela preservação de três aspectos essenciais, de acordo com o triângulo da figura abaixo:

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação.

II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário.

III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Admitindo-se que a infecção por cavalo de Troia realmente tenha ocorrido, é correto afirmar que tal infecção pode ter acontecido por meio de um spear phishing, o que teria sido evitado se na máquina do usuário tivesse um antispyware instalado.

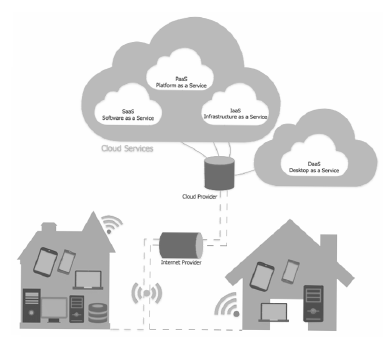

Uma agente, a partir do computador de sua casa, necessitava acessar, com segurança, os serviços de PaaS na nuvem, com criptografia, utilizando a Internet pública como meio de comunicação entre essas localidades. Para tanto, criou-se uma VPN (virtual private network) da Internet pública, a fim de estabelecer a conexão entre as localidades e, para prover o sigilo, criptografou-se o referido tráfego antes de ele entrar na Internet pública.

Considerando o diagrama e a situação hipotética apresentados, julgue os itens subsecutivos.

Caso o acesso fosse realizado por meio da VPN para o SaaS, por exemplo, para um webmail, os emails estariam imunes a vírus, pois, em um tunelamento criptográfico, o tráfego é, necessariamente e continuadamente, analisado por antivírus.

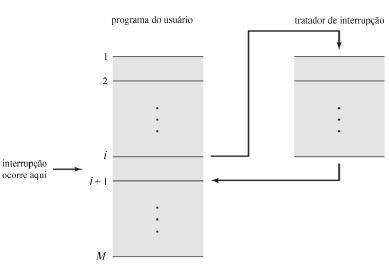

Tendo a figura precedente como referência inicial, julgue o item a seguir.

Caso o programa do usuário fosse compatível somente com o Linux, seria impossível executá-lo em um Sistema Operacional Windows 10 utilizando-se o Hyper-V da Microsoft, visto que este não suporta máquinas virtuais Linux.

Acerca do navegador Google Chrome, julgue o item seguinte.

O atalho SHIFT + ESC permite acessar o Gerenciador de Tarefas para visualizar e finalizar processos do Google Chromeem execução.

Com relação ao MS Excel 2013, julgue o próximo item.

A função PROCV permite localizar itens em qualquer posição de uma tabela ou em um intervalo por coluna, pesquisando-sea partir de determinado valor para se obter o valor de retorno.

A respeito de componentes funcionais de computadores e do sistema operacional Linux, julgue o item a seguir.

No Linux, o diretório /home é o local onde é instalada a maior parte dos aplicativos e das bibliotecas do sistema operacional, enquanto no diretório /usr são armazenados os arquivos dosusuários.

Julgue o próximo item, relativo a segurança da informação.

Identificação e autenticação são requisitos de segurança da informação que consistem em identificar usuários do sistema e verificar as suas identidades, como pré-requisito para permitir o acesso desses usuários ao sistema.

Todos os computadores conectados à internet, incluindo smartphones, laptops e servidores web, se comunicam usando números, conhecidos como endereços IP. Porém, ao abrir o navegador não digitamos o endereço IP para entrar em um website, mas sim um nome amigável (por exemplo, www.spprev.sp.gov.br). Para converter este nome amigável em um endereço IP (por exemplo, 192.0.3.55) é utilizado o protocolo

Em sua casa, ao digitar um documento, João manteve a tecla SHIFT pressionada para que todas as letras do título do texto aparecessem em maiúsculas. Quando Maria, sua irmã, viu João fazer isso, deu-lhe a seguinte dica:

- João, para que todas as letras do título do seu texto apareçam em maiúsculas, pressione apenas uma vez a tecla:

Ao registrar sua senha no Sistema do Censo, João recebeu a seguinte mensagem:

A senha deve conter no mínimo:

- 12 caracteres,

- 01 letra maiúscula,

- 01 letra minúscula,

- 01 número e

- 01 caracter especial.

De acordo com essas orientações, a senha que João pode criar é:

Com relação aos mecanismos de comunicação utilizados nas redes de computadores, considere as siglas de protocolos a seguir.

- SMTP

- POP3

- IMAP

- FTP

Os protocolos diretamente associados às configurações de e-mails são somente:

No Excel, a fórmula =(B2+C2+D2+E2)/4