No que diz respeito às ferramentas multimídia, de reprodução de áudio e vídeo, de imagens e figuras para trabalhar na catalogação de arquivos, é preciso conhecer os padrões de formatos. Neste sentido, um deles possui as características listadas a seguir

• É usado para exibir e compartilhar documentos com segurança, independentemente do software, do hardware ou do sistema operacional.

• Criado pela Adobe, é atualmente um padrão aberto mantido pela International Organization for Standardization (ISO).

• Os arquivos neste formato podem conter links e botões, campos de formulário, áudio, vídeo e lógica de negócios, além de poderem ser assinados eletronicamente, exibidos e lidos por meio do software Acrobat Reader DC.

Esse formato é conhecido pela sigla:

No que se refere a Internet, intranet e noções do sistema operacional Windows, julgue o item que se segue.

Caso sejam digitados os termos descritos a seguir na ferramenta de busca do Google, serão pesquisadas publicações que contenham os termos “PRF” e “campanha” na rede social Twitter.

campanha PRF @twitter

No MS Word, é possível, em um documento em edição, atribuir ao texto e a títulos das partes, capítulos ou itens, uma configuração padrão, como numeração, tamanho e tipo da fonte. Essa função está disponível na opção da guia Página Inicial do Word

A respeito de Internet e de intranet, julgue os itens a seguir

No Linux, o comando pwd é utilizado para realizar a troca de senha das contas de usuários do sistema, ação que somente pode ser realizada por usuário que tenha determinados privilégios no ambiente para executá-la.

O Microsoft Word permite as seguintes definições, EXCETO:

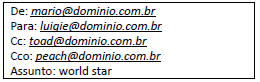

O e-mail é uma forma de comunicação bastante utilizada em ambientes corporativos ou domésticos. Considerando o envio de e-mail para múltiplos usuários, analise os endereços da mensagem a seguir, bem como as afirmativas; marque V para as verdadeiras e F para as falsas.

( ) Imediatamente após o disparo da mensagem, ela ficará disponível na caixa de entrada do remetente.

( ) A mensagem será enviada para os seguintes endereços: [email protected] e [email protected], apenas.

( ) Quando um destinatário, em seu cliente de e-mail, clicar na opção “Responder a todos”, a mensagem de resposta será enviada e endereçada para [email protected]; [email protected]; e, [email protected].

A sequência está correta em

É comum em diversos textos a inserção de imagens ilustrativas para dar clareza ao conteúdo, apresentar fatos relevantes ou, simplesmente, proporcionar um destaque ao assunto. Observe um recorte de tela do Microsoft Word 2019 (Idioma Português Brasil), em que uma imagem foi adicionada ao texto:

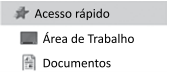

Um usuário, por meio do Explorador de Arquivos do MS-Windows 10, ambos em configuração original, e com as permissões necessárias, abre a pasta raiz de um pendrive conectado a seu computador. Em seguida, clica com o botão principal do mouse sobre um dos arquivos da pasta e, mantendo o botão pressionado, arrasta o arquivo selecionado para cima da posição Área de Trabalho, na seção de Acesso rápido (conforme a imagem a seguir), soltando o botão do mouse.

A operação descrita no enunciado resultará em

Analise a seguinte planilha do LibreOffice Calc 7.1.6, versão português.

Considerando que o intervalo de células C3:C5 recebeu uma cópia da fórmula e do formato da célula C2 para calcular o percentual da população de cada estado em relação à população do Brasil, que está na célula E2, o conteúdo da célula C2 deveria ser:

No navegador Google Chrome 93.x ou superior, versão português, o atalho de teclado CORRETO que corresponde à opção “Adicionar esta guia aos favoritos...” é:

O tipo de software malicioso (malware) projetado para bloquear o acesso aos seus arquivos até que você pague um resgate é conhecido por:

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Caso Paulo acesse o email apresentado por meio do Outlook do MS Office 365, ele poderá bloquear o remetente e, desse modo, este (usuário externo) será impedido de enviar novas mensagens para o email corporativo de Paulo.

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Admitindo-se que a infecção por cavalo de Troia realmente tenha ocorrido, é correto afirmar que tal infecção pode ter acontecido por meio de um spear phishing, o que teria sido evitado se na máquina do usuário tivesse um antispyware instalado.

Assinale a alternativa que apresenta o nome do endereço físico, que é atribuído por seu fabricante, de uma placa de rede, seja ela para rede cabeada ou sem fio.

A respeito da utilização do pen drive como dispositivo de armazenamento, assinale a alternativa correta.