Analise as seguintes afirmativas sobre os atalhos de teclado do navegador Google Chrome:

I – Ctrl+Shift+N abre uma nova janela no modo de navegação anônima.

II – Ctrl+J abre a lista de downloads realizados no navegador.

III – Ctrl+N abre uma nova guia de navegação na janela atual.

Estão CORRETAS as afirmativas:

Sobre as medidas preventivas de proteção contra códigos maliciosos (Malware), analise as assertivas abaixo.

I. Não atualizar programas e sistema operacional os mantêm livres de vulnerabilidades.

II. A utilização de software antivírus ou antimalware ajuda a detectar e remover códigos maliciosos.

III. Fazer regularmente backup dos dados pode evitar perdas em casos de infecção por códigos maliciosos.

Quais estão corretas?

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Se Paulo usasse o browser para acessar sua caixa de emails no órgão por meio do protocolo SSL (Secure Sockets Layer), que opera na camada de rede da pilha de protocolos TCP/IP, tal protocolo garantiria a segurança dos seus dados, diminuindo riscos de ataque aos seus dispositivos, de modo que o invasor não teria acesso aos arquivos do usuário.

No Word 365, o recurso Pincel de Formatação é utilizado para copiar a formatação de um texto selecionado e colá-la em outro. Sendo assim, assinale a alternativa que apresenta as teclas de atalho utilizadas para copiar a formatação de um texto selecionado.

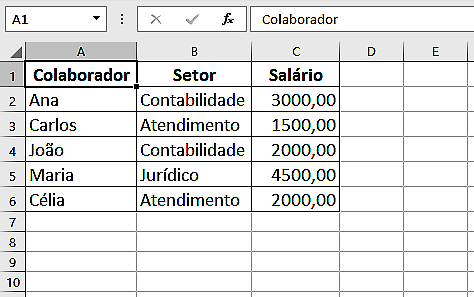

Considere a tabela elaborada no Microsoft Excel 2019 (Idioma Português Brasil):

Para obter a informação sobre o valor total dos salários dos colaboradores que trabalham no setor de Contabilidade, basta aplicar a fórmula:

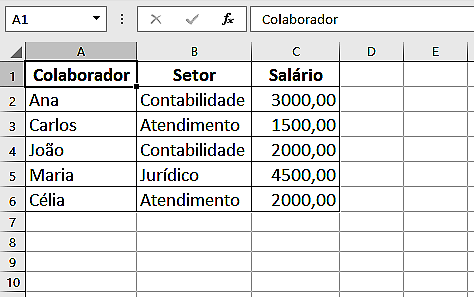

Considere a tabela elaborada no Microsoft Excel 2019 (Idioma Português Brasil):

Para obter a informação sobre o valor total dos salários dos colaboradores que trabalham no setor de Contabilidade, basta aplicar a fórmula:

Sobre o backup, considera-se um problema:

Assinale a alternativa que apresenta o tipo de ataque que tem como objetivo principal adquirir informações dos usuários de computador e(ou) instalar programas maliciosos em suas máquinas e que se caracteriza pelo envio de e-mails que falsificam o remetente, que geralmente é um banco, uma empresa muito famosa ou até mesmo um órgão governamental.

Um inspetor lotado na Polícia Civil digitou um texto no editor Writer da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR, tendo realizado os procedimentos listados a seguir:

I. Inseriu a citação  , por meio de um recurso que possibilita criar formas de texto personalizadas, com efeitos artísticos.

, por meio de um recurso que possibilita criar formas de texto personalizadas, com efeitos artísticos.

II. Selecionou a citação “inspetor de polícia” em letras minúsculas, e executou um atalho de teclado por três vezes seguidas, o que resultou na exibição da mesma citação como “INSPETOR DE POLÍCIA”, em letras maiúsculas.

O recurso utilizado em I e o atalho de teclado executado em II são, respectivamente,

Rede social é uma estrutura social formada por pessoas que compartilham interesses similares, enquanto que mídia social constitui o uso de tecnologias para tornar interativo o diálogo entre pessoas. Com relação às redes sociais, analise as afirmativas a seguir:

I. Duas vantagens são aproximar as pessoas que vivem em locais diferentes, constituindo uma maneira fácil de manter as relações e o contato e possibilitar a criação de perfil falso para postar comentários racistas, preconceituosos e racistas além de “fake news”.

II. Enquanto o Facebook é a rede social mais utilizada no Brasil, inclusive por empresas que aproveitam para realizar estratégias de publicidade e marketing, o WhatsApp é considerado atualmente um dos principais aplicativos destinados à comunicação e troca de mensagens e, assim como o Facebook, utilizado para interação entre empresa e cliente.

III. Enquanto Linkedin é a maior rede social com foco profissional, em que os usuários podem publicar informações relacionadas ao mercado de trabalho, oportunidades de emprego, divulgação de serviços e, principalmente networking, o Youtube é uma plataforma em que o usuário pode fazer comentários e interagir com outras pessoas; por isso também é considerada uma rede social, permitindo assistir a vídeos de música, a aulas e acompanhar programas.

Assinale

Com relação aos conceitos básicos de informática, julgue o item.

As intranets são redes que permitem utilizar as tecnologias de Internet para conectar, por exemplo, uma empresa com seus clientes ou fornecedores, por meio de VPNs (virtual private network).

Com relação aos conceitos de cloud computing, aos conceitos de organização e de gerenciamento de arquivos e aos aplicativos para segurança da informação, julgue o item

A camada de middleware é a principal tecnologia que compõe uma nuvem, sendo sua maior desvantagem o fato de ela não oferecer serviços de gestão de recursos distribuídos.

Para inserir uma imagem armazenada localmente dentro de um documento do MS Word, é necessário

É possível utilizar o teclado para acessar os comandos do LibreOffice Impress, bem como para navegar pelo espaço de trabalho.

Todas as descrições abaixo das teclas de atalho do LibreOffice Impress 7.1.6, versão português, estão corretas, EXCETO:

Considere o texto abaixo com a palavra “LibreOffice” selecionada em um documento do LibreOffice Writer 7.1.6, versão português:

A alternativa CORRETA que corresponde ao atalho de teclado para aumentar o tamanho da fonte da palavra selecionada é