A respeito de programas de navegação, julgue o próximo item.

O navegador Chrome permite a sincronização de dados, como histórico, favorito e senhas, a partir da conta Google do usuário

Um recurso extremamente importante nos editores de texto é o comando de localização. No MS Word, o comando Localização avançada permite várias opções de busca, como no quadro a seguir.

Assinale o texto de busca que localizaria as ocorrências das palavras “avisar” e “avizar”, mas não localizaria as palavras “aviar” e “avistar”.

No Google Chrome, programa para navegação na Internet, em sua versão mais recente, ao acessar a página de download

por meio da url chrome://downloads/, caso o usuário clique,com o mouse, sobre o ícone Mais ações ( ), localizado no canto superior direito da página, ele poderá escolher a seguinte opção:

), localizado no canto superior direito da página, ele poderá escolher a seguinte opção:

Considerando essa situação hipotética e assuntos a ela relacionados, julgue o item a seguir.

Infere-se do email apresentado, especialmente do trecho “Eu bloqueei o acesso aos seus sistemas por meio de criptografia de todas as suas informações, tais como imposto de renda, fotos e arquivos de trabalho”, que se trata de um ataque por trojan, o qual é um programa que, além de executar as funções para as quais foi aparentemente projetado, torna inacessíveis os dados armazenados, sem o conhecimento do usuário.

Acerca dos aplicativos e procedimentos de informática, do programa Word 2013 e do sistema operacional Windows 10, julgue o item

O Windows 10, diferentemente das versões anteriores, como o Windows 7 e o Windows 8, é um sistema operacional de uso livre, ou seja, que não requer licença alguma.

No que diz respeito aos conceitos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais atual, e aos procedimentos de segurança da informação, julgue o item

Não há necessidade alguma de se monitorar os sistemas em organizações cujos eventos de segurança da informação sejam registrados em arquivos (log), uma vez que esses procedimentos apenas consomem recursos computacionais e provocam lentidão nos sistemas.

Com relação ao Microsoft Office, julgue o item a seguir.

No Excel, a função PROCV é utilizada para procurar valores em linhas de uma tabela.

A respeito de redes de computadores, sítios de pesquisa e busca na Internet, computação em nuvem e redes sociais, julgue o item a seguir.

O LinkedIn é uma solução que proporciona a criação de conexões entre pessoas e empresas, para busca e oferta de empregos, por isso não é considerado uma rede social.

A respeito de segurança da informação, julgue o item a seguir.

Para prevenir ações de programas que, de forma maliciosa, monitoram atividades de um sistema e enviam as informações coletadas a terceiros, o usuário deve utilizar um software de anti-spyware.

Considerando o Microsoft Office 365, julgue o item seguinte.

No Excel, a função XLOOKUP é capaz de encontrar informações em um intervalo de linhas, mas, caso não encontre a combinação desejada, poderá retornar falso, por isso, para retornar o valor aproximado da combinação, deve ser usada a função CONT.SE.

No que se refere à segurança da informação, julgue o item a seguir.

Códigos maliciosos capazes de capturar tudo o que for digitado no teclado do usuário são conhecidos como rootkits.

Nos itens que avaliem conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração-padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar,

clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em

relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados

Julgue o item acerca dos conceitos de hardware e de software, do programa Microsoft Word 2013 e do sistema operacional Windows 7.

Nos computadores mais modernos, o processador é conectado à memória RAM e esta, por sua vez, é conectada à placa-mãe, enquanto, nos computadores mais antigos, esse dispositivo era instalado na placa-mãe.

A respeito dos conceitos de redes de computadores, do programa de navegação Mozilla Firefox, em sua versão mais recente, e dos procedimentos de segurança da informação, julgue o item.

Em redes de computadores, um dos protocolos da camada de rede do modelo OSI é o IP, do TCP/IP.

Julgue o próximo item, relativos a noções de sistema operacional.

Caso um usuário possua permissão de execução em um arquivo binário arquivoA, em sua pasta /home/usuario, ele poderá executar esse tipo de arquivo sem necessariamente afetar a integridade do sistema operacional, ainda que não possua direitos administrativos de root

Acerca do Microsoft Office, julgue o item seguinte

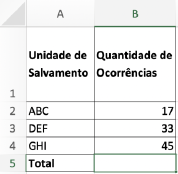

Considere que um usuário tenha digitado, no Excel 2016, a tabela ilustrada a seguir. Nessa situação hipotética, se esse usuário digitar a fórmula =CONT.VALORES(B1:B4) na célula B5, o resultado será 4.