Com relação aos conceitos de redes de computadores, ao sítio de pesquisa Google e aos procedimentos de segurança da informação, julgue o item.

Telnet é o protocolo responsável pelo controle de envio e recebimento de e-mails.

Com relação aos conceitos de redes de computadores, ao sítio de pesquisa Google e aos procedimentos de segurança da informação, julgue o item.

O mecanismo de busca do Google permite que o usuário realize uma busca, na Internet, utilizando, como termo de pesquisa, uma imagem. No entanto, isso somente é possível se a resolução da imagem for menor ou igual a 200 dpi.

Julgue o item, relativo ao sistema operacional Windows 8, aos conceitos de redes de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais atual, e aos conceitos de organização e de gerenciamento de arquivos.

No Windows 8, a pasta Documentos Públicos pode ser usada para compartilhar documentos entre as pessoas que usam o PC (personal computer).

Acerca dos procedimentos de segurança da informação, das noções de vírus e dos procedimentos de backup, julgue o item.

Um procedimento preventivo que as empresas podem realizar no intuito de conscientizar seus funcionários acerca da engenharia social é promover palestras versando sobre o referido tema.

Acerca dos procedimentos de segurança da informação, das noções de vírus e dos procedimentos de backup, julgue o item.

O backup completo, também conhecido como full, realiza a cópia de todos os arquivos definidos pelo usuário na ferramenta, independentemente de os arquivos da lista terem sido alterados.

Sobre os softwares utilitários de uso livre existentes, assinale a alternativa que contenha corretamente apenas clientes de e-mail gratuitos.

Com o advento da pandemia da Covid 19, muitas empresas adotaram o home office, ou seja, o trabalho remoto, o que as obrigou a utilizar a transferência de arquivos pela internet e outras medidas. Acerca da transferência de arquivos pela internet, ainda hoje utilizamos um protocolo que surgiu em 1971 para a transferência de arquivos. Além desse protocolo, os administradores de sistemas fazem uso de um protocolo mais seguro para acessar remotamente os servidores Linux, e que também pode ser usado para transferência de arquivos pela internet. Assinale a alternativa que contenha, respectivamente, os protocolos citados acima.

João preparou um longo documento sobre suas viagens no MS Word 2010, onde ocasionalmente usou o termo “lazer” grafado como “laser”. Para localizar precisamente essas ocorrências, certas e erradas, João decidiu usar a Localização Avançada do Word com as opções “Localizar apenas palavras inteiras” e “Usar caracteres curinga” acionadas.

Assinale o termo a localizar que João deve usar no comando de busca.

No navegador Mozilla Firefox, versão 93, os painéis de configurações podem ser acessados clicando no ícone  (Abrir menu do aplicativo) e selecionando a opção "Configurações". Em qual desses painéis é possível efetuar a limpeza do cache do navegador?

(Abrir menu do aplicativo) e selecionando a opção "Configurações". Em qual desses painéis é possível efetuar a limpeza do cache do navegador?

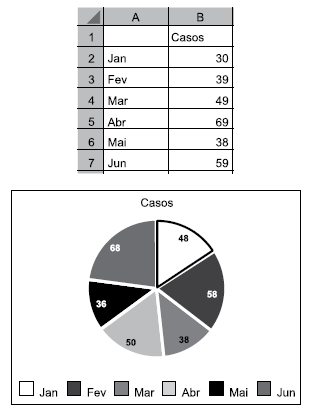

Um usuário criou a seguinte planilha no Microsoft Excel 2016, em sua configuração original, e a partir dela criou um gráfico, conforme imagem a seguir:

Esse gráfico contém

Julgue o item subsequente, acerca de redes de computadores e de segurança da informação na Internet.

Na pasta Rascunhos do Outlook, ficam armazenadas as mensagens de correio eletrônico que estejam sendo editadas e ainda não tenham sido enviadas.

Trabalhando em condições normais de funcionamento e configuração de rede de comunicação, um Assistente percebeu que não podia acessar do computador de sua casa, pela internet, algumas páginas exclusivas do órgão público em que trabalha, por serem propositalmente bloqueadas para uso externo (acesso que ele normalmente realiza quando utiliza os computadores do órgão público). Por questões de política organizacional, essa exclusividade se deve ao fato de a organização limitar o acesso a estas páginas

No sistema operacional Windows 10, funcionando em condições normais, pode-se obter informações de desempenho do computador, tais como uso de CPU e Memória, em uma aba do

Com relação a sistemas operacionais, julgue o item que se segue.

No Linux, o comando mv tlb.txt telebras.txt permite que o usuário renomeie um arquivo de nome tlb.txt para telebras.txt sem que a localização desse arquivo seja alterada

No contexto do MS Word, assinale a alternativa que apresenta a palavra “Exemplo” com o efeito denominado “Tachado”.