Na visão de segurança da informação qual das alternativas abaixo afirma a importância de manter o sistema operacional ou aplicativos atualizados.

Em detrimento dos últimos acontecimentos no setor de segurança da informação, qual destas praticas pode trazer uma melhor tolerância a perca de informações e arquivos, em caso de evento de segurança.

Analise as afirmativas a seguir em relação às recomendações para a criação de senhas seguras.

I. Devem conter caracteres especiais.

II. Devem ser alteradas com frequência.

III. Devem conter letras, símbolos e números.

IV. Devem conter grande quantidade de caracteres.

V. Não devem conter informações pessoais.

Assinale a alternativa CORRETA.

O Microsoft Windows AppLocker é uma ferramenta introduzida no Windows 7 e no Windows Server 2008 R2, projetada especificamente para impedir que programas indesejados executem no sistema operacional, proporcionando assim maior segurança aos dados. Assinale a alternativa CORRETA que apresenta somente formatos de arquivos, que os administradores de sistemas devem restringir a sua manipulação pelos usuários.

Julgue o item a seguir, em relação às características de software malicioso.

Formatos comuns de arquivos, como, por exemplo,

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A superexposição de dados pessoais nas redes sociais facilita o furto de identidade ou a criação de identidade falsa com dados da vítima, identidades essas que podem ser usadas para atividades maliciosas tais como a realização de transações financeiras fraudulentas, a disseminação de códigos maliciosos e o envio de mensagens eletrônicas falsas por email ou redes sociais.

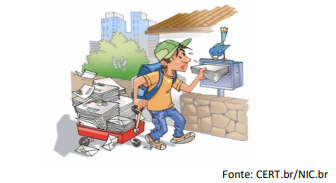

Alguns e-mails se assemelham a outras formas de propaganda, como a carta colocada na caixa de correio, o panfleto recebido na esquina e a ligação telefônica ofertando produtos.

Os e-mails não solicitados, às vezes com propaganda, que geralmente são enviados para um grande número de pessoas são denominados

Funções hash são utilizadas por diversos protocolos de rede e possuem diversas aplicações, entre as quais a verificação de corretude de uma mensagem enviada. Sobre funções hash no contexto de redes, assinale a alternativa correta.

Qual das opções melhor caracteriza um software malicioso do tipo RANSOMWARE:

Quanto mais a tecnologia se desenvolve, mais atividades são feitas pelos computadores pessoais, como pagamento de contas e armazenamento de arquivos com informações pessoais. Diante disso, cada vez mais deve-se pensar na segurança da informação. A melhor maneira de uma usuário proteger informações quando está longe de seu computador é:

Joaquim utilizou um computador de uma lan house e digitou

os respectivos dados no teclado para acessar a própria conta

bancária e conferir o saldo, que era de R$ 1.300,00. Uma

semana depois, Joaquim foi ao banco e solicitou um extrato

da conta, no qual percebeu uma diferença negativa de

R$ 900,00 em relação ao saldo anterior, mesmo não tendo

movimentado essa conta. O fato indica que uma ameaça

cibernética estava instalada no computador da lan house, o

que possibilitou o prejuízo financeiro de Joaquim.

Com base no referido caso hipotético, assinale a alternativa

que indica o nome da citada ameaça.

Na Internet, existem vários tipos de ferramentas de colaboração. Faça a correspondência entre os vários tipos (coluna 1) e as suas respectivas características ou funcionalidades básicas (coluna 2).

A CORRETA correspondência entre a coluna 1 e a coluna 2 da tabela acima é:

Com relação à cópia de segurança (becape), julgue o próximo item.

Com a utilização do aplicativo Backup e Restauração do Windows 7, é possível para o usuário criar uma imagem do sistema operacional e restaurá-la quando necessário.

Sobre os conceitos de proteção e segurança das informações julgue os itens abaixo: I - A irretratabilidade visa garantir que o autor não negue ter criado ou assinado algum documento ou arquivo. II - A integridade garante que a informação esteja disponível para acesso no momento desejado. III - A autenticidade garante que o conteúdo da mensagem não foi alterado ou violado indevidamente.

Segurança da informação é o mecanismo de proteção de um conjunto de informações com o objetivo de preservar o valor que elas possuem para uma pessoa ou organização. Está correto o que se afirma sobre princípios básicos de segurança da informação, EXCETO: