Um administrador de uma máquina que possui o sistema operacional MS Windows 7 em português deseja acessar as informações armazenadas sobre programas instalados, estrutura de diretórios, informações de drivers e de usuários. Para esse caso, ele deve acessar o programa:

Acerca de sistemas de aplicação web, julgue os itens a seguir.

O WAF (web application firewall) avalia o tráfego comparando assinaturas e comportamentos anômalos, enquanto o IPS (intrusion prevention system) avalia o comportamento e a lógica do que é solicitado e devolvido.

Julgue os itens abaixo sobre os conceitos de Segurança na Internet:

I. Um bot é um programa que possui mecanismo de replicação e infecção similar aos do Worm, entretanto dispõe de mecanismos de comunicação que permitem que ele seja controlado remotamente.

II. O Trojan é um programa onde um arquivo é enviado se fazendo passar por um aplicativo útil, mas na verdade possui funcionalidades maliciosas escondidas.

III. O SpyWare consiste é uma propaganda inserida em outro programa.

Analise as seguintes afirmativas sobre o uso seguro da Internet.

I. O usuário deve ter cuidado com arquivos anexados à mensagem mesmo que tenham sido enviados por pessoas ou instituições conhecidas.

II. Antes de abrir arquivos anexados é aconselhável verificá-los com ferramentas antimalware para ter certeza de que não apresentam riscos.

III. Aconselha-se que o acesso aos sites de instituições bancárias seja feito digitando o endereço diretamente no navegador.

Estão CORRETAS as afirmativas.

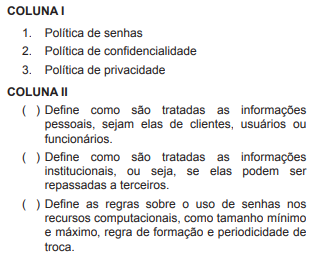

A política de segurança define os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais que utiliza e as penalidades às quais está sujeito, caso não a cumpra. Conforme o  , a política de segurança pode conter outras políticas específicas.

, a política de segurança pode conter outras políticas específicas.

A esse respeito, numere a COLUNA II de acordo com a COLUNA I, fazendo a relação da política com o que ela define.

Assinale a sequência correta.

A política de uso aceitável normalmente faz parte da política de segurança da informação das organizações e é disponibilizada na página web ou no momento em que o funcionário passa a ter acesso aos recursos computacionais. Sendo assim, consiste em uma situação que geralmente não é considerada como de uso abusivo, ou seja, que não infringe a política de uso aceitável, o(a)

Acerca dos conceitos de organização e de gerenciamento de arquivos, pastas e programas, dos procedimentos de segurança da informação e das noções de vírus, julgue o item subsequente.

Realizar um mapeamento para a identificação das vulnerabilidades e definir as prioridades para a implementação de controles de segurança da informação são ações importantes a serem realizadas por uma organização, uma vez que ela possui vários tipos de recursos envolvidos e várias plataformas tecnológicas.

Com relação a computadores, julgue o item a seguir.

Em um segundo, um computador com capacidade de processamento de 10 teraflop realiza maior quantidade de operações de ponto flutuantes que um de 10 petaflop.

O tipo de ameaça à segurança de um computador que consiste em um programa completo que se replica de forma autônoma para se propagar para outros computadores é:

Em relação a solução de firewall, é CORRETO afirmar que:

Determinado tipo de vírus eletrônico é ativado quando um documento por ele infectado é aberto, podendo então, nesse momento, infectar não apenas outros documentos, mas também um gabarito padrão de documento, de modo que cada novo documento criado sob esse gabarito seja infectado. Tal vírus, cuja propagação ocorre quando documentos por ele infectados são remetidos por correio eletrônico para outros usuários, é conhecido como

Ao longo dos anos, a quantidade de sites e de aplicações disponíveis na internet apresentou um grande crescimento. Seguindo talvez a mesma velocidade de crescimento, usuários mal intencionados disponibilizam componentes maliciosos na rede com o intuito de chamar atenção do usuário ao navegar pela internet. Esses componentes maliciosos buscam, por exemplo, obter informações privilegiadas dos usuários, como dados bancários e senhas.

Em caso de suspeita de infecção por esses componentes maliciosos, qual o tipo de software indicado para verificar se o computador está de fato infectado?

Em segurança da informação, a técnica que visa a enganar um usuário, induzindo-o fraudulentamente a clicar em um link que o levará para uma página clonada ou fará executar um arquivo malicioso, chama-se:

A Segurança da informação refere-se à proteção existente sobre as informações de uma determinada empresa ou pessoa, isto é, aplica-se tanto às informações corporativas quanto às pessoais. Entende-se por informação todo e qualquer conteúdo ou dado que tenha valor para alguma organização ou pessoa. Ela pode estar guardada para uso restrito ou exposta ao público para consulta ou aquisição. Sobre o tema é INCORRETO afirmar que:

Analise as seguintes afirmativas sobre as ameaças à Segurança da Informação:

I. “Cavalo de Tróia" é um malware que se mantem oculto em um computador e que pode espionar as atividades do usuário, instalar outras ameaças ou até desabilitar mecanismos de segurança de um computador.

II. Spywares são programas espiões, cujo objetivo é coletar informações sobre uma ou mais atividades realizadas em um computador, mas nem sempre representam uma ameaça à segurança da informação, pois podem ser utilizados apenas para direcionamento de publicidade.

III. O DDOS (Distributed Denial of Service) é um ataque de negação de serviço distribuído, no qual vários computadores são utilizados para inviabilizar a operação de um ou mais serviços e computadores.

Estão CORRETAS as afirmativas: