Com relação a redes de computadores, Internet e respectivas ferramentas e tecnologias, julgue os itens a seguir.

Na segurança da informação, controles físicos são soluções

implementadas nos sistemas operacionais em uso nos

computadores para garantir, além da disponibilidade das

informações, a integridade e a confidencialidade destas.

Julgue os itens a seguir a respeito de conceitos de informática.

Um email recebido por meio de um computador localizado em

um órgão governamental que utiliza o Outlook é considerado

seguro, mesmo quando o destinatário é desconhecido e possua

arquivos anexos. Isso ocorre porque instituições públicas

possuem servidores com antivírus que garantem a segurança

total do ambiente computacional.

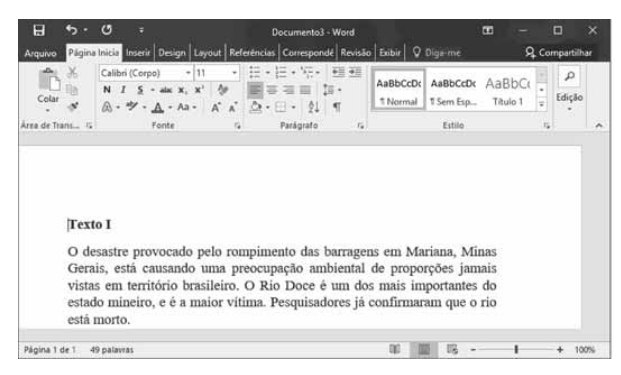

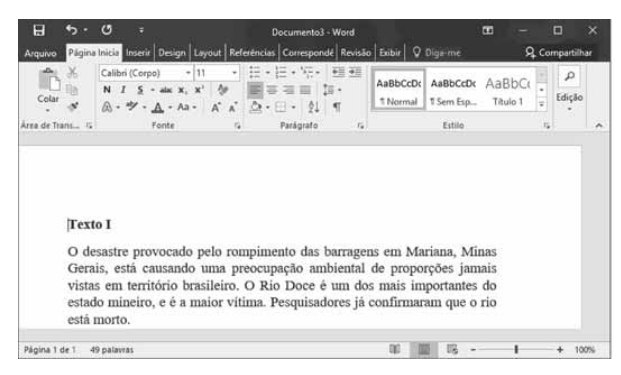

Considerando a figura apresentada, que ilustra uma janela do MS Word com um documento em processo de edição, julgue os próximos itens.

O documento está em modo de edição de tópicos ou modo de

leitura, com visualização de 100%.

Considerando a figura apresentada, que ilustra uma janela do MS Word com um documento em processo de edição, julgue os próximos itens.

O título do documento em edição está alinhado à esquerda, com estilo Normal.

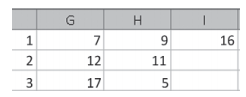

A célula I1 do trecho de planilha Excel 2010 (português), apresentada a seguir, foi preenchida com a expressão matemática =$G$1+H1

Ao copiar o conteúdo da célula I1 para a célula I3, será gerado, na célula I3, o seguinte valor:

O menu Iniciar do sistema operacional Windows 7, em português, tem três partes básicas:

− O painel esquerdo grande mostra uma pequena lista de programas no computador. Pode haver variações na aparência dessa lista porque o fabricante do computador tem autonomia para personalizá-la. O usuário deve clicar em

− Na parte inferior do painel esquerdo está a

− O painel direito dá acesso a pastas, arquivos,

As lacunas I, II e III são, correta e respectivamente, preenchidas com:

Observe o nome do arquivo a seguir, existente num computador com Windows 7, em sua configuração padrão. arquivo_exemplo.txt Assinale a alternativa que contém o nome de um aplicativo acessório do Windows 7 usado para abrir e gravar esse tipo de arquivo.

Para cada afirmativa abaixo, informe se é verdadeira (V) ou falsa (F). Em seguida, marque a opção que corresponde à sequência CORRETA.

( ) O desktop é uma área de trabalho temporária que permite a criação e cópia de atalhos, mas nunca o armazenamento de arquivos e pastas, pelo usuário;

( ) No Windows 7, quando o usuário seleciona um arquivo, utiliza o atalho de teclado SHIFT+Delete e realiza as confirmações necessárias, o arquivo é movido para a lixeira.

( ) Utilizando o Windows Explorer, é possível copiar dados de um pendrive conectado na porta USB para o computador e vice-versa;

( ) No Windows 7, configurado com a instalação padrão, o painel de controle pode ser acessado pelo Menu Iniciar ou através de um atalho na área de trabalho, quando criado pelo usuário.

Um objetivo importante dos sistemas computacionais é a disponibilização de grandes quantidades de dados com facilidade. Entretanto, a transmissão eletrônica de dados, especialmente por conexões públicas, é inerentemente insegura. Uma forma de resolver esse problema é alterar os dados de tal forma que usuários não autorizados sejam incapazes de compreender as informações que trafegam nesses meios de comunicação. A criptografia trata da codificação e da decodificação de dados de modo que eles somente possam ser interpretados pelos destinatários autorizados. A técnica que utiliza a mesma chave secreta para codificar e decodificar uma mensagem, ou seja, ambos emissor e receptor da mensagem utilizam a mesma chave para criptografá-la e decifrá-la, é conhecida por criptografia:

Considerando o uso de um pen drive (dispositivo de armazenamento de dados USB), devidamente formatado com um sistema de arquivos FAT (32 bits) no Ubuntu Linux 14.04.1 LTS, é INCORRETO afirmar:

A opção que NÃO apresenta o nome de um dispositivo apontador é

Sobre o E-mail é INCORRETO afirmar:

Considere o texto a seguir, editado no Word do MS-Office 2010, estando ativado o modo de exibição de símbolos de formatação.

Nesse contexto, o símbolo “¶” significa

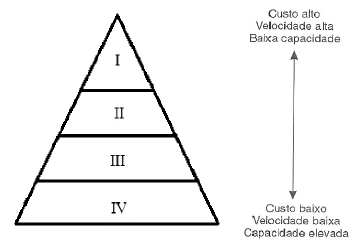

No quadro os itens I, II, III e IV referem-se a tipos de memórias de um microcomputador e suas posições relativas referentes ao custo, ao desempenho (velocidade) e à capacidade de armazenamento de dados.

Com base no quadro podemos dizer que as memórias representadas por I, II, III e IV podem ser, respectivamente:

Alguns dos aplicativos que compõem o pacote MS Office 2010 são: I – Word 2010 II – Excel 2010 III – PowerPoint 2010 Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em: