O roteamento na Internet pode ser classificado como interno (dentro de um sistema autônomo) ou externo (entre sistemas autônomos). Sobre os protocolos de roteamento RIP (Routing Information Protocol), BGP (Border Gateway Protocol) e OSPF (Open Shortest Path First), assinale a alternativa correta.

As duas principais funções de um sistema de gerência de redes são:

Sobre a linguagem Java, considere as seguintes afirmativas:

1- Threads são um recurso Java importante que permite a execução concorrente de tarefas.

2- A serialização de objetos Java permite que um objeto qualquer seja representado como uma sequência de bytes.

3- O polimorfismo permite utilizar objetos que se alteram a cada nova execução do programa.

Assinale a alternativa correta.

O protocolo DHCP (Dynamic Host Configuration Protocol):

As aplicações classificadas como de streaming multimídia em tempo real em geral têm o seguinte perfil:

Durante o desenvolvimento de um sistema é imperativo que testes de desempenho e funcionalidade sejam efetuados visando o correto funcionamento dos programas. Na prática algumas ferramentas são empregadas para o planejamento dos testes. Qualifique as afirmações abaixo como V (verdadeira) ou F (falsa).

I. Método de caixa branca - Nesta metodologia os casos de teste são gerados tendo-se conhecimento da estrutura interna (lógica) do programa.

II. Métodos de caixa preta - Nesta metodologia os casos de teste são gerados sem o conhecimento da estrutura interna do programa. Apenas o conhecimento das entradas e saídas possíveis para o programa é necessário.

III. Testes estruturais - Nesta metodologia os casos de teste são gerados tendo-se conhecimento da estrutura interna (lógica) do programa.

IV. Testes Funcionais - Nesta metodologia os casos de teste são gerados sem o conhecimento da estrutura interna do programa. Apenas o conhecimento das entradas e saídas possíveis para o programa é necessário. I, II, III e IV são respectivamente:

Em um computador moderno, as primeiras instruções executadas pelo processador quando o computador é ligado estão armazenadas em uma memória do tipo

Com relação à identificação biométrica da íris, analise as

afirmativas a seguir.

I.É um dos métodos biométricos mais confiáveis, pois a íris

possui unicidade e é considerada imutável ao longo da vida.

II.Uma desvantagem do método é que não existem técnicas

para evitar fraudes no momento da identificação.

III.Superfície curva do olho, pálpebras e cílios podem prejudicar

o reconhecimento da íris, diminuindo a eficiência do método.

Assinale:

Com relação a certificados digitais, assinale a afirmativa correta.

A complexidade de um algoritmo é usualmente expressa na

chamada notação do O-Grande (Big-O notation). Exemplos: O(n),

O(log n), O(n log n), O(n2), etc.

A respeito da complexidade de um algoritmo, expressa na

notação do O‐Grande, assinale a afirmativa correta.

Em relação aos protocolos de segurança para redes sem fio,

assinale a afirmativa correta.

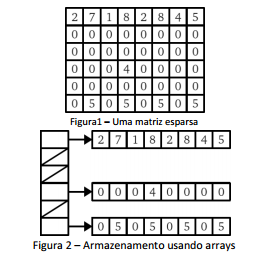

As figuras a seguir mostram um esquema de armazenamento

possível para uma matriz esparsa usando arrays

Nesse esquema, a alocação dos arrays das linhas é adiada até o

momento em que ao menos um elemento na linha é diferente de

zero. Considere a utilização desta estrutura de dados em um

contexto de matrizes esparsas de grandes dimensões, com um

grande número de elementos nulos, um grande número de linhas

contendo somente zeros e um grande número de acessos

(leituras) a posições aleatórias da matriz.

As afirmativas a seguir dizem respeito ao espaço de

armazenamento necessário para armazenar a matriz e/ou o

tempo de acesso aos seus elementos, comparados ao esquema

tradicional de armazenamento de matrizes. Assinale a alternativa

correta.

O Modelo de referência OSI (Open Systems Interconnection) possui sete camadas. Marque a opção que NÃO corresponda a nenhuma dessas camadas:

O sistema de arquivos normalmente utilizado em um pen‐drive

para garantir a máxima compatibilidade com diversos sistemas

operacionais diferentes é

Com relação às normas ISO/IEC 27001 e ISO/IEC 27002, assinale V

para a afirmativa verdadeira e F para a falsa.

( ) A norma ISO 27001 recomenda que seja preparada uma

declaração de aplicabilidade, contendo justificativa para a

não implementação de determinados controles no Sistema

de Gestão da Segurança da Informação.

( ) Os controles sugeridos no anexo A da norma ISO/IEC 27001

são exaustivos, não podendo ser utilizados controles

adicionais.

( ) Para implantar a norma ISO 27002, uma organização deve

previamente implantar a norma ISO 27001.

As afirmativas são, respectivamente,