RPO (Recovery Point Object) é uma métrica essencial na definição de planos de contingência e recuperação de desastre para evitar prejuízos e assegurar a continuidade dos negócios.

Essa métrica tem relação direta com a frequência com que são feitas as cópias de segurança.

Uma empresa que implementa a política de realizar backup diariamente às 2:00 a.m. assumiu um RPO de

Com base no Decreto nº 7.579, de 11 de outubro de 2011, que dispõe sobre o Sistema de Administração dos Recursos de Tecnologia da Informação (SISP) do Poder Executivo federal, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) O SISP organiza o planejamento, a coordenação, a organização, a operação, o controle e a supervisão dos recursos de tecnologia da informação exclusivamente nos órgãos e entidades da administração pública federal direta.

( ) O SISP tem como uma de suas finalidades assegurar ao Governo Federal um suporte de informação adequado, dinâmico, confiável e eficaz.

( ) Compete ao Órgão Central do SISP a orientação e administração dos processos de planejamento estratégico, coordenação geral e normalização relativos aos recursos de tecnologia da informação abrangidos pelo SISP.

As afirmativas são, respectivamente,

Durante a fase de planejamento para uma atualização significativa da infraestrutura de TI, a empresa XPTO enfrenta o desafio de otimizar o uso de seus recursos existentes e maximizar o valor das suas práticas de gestão de serviços de TI acumuladas ao longo dos anos. Considerando as diversas ferramentas e métodos implementados previamente, com resultados variados em termos de eficácia, é essencial alinhar essa atualização com os princípios do ITIL 4. Uma avaliação cuidadosa das práticas em vigor é necessária para determinar a abordagem mais apropriada para alcançar a melhoria desejada.

Nesse contexto, o seguinte princípio do ITIL 4 deve ser aplicado:

Em relação à ePING e suas políticas gerais, analise as afirmativas abaixo e assinale a correta.

A Instrução Normativa SGD/ME nº 94/2022 especifica criteriosamente quais elementos são reconhecidos como recursos de Tecnologia da Informação e Comunicação (TIC) e quais não se enquadram nessa categoria.

Analise os itens listados a seguir e assinale (S) para os que corretamente identificam os que são considerados recursos de TIC e (N) para os que não são assim considerados, conforme estabelecido pela referida Instrução Normativa.

( ) Computação em Nuvem

( ) VoIP

( ) Circuito Fechado de TV – CFTV

( ) Dispositivos IoT

As afirmativas são, respectivamente,

Um cibercriminoso toma o controle de vários servidores pela Internet, instruindo-os a enviar requisições para um servidor web alvo de modo a exaurir seus recursos computacionais até que esse servidor web não possa fornecer seus serviços.

Esse servidor web foi alvo de um ataque

Técnicas de criptografia são amplamente utilizadas para garantir o sigilo e a autenticidade da informação.

Em criptografia, DES e RC4 são, respectivamente, exemplos de

O SMTP (Simple Mail Transfer Protocol) é o protocolo padrão de transferência de mensagens de correio eletrônico por meio da Internet.

De acordo com esse protocolo, o handshake inicial com o servidor SMTP após estabelecer a conexão é realizado por meio do comando

A empresa de trabalho temporário Sempre Alerta Ltda. terceirizará o serviço de limpeza da sociedade empresária Extintores Infalíveis Ltda., nela alocando 10 (dez) auxiliares de limpeza que se revezarão em turnos de 12 x 36 horas.

No contrato apresentado, que vigora a partir de janeiro de 2024, por 180 dias, e é regido pela Lei nº 6.019/74, existe cláusula de reserva que proíbe a contratação de qualquer auxiliar pela empresa tomadora ao fim do prazo em que ele tenha sido colocado à sua disposição.

Considerando os fatos e a norma de regência, assinale a afirmativa correta.

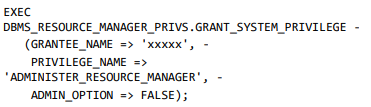

Num ambiente Oracle, no âmbito do Database Resource Manager, analise o comando a seguir.

Assinale o efeito desse comando.

No contexto de uma Árvore B, estrutura comumente utilizada na indexação de tabelas relacionais, considere as seguintes propriedades numa árvore B de grau g.

1. Todas as folhas estão no mesmo nível de profundidade na árvore.

2. Todos os nós podem conter, no máximo, 2g - 1 chaves.

3. Exceto pelo nó raiz, todos os demais nós devem conter, no mínimo, 3 chaves.

4. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(n²).

5. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(n).

Estão corretas apenas as afirmativas

Assinale a lista que contém somente técnicas tipicamente aplicadas em operações de data mining.

O NTFS é um sistema de arquivos utilizado por sistemas operacionais corporativos das famílias Windows.

Sobre esse sistema de arquivos é correto afirmar que

Monitorar a infraestrutura de TI da qual os sistemas computacionais dependem é fundamental para permitir às organizações manterem os níveis de desempenho necessários de seus negócios.

São ferramentas de software de código aberto que tem por finalidade o monitoramento da infraestrutura de TI:

Em uma rede Ethernet, o protocolo que oferece um mecanismo de mapeamento dinâmico de endereços de rede IPv4 ao endereço MAC de uma máquina física é o