Considere a representação de números decimais inteiros na notação binária de complemento a dois.

Numa palavra de 6 bits, o número -31 seria representado como:

A avaliação dos funcionários de uma empresa é realizada por meio de um sistema hospedado em sua infraestrutura de servidores, gerenciada por uma equipe de especialistas. Ao emitir o seguinte relatório de avaliação, o gerente observou que João havia melhorado muito seu desempenho no último semestre. Ao ser questionado, o avaliador Luiz negou ter feito tal avaliação.

Ao investigar o ocorrido, a equipe de segurança detectou a modificação deliberada da avaliação no banco de dados do sistema.

O princípio de segurança da informação violado foi o da:

Sérgio trabalha como administrador de redes em uma entidade financeira e precisa segmentar os endereços de rede de sua nova filial com o mínimo de desperdício de endereços IP (Internet Protocol). A filial possui 3 departamentos (Recursos Humanos, Integração e Financeiro), que necessitarão, respectivamente, de 1.024, 256 e 8 endereços. Sabe-se que existem 2.048 endereços disponíveis e que o endereçamento IP se inicia em 10.9.0.0.

Para segmentar a rede, Sérgio deve dividir os endereços pelos departamentos em:

Um novo sistema de software será desenvolvido na empresa e a especificação desse sistema indica que será utilizada uma arquitetura de microsserviços.

Sobre microsserviço, é correto afirmar que:

No seu notebook rodando Windows 10, João pretende remover alguns arquivos presentes na pasta C:\xpto e, recursivamente, as respectivas subpastas em todos os níveis. Devem ser removidos somente os arquivos cuja última alteração tenha ocorrido há mais de 14 dias.

Por meio da PowerShell, o script adequado para essa remoção é:

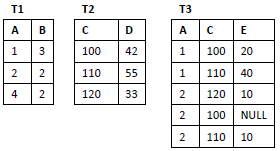

Nas próximas cinco questões, considere as tabelas T1, T2 e T3, cujas estruturas e instâncias são exibidas a seguir. O valor NULL deve ser tratado como unknown (desconhecido).

Para a tabela T3, descrita anteriormente, considere os comandos SQL a seguir.

I. select * from T3 where E <> NULL

II. select * from T3 where not (E is NULL)

III. select * from T3 where not (E = NULL)

Sobre esses comandos, executados com a instância da tabela T3 descrita anteriormente, é correto concluir que:

Considere o código Python 2.7 a seguir.

def ABC(L, n):

while True:

if len(L) >= n:

return L

else:

L.append(len(L) ** 2)

print ABC([20],10)

O resultado da execução desse código é:

Os clientes do banco EraDigital podem atualizar seus endereços eletrônicos (e-mail) por meio do aplicativo para dispositivos móveis EraDigApp. No EraDigApp, o cliente se autentica e preenche o campo "Novo e-mail" destinado ao cadastro de um novo endereço eletrônico que permite a entrada de quaisquer caracteres alfanuméricos e em qualquer ordem, ou seja, sem seguir uma regra de formação.

No contexto de engenharia de requisitos, a falta de controle do EraDigApp em relação à entrada de endereços eletrônicos caracteriza falhas na especificação de requisitos de:

Antônio recebeu uma mensagem SMS supostamente enviada pela segurança corporativa, orientando-o a clicar em um link para atualizar um cadastro. Ao fazê-lo, Antônio cai em um site falso, mas bastante parecido com o da sua empresa, e fornece dados sigilosos como nome de usuário e senha.

Esse tipo de técnica de engenharia social que se aproveita da confiança depositada por um usuário para roubar dados é denominado:

Sobre funções de um Proxy Reverso, analise os itens a seguir.

I. Manter cache de conteúdo estático das requisições originadas na Internet com destino à rede local.

II. Distribuir a carga de requisições para uma lista rotativa de servidores.

III. Autenticar clientes web como uma precondição para encaminhar o tráfego para servidores backend.

Está correto o que se afirma em:

Sobre técnicas de segurança de tráfego na web, analise as afirmativas a seguir.

I. IPSec pode ser usado para criptografar dados enviados entre quaisquer sistemas que possam ser identificados por endereços IP.

II. TLS opera na camada de rede do modelo OSI oferecendo um serviço seguro e confiável de ponta a ponta.

III. O protocolo HTTP pode operar em cima do protocolo SSL/TLS para obter conexão criptografada.

Está correto o que se afirma em:

“Ao entrar em um restaurante, todo cliente espera satisfazer desejos de ordem física e emocional. Os cardápios devem vir ao encontro dessas necessidades.”

As opções abaixo propõem substituições de termos por outros de sentido equivalente; assinale a opção em que essa substituição está correta e adequada.

“Um argumento a favor do Diabo: é preciso recordar que nós ouvimos só uma versão da história. Deus escreveu todos os livros.” (Samuel Buttler)

A defesa do Diabo se apoia num argumento contra

Assinale a opção que apresenta uma causa da decadência da economia gomífera no Estado do Amazonas.

A implantação de complexos industriais estava entre as prioridades do projeto de valorização da Amazônia. Assim, em 1967, foi criada a Superintendência da Zona Franca de Manaus (Suframa), que transformava Manaus em zona franca. Atualmente, o polo industrial instalado em Manaus dinamiza boa parte da economia regional e emprega diretamente cerca de 85 mil pessoas.

(TERRA, Lígia et alii. Conexões – Estudos de Geografia Geral e do Brasil. Ed. Moderna. São Paulo. 2010.)

Sobre as medidas que permitiram a instalação de um enclave industrial em Manaus, analise as afirmativas a seguir.

I. A isenção das taxas de importação sobre máquinas e matérias primas necessárias à produção industrial.

II. A cobrança dos impostos de exportação sobre os produtos da Zona Franca destinados aos mercados de consumo do Centro-Sul do país.

III. As vantagens decorrentes dos incentivos fiscais, como a isenção de impostos, para a instalação das unidades produtivas no polo industrial.

Está correto o que se afirma em