O servidor de banco de dados da empresa opera com sistema operacional CentOS 7.

O comando que pode ser utilizado para o administrador deste servidor saber a quantidade de espaço utilizado em cada sistema de arquivo montado, é:

Sobre gerenciamento de processos no sistema operacional Linux, analise as afirmativas a seguir.

I. O PID do processo init é automaticamente atribuído ao PPID de processos que se tornam órfãos.

II. Processo zombie é a nomenclatura atribuída ao processo que possui autonomia própria, comportamento errático e que nunca termina sua execução, consumindo recursos do sistema indistintamente.

III. A prioridade de execução de um processo é indicada por um número que tem variação de -20 a 19 e quanto menor for este número, maior será a prioridade do processo.

Está correto o que se afirma em

No XML, a sequência de símbolos

representa

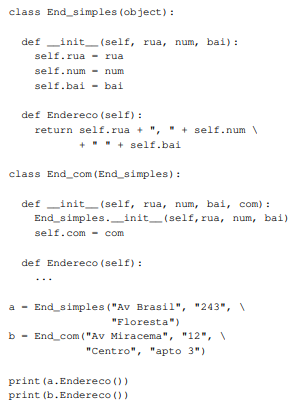

Analise o código Python 2.7 a seguir.

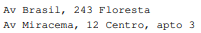

Sabe-se que a execução desse código produziu as duas linhas a seguir.

Assinale a opção que apresenta a correta definição para o método Endereco na classe End_com.

Considere os seguintes operadores:

Igual a

Negação lógica

Módulo (resto da divisão)

Ou lógico

And lógico

Assinale a lista dos símbolos que, respectivamente, representam esses operadores no C#.

Observe o comando SQL a seguir.

drop table T1, T2 cascade

No MYSQL, esse comando

Considere uma tabela relacional T, com atributos A, B, C, D, E, na qual as seguintes dependências funcionais se verificam:

A → B

B → C

C → D

D → E

E → A

Para que essa tabela esteja normalizada até a forma Boyce-Codd,

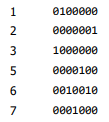

Considere uma tabela de banco de dados onde há uma coluna intitulada C1. Essa coluna está indexada por um índice do tipo bitmap, como mostrado a seguir.

Assinale a opção que, da esquerda para a direita, contém os valores da referida coluna, na ordem física.

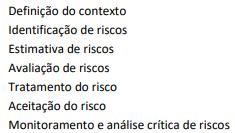

No contexto da norma internacional ISO/IEC 27005, o processo de gestão de risco é definido por oito atividades coordenadas, das quais sete estão listadas a seguir.

Assinale a opção que apresenta a atividade que completa a lista acima.

No contexto de metadados de bancos de dados, assinale o comando SQL que, tanto no Oracle como no MS SQL Server, retorna a lista de tabelas no escopo corrente.

Considere o sistema de assinatura digital Gama e que a entidade Alfa deseja enviar uma mensagem assinada digitalmente para uma entidade Beta.

Considere ainda:

1) O par de chaves: Chave_Pub_Alfa e Chave_Priv_Alfa, as chaves pública e privada (ou secreta) de Alfa;

2) O par de chaves: Chave_Pub_Beta e Chave_Priv_Beta, as chaves pública e privada (ou secreta) de Beta;

3) MENSAGEM_M é a mensagem a ser transmitida;

4) ASSINAR() é a função que assina digitalmente a MENSAGEM_M usando uma Chave, transformando-a em MENSAGEM_M_ASSINADA;

5) VERIFICAR() é a função que verifica a assinatura digital da MENSAGEM_M, usando uma Chave, transformando-a em MENSAGEM_M_VERIFICADA;

O esquema que descreve corretamente as operações necessárias para a entidade Alfa assinar digitalmente a MENSAGEM_M e depois esta mesma MENSAGEM_M ser verificada como tendo sido realmente assinada pela entidade Alfa, utilizando-se o par de chaves adequado, é

Atualmente, com o objetivo de redução de custos, muitas instituições criam VPNs sobre a Internet pública. Com uma VPN, o tráfego interdepartamental é enviado por meio da Internet pública e não de uma rede fisicamente independente. Para prover sigilo, esse tráfego é criptografado antes de entrar na Internet pública.

Sobre a utilização da VPN, assinale a afirmativa correta.

Priscila busca melhorar a segurança no tráfego de informações dentro de sua rede. Ao verificar a topologia, Priscila identificou que os firewalls estavam conectados diretamente à Internet e encontravam-se obsoletos.

Assinale a opção que indica a solução que Priscila deve implementar.

O FTP (File Transfer Protocol) é um protocolo de aplicação da arquitetura TCP/IP, utilizado para transferência de arquivos entre o servidor e os clientes.

Considerando as características de funcionamento do FTP, assinale a afirmativa correta.

Para definir o script

/usr/local/bin/meuscript

como executável no sistema operacional Linux, devemos usar o comando