No contexto das redes de computadores com acesso à internet e no que diz respeito à arquitetura TCP/IP, três protocolos são empregados no serviço de e-mail, caracterizados a seguir.

I. É usado para o envio de mensagens na internet, por meio do uso da porta 25, que é a padrão para envio de mensagens, havendo a alternativa de uso das portas 465 e 587.

II. É usado na recepção de mensagens , particularmente para sincronização no servidor, por meio da porta 143 com conexões sem criptografia e, como alternativa, a porta 993 para conexões seguras com criptografia TLS/SSL. No seu funcionamento, é um protocolo que sempre mantém cópia das mensagens no servidor.

III. É usado na recepção de mensagens, por meio da porta 110 com conexões sem criptografia e, como alternativa, a porta 995 para conexões seguras com criptografia TLS/SSL. No seu funcionamento, é um protocolo que baixa as mensagens e as apaga do servidor.

Os protocolos caracterizados em I, II e III são conhecidos, respectivamente, pelas siglas:

A respeito do sistema operacional Linux, dos conceitos de redes de computadores e do programa de navegação Google Chrome, em sua versão mais recente, julgue o item

As redes de computadores surgiram para permitir o compartilhamento de diversos recursos e são amplamente usadas dentro das organizações. Por serem completamente seguras e não possuírem nenhuma vulnerabilidade, elas não requerem qualquer ação ou intervenção de seus administradores quanto à segurança da rede.

Julgue o próximo item, relativos à Internet of Things (IoT).

Uma rede mesh com computadores em uma organização é considerada por si só uma arquitetura IoT, já que, nesse caso, todos os equipamentos estão conectados à Internet sob a mesma regra.

Com relação aos conceitos de Intranet e Internet, analise as afirmativas a seguir e marque a

alternativa correta:

I- Uma intranet é restrita a empresa e seus colaboradores, enquanto a Internet pode abranger o

mundo inteiro. Toda rede local é uma Intranet.

Il- Tanto a Internet como as Intranets baseiam-se no modelo cliente-servidor e na pilha de

protocolos TCP/IP.

a) Ambas as afirmativas estão corretas.

b) Somente a afirmativa | está correta.

c) Somente a afirmativa ll está correta.

d) Nenhuma das afirmativas está correta.

Durante a elaboração de uma apresentação Impress do LibreOffice, qual conjunto de teclas insere um novo slide?

Sobre estrutura de dados, analise as afirmativas a seguir e marque a alternativa correta:

I-Tanto filas como pilhas são listas lineares.

II- Uma pilha possui regime de LIFO (last in first out) enquanto uma fila possui o regime FIFO (first in firstout).

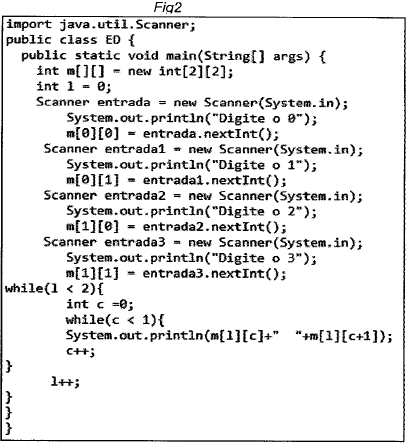

Considere o seguinte programa (Fig2) exemplo escrito em linguagem Java e marque a alternativa correta.

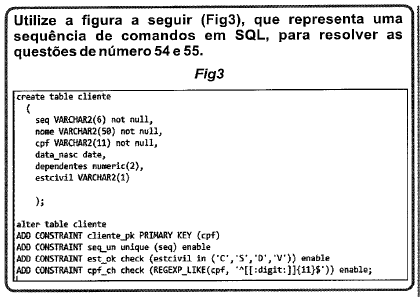

Com relação a tabela criada com os comandos da Fig3, pode-se afirmar que:

Quando um objeto ou dispositivo que não é naturalmente digital (uma porta, uma janela ou uma camiseta) passa a poder se comunicar com outros dispositivos e receber comandos automatizados tais como abrir e fechar, interagindo de alguma forma com os usuários através de alguma rede de telecomunicação, estamos falando de um conceito conhecido como:

No que diz respeito aos conceitos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais atual, e aos procedimentos de segurança da informação, julgue o item

Em redes de computadores, o cabeamento estruturado é um padrão especificado por meio de norma, em que são definidas as mídias de transmissão para as redes locais.

Julgue o item a seguir, a respeito de redes de computadores.

O modelo OSI (open systems interconnection) possibilita a conexão de diferentes redes de computadores com sistemas operacionais Windows; para acessar máquinas ligadas à rede com sistema Linux, é necessário instalar, nelas, um sistema operacional Windows, conforme modelo OSI implantado

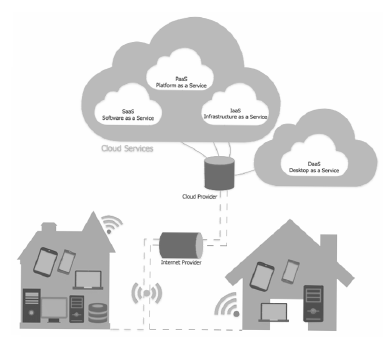

Uma agente, a partir do computador de sua casa, necessitava acessar, com segurança, os serviços de PaaS na nuvem, com criptografia, utilizando a Internet pública como meio de comunicação entre essas localidades. Para tanto, criou-se uma VPN (virtual private network) da Internet pública, a fim de estabelecer a conexão entre as localidades e, para prover o sigilo, criptografou-se o referido tráfego antes de ele entrar na Internet pública.

Considerando o diagrama e a situação hipotética apresentados, julgue os itens subsecutivos.

A solução descreve corretamente o uso da VPN como meio de prover segurança no tráfego, mas torna-se inviável nessa situação, pois uma VPN não pode ser utilizada para acesso a serviço do tipo PaaS como o descrito

A respeito de redes de computadores, sítios de pesquisa e busca na Internet, computação em nuvem e redes sociais, julgue o item a seguir.

Em uma comunicação TCP/IP entre dois computadores, não há controle de envio e recebimento de pacotes, uma vez que esse modelo de transmissão é considerado não orientado a conexão.

A respeito de redes de computadores, julgue o item subsequente.

Ao se fazer uso de um cliente de email para enviar um email em uma rede TCP/IP, o serviço de envio de email utiliza a camada de aplicação.