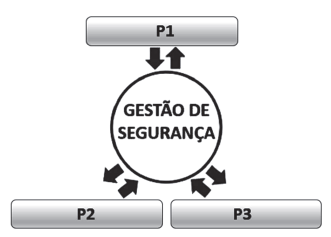

No contexto da tecnologia da informação e segurança de dados, a segurança da informação é garantida pela preservação de três aspectos essenciais, de acordo com o triângulo da figura abaixo:

I. P1 – associada à ideia da capacidade de um sistema de permitir que alguns usuários acessem determinadas informações, ao mesmo tempo em que impede que outros, não autorizados, a vejam. Esse princípio é respeitado quando apenas as pessoas explicitamente autorizadas podem ter acesso à informação.

II. P2 – associada à ideia de que a informação deve estar disponível para todos que precisarem dela para a realização dos objetivos empresariais. Esse princípio é respeitado quando a informação está acessível, por pessoas autorizadas, sempre que necessário.

III. P3 – associada à ideia de que a informação deve estar correta, ser verdadeira e não estar corrompida. Esse princípio é respeitado quando a informação acessada está completa, sem alterações e, portanto, confiável.

Nessa situação, P1, P2 e P3 são denominados, respectivamente,

No contexto da segurança em redes de computadores, o termo firewall pode ser considerado uma espécie de:

Estratégia de encaminhamento de informação na internet, em que o emissor se comunica com

o destinatário (da forma mais eficiente) por mensagens que passam por um link uma única vez e são duplicadas apenas quando o link para os destinatários se divide em duas direções.

Assinale a alternativa que corresponde à definição do princípio da Autenticidade, relacionado à segurança da informação:

Julgue o próximo item, relativo a segurança da informação.

Identificação e autenticação são requisitos de segurança da informação que consistem em identificar usuários do sistema e verificar as suas identidades, como pré-requisito para permitir o acesso desses usuários ao sistema.

Julgue os itens a seguir, acerca de segurança da informação.

- São exemplos de ameaças as contas sem senhas ou configurações erradas em serviços DNS, FTP e SMTP.

- Não repúdio indica que o remetente de uma mensagem não deve ser capaz de negar que enviou a mensagem.

- Vulnerabilidade é a fragilidade de um ativo ou de um grupo de ativos que pode ser explorada.

- Pessoas não são consideradas ativos de segurança da informação.

Estão certos apenas os itens

A Política de Segurança da Informação (PSI) possibilita o gerenciamento da segurança de uma organização. Sobre PSI, assinale a alternativa incorreta.

Dos objetivos principais da criptografia, analise as afirmativas abaixo e dê valores Verdadeiro (V) ou Falso (F).

( ) confidencialidade da mensagem: só o destinatário autorizado deve ser capaz de extrair o conteúdo da mensagem da sua forma cifrada.

( ) integridade não violada da mensagem: o destinatário não deverá ser capaz de verificar se a mensagem foi alterada durante a transmissão.

( ) autenticação do remetente: o destinatário deverá ser capaz de verificar que se o remetente é realmente quem diz ser.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Navegar na internet de forma segura é essencial para manter dados e informações em sigilo e o computador longe de possíveis ataques. Considerando a segurança na internet, assinale a alternativa correta.

Ao utilizar um Sistema Windows 7, o usuário percebeu uma certa lentidão principalmente na abertura de planilhas, um comportamento que não era demonstrado dia antes ou recursos que ainda não eram executados no sistema operacional, quais ações podem melhorar o desempenho nestas ocasiões em um sistema com discos dinâmicos?

Analise as afirmativas a seguir em relação aos princípios básicos de segurança da informação:

I. Disponibilidade é a garantia de que os sistemas e as informações de um computador estarão disponíveis quando necessário.

II. Confidencialidade é a capacidade de garantir que a informação somente seja acessada por pessoas autorizadas.

III. Integridade garante que o conteúdo da mensagem não foi alterado ou violado indevidamente.

IV. Criptografia é uma técnica que embaralha a informação por meio de algoritmos, fazendo com que a informação se torne ininteligível para terceiros.

V. Autenticidade garante a veracidade de quem está enviando a informação, ou seja, do autor.

Assinale a alternativa CORRETA.

É um arquivo eletrônico que serve como identidade virtual para uma pessoa física ou jurídica; por ele pode se fazer transações online com garantia de autenticidade e com toda proteção das informações trocadas. Essa é a definição de:

A respeito de segurança da informação, julgue os itens a seguir. I Autenticidade se refere às ações tomadas para assegurar que informações confidenciais e críticas não sejam roubadas do sistema. II A gestão de segurança da informação deve garantir a disponibilidade da informação. III A confidencialidade garante a identidade de quem envia a informação. IV De acordo com o conceito de integridade, os dados devem ser mantidos intactos, sem alteração, conforme foram criados e fornecidos. Estão certos apenas os itens

Um usuário precisa acessar um sistema online que registra Boletim de Ocorrência. Para tanto, deseja certificar-se de que o acesso ao site é seguro para fornecer credenciais de acesso. No Google Chrome, versão 55, um endereço de uma página da internet é considerado seguro quando iniciado por

No que diz respeito ao programa de correio eletrônico Microsoft Outlook 2016, aos procedimentos de segurança da informação e às noções de vírus, julgue o item a seguir.

Elaborar um planejamento estratégico de segurança da informação é um procedimento que pode ser realizado por uma organização com o objetivo de definir políticas, responsabilidades e escopo dos recursos a serem protegidos.