Um tipo de malware que, ao infectar um computador, pode tanto criptografar dados de arquivos individuais quanto corromper algumas funções básicas do computador, realizando uma

extorsão cuja recuperação é feita mediante algum tipo de resgate, é o

Para que seja possível rastrear visitas realizadas por um usuário a determinado sítio na Internet ou saber o que o usuário acessou no passado, são gravados no disco rígido do computador pequenos arquivos em formato de texto. Esse tipo de recurso é denominado

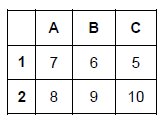

Com base na planilha eletrônica do Excel a seguir, assinale a alternativa que apresenta o resultado da fórmula: =C2+A1-B2+C1-A2+B1

Um Analista executou uma análise dinâmica em um malware para Windows que, ao contrário da estática, pode mostrar

Ao tentar abrir um documento recebido, um professor percebeu que apareceu uma mensagem perguntando se queria Ativar Macro. Como medida de segurança, optou por

O programa que combina as características de trojan e de backdoor, já que permite ao atacante acessar o equipamento remotamente e executar ações como se fosse o usuário, é conhecido como

Assinale, das alternativas abaixo, a única que identifica incorretamente um dos vários tipos comuns de vírus (ou malware).

Um vírus de computador tem sido responsável por sérios problemas para empresas. Rackers utilizam esse tipo de vírus para invadir e criptografar bases de dados, exigindo resgate financeiro para liberar a chave de criptografia.

O tipo de vírus mais utilizado para esse ataque denomina-se:

Ao tentar abrir um documento recebido, um professor percebeu que apareceu uma mensagem perguntando se queria Ativar Macro. Como medida de segurança, optou por

Acerca de confiabilidade, integridade e disponibilidade em segurança da informação, julgue o iten subsequente.

O acesso à informação com base na necessidade de saber e o gerenciamento de acesso lógico estão diretamente ligados à confiabilidade.

Em relação ao controle de acesso em segurança da informação, julgue o item a seguir.

O controle de acesso baseado na função é aquele em que o proprietário da informação ou do sistema define um conjunto de reinvindicações necessárias antes de conceder o acesso.

A respeito de ameaça, vulnerabilidade e impacto em segurança da informação, julgue o item que se segue.

Na etapa de avaliação do risco, os especialistas em segurança identificam as ameaças que afetam os ativos, de acordo com seu tipo e sua origem.

Acerca de OWSAP Top 10 e ameaça, julgue o próximo item.

Firewalls de aplicação web utilizam a lista OWSAP Top 10 como base de suas métricas de segurança e para configuração do equipamento.

Em relação às metodologias ágeis de desenvolvimento, julgue o item que se segue.

Na metodologia Scrum, cada sprint segue um ciclo normal de desenvolvimento, constituído de análise de requisitos, desenvolvimento, testes e documentação.

Em relação às metodologias ágeis de desenvolvimento, julgue o item que se segue.

A filosofia da modelagem ágil não admite decisões que levem um projeto a sua rejeição e a sua refatoração, pois os profissionais de tecnologia não possuem todas as respostas e outros stakeholders envolvidos no negócio devem ser respeitados e integrados ao processo.