Nos sistemas computacionais atuais, podemos implementar dois tipos de criptografia: a criptografia simétrica e a assimétrica. A escolha entre uma e/ou outra, depende da necessidade e funcionalidade do software. Assinale a alternativa que apresenta somente algoritmos de criptografia simétricos.

Considere que o Analista especializado em Tecnologia da Informação está especificando as técnicas e os recursos para a implantação da segurança da informação no Tribunal Regional do Trabalho da 6ª Região. Para alcançar o objetivo de garantir a integridade da informação transmitida pela internet, o Analista deve utilizar

Julgue o seguinte item, a respeito dos algoritmos RSA e AES e de noções de criptografia.

O RSA é suscetível a um ataque conhecido como ataque de Wiener, que pode expor a chave privada de um sistema criptográfico RSA se os parâmetros utilizados para definir a chave privada forem considerados pequenos, e consequentemente, tido como matematicamente inseguros.

Julgue os itens que se seguem acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

Na criptografia de chave simétrica, caso a chave seja interceptada durante sua transmissão, não haverá qualquer tipo de problema, pois torna-se difícil decifrar a mensagem.

O Analista de Tecnologia da Informação deve escolher um algoritmo de criptografia para a troca de informações no qual a chave para criptografar e descriptografar deve ser de conhecimento apenas do Analista e do seu interlocutor. Considerando essa premissa, o Analista escolheu corretamente o algoritmo

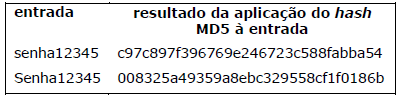

Criado em 1991 por Ron Rivest, o hash MD5 é uma conhecida função criptográfica usada até os dias de hoje, que consiste em gerar uma sequência de caracteres a partir de um texto de entrada. Considere o seguinte experimento em que o algoritmo MD5 foi aplicado aos textos mostrados:

A partir do resultado do experimento acima, deduz-se acertadamente que

A criptografia de chave pública é assimétrica, envolvendo o uso de duas chaves separadas. No cenário “João deseja enviar uma mensagem para Maria”, visando atingir a característica de confidencialidade, João deverá:

Analise as afirmativas a seguir sobre algoritmos para criptografia.

I. Algoritmos de chave pública usam a mesma chave criptográfica para encriptação de texto puro e decriptação de texto cifrado.

II. Funções de dispersão criptográfica são comumente utilizadas na verificação de integridade de arquivos.

III. AES e IDEA são exemplos de algoritmos de chave simétrica.

Está correto o que se afirma em:

Acerca de criptografia, assinale a opção correta.

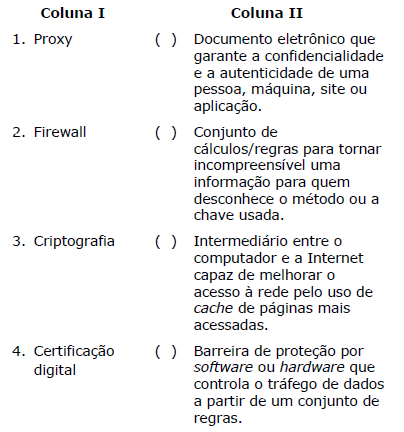

Relacione corretamente as ferramentas de segurança com as respectivas definições, numerando a Coluna II de acordo com a Coluna I.

A sequência correta, de cima para baixo, é:

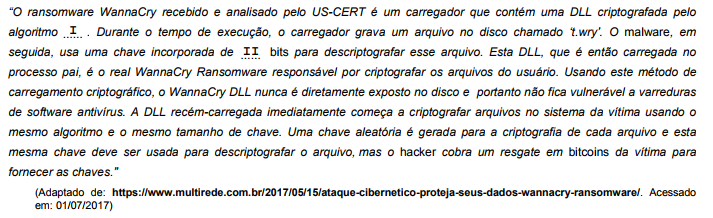

As lacunas I e II e a técnica de criptografia são, correta e respectivamente,

O protocolo TLS é composto de duas camadas, nas quais, o protocolo de

Em relação às técnicas de criptografia utilizadas na internet para garantia da confidencialidade, assinale a alternativa correta.

Funções de Resumo Criptográficas (Hash) são largamente utilizadas em segurança de sistemas de informação.

Com relação a este assunto, assinale a alternativa correta.

No contexto de moedas virtuais, o Bitcoin mitiga o problema de gastar uma mesma moeda mais de uma vez (o problema de double-spending), empregando: