Gilberto, de 16 anos, é pessoa com deficiência. Gilberto procurou determinada escola particular para a realização de matrícula, e, para sua surpresa, foi cobrado montante adicional pela funcionária Josefa, em razão de sua deficiência, para que pudesse, assim, ingressar no citado estabelecimento de ensino. Nos termos da Lei nº 7.853/1989, o ato de Josefa

De acordo com o regimento interno do TST, “o Ministro que, por dois anos consecutivos, afastar-se, ao todo, por seis meses ou mais, para tratamento de saúde, ao requerer nova licença para igual fim, dentro de dois anos, deverá submeter-se a exame por junta médica para verificação de invalidez, na Coordenadoria de Saúde do Tribunal”. Neste caso, a junta médica competente para esse exame será indicada pelo

Diferentemente de uma rede cabeada, uma rede que utiliza sinais de rádio, como a comunicação de dados definida pela família 802.11, o acesso ao meio é mais complexo devido à dificuldade de identificar a ocupação do meio. A solução adotada faz uso do protocolo CSMA/CA que tem como característica principal evitar a ocorrência de colisão (CA) implementado por meio do recurso que estabelece um tempo de inatividade de transmissão após a identificação de um RTS ou CTS. Esse recurso é identificado como

O registro de recursos do Domain Name System − DNS é composto de uma tupla de cinco campos, dentre eles, o campo que indica o tipo de registro. O valor MX no campo do tipo de registro indica que se trata de um registro

Em uma situação hipotética, um Analista de Suporte em Tecnologia da Informação foi incumbido de implantar o serviço de VoIP (Voz sobre IP) no TST. Conhecedor da existência de duas alternativas, que utiliza o H.323 ou o SIP para a implantação, o Analista deve considerar, para a sua escolha, que o

No contexto da segurança de redes de computadores existem basicamente dois tipos de ataques, o passivo e o ativo. Dentre os ataques do tipo passivo, inclui-se

De acordo com o COBIT 5, as quatro dimensões comuns dos habilitadores são Partes Interessadas, Metas, Ciclo de Vida e Boas Práticas. As metas ainda podem ser divididas nas categorias I, II e III, conforme abaixo.

I. define quanto os habilitadores e seus resultados cumprem sua meta levando-se em consideração a situação em que operam, como, por exemplo: os resultados devem ser pertinentes, completos, atuais, apropriados, consistentes, compreensíveis e fáceis de usar.

II. define quanto os habilitadores e seus resultados são disponíveis e seguros, por exemplo: os habilitadores estão disponíveis quando, e, se necessário; o acesso aos resultados é restrito a quem de direito e deles precisar.

III. define o quanto os habilitadores trabalham de forma precisa, objetiva e produzem resultados exatos, objetivos e confiáveis.

As categorias I, II e III são, correta e respectivamente:

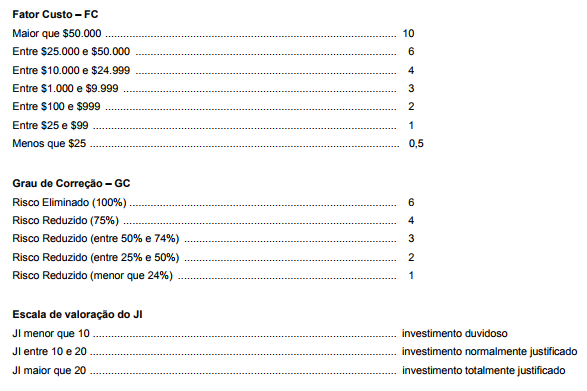

Considere, por hipótese, que um Analista de Suporte foi solicitado a utilizar um método de análise de riscos para apresentar a Justificativa de Investimento − JI em um projeto que tem custo de $20.000 e visa reduzir o risco em 65% com este investimento.

A JI leva em consideração o Valor de Criticidade − VC em comparação com o Fator de Custo − FC (uma valoração de quanto custaria para prevenir o risco de acontecer) e o Grau de Correção − GC (que indica o quanto do risco será de fato reduzido ou eliminado). A Justificativa de Investimento é calculada pela fórmula: JI = VC / (FC × GC) de acordo com os valores indicados abaixo.

De acordo com o exposto, caso o VC seja

Considere as ocorrências abaixo.

I. Tentativas de acesso não autorizado, ocorrência de infecções, ataques e vírus, controle de uso de licença de softwares, erros em logs, limites de desempenho de aplicativos, servidores, elementos de rede, etc.

II. A memória de um servidor atinge 85% de uso e é emitido um aviso.

III. Um link de comunicação cai e é emitido um aviso.

De acordo com a ITIL v3 2011, I, II e III as ocorrências são exemplos, respectivamente, de

Existem várias formas de implementar a virtualização. Uma virtualização completa ocorre quando