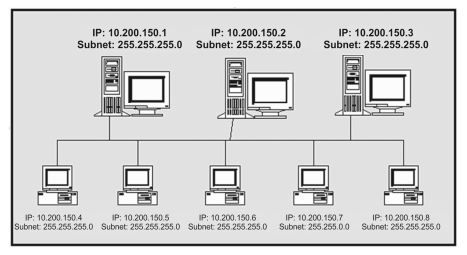

Considere a rede local baseada em TCP/IP da figura abaixo.

Nesta rede,

Um Defensor Público cifrou uma mensagem com sua chave privada e enviou por e-mail para um grupo de colegas de trabalho. Todos os colegas conseguiram decifrar a mensagem, já que conheciam a chave pública do Defensor Público. Na transação garantiu-se

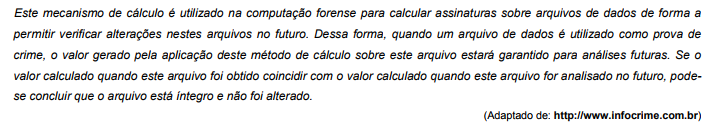

Considere o texto abaixo.

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,

Especialistas verificaram que os vetores mais utilizados para distribuição do WannaCry são e-mails e arquivos PDF, como outros malwares. Mas a novidade é a sua grande capacidade de propagação. A partir do momento em que um computador é afetado, esse malware consegue se propagar lateralmente utilizando a vulnerabilidade Unauthenticated Remote-Code-Execution − RCE, também conhecida também pelo codinome EternalBlue, de um protocolo bem conhecido no Windows e no Windows Server. Um dos métodos de defesa contra esse ransomware, sugerido por muitos profissionais de TI, é a desativação deste protocolo vulnerável, denominado

No sistema operacional Windows 7, antes de uma entidade obter acesso a um objeto, ela deve se identificar para o subsistema de segurança. Essa identidade está contida no token de acesso que é recriado cada vez que uma entidade faz logon. Antes de permitir o acesso de uma entidade a um objeto, o sistema operacional verifica e determina se o token de acesso da entidade tem autorização para acessar o objeto e concluir a tarefa desejada. Isso é feito por meio da comparação de informações do token de acesso com as Access Control Entries − ACEs do objeto. Uma ACE

Wi-Fi é um tipo de rede local que possui dois modos básicos de operação:

I. Normalmente o mais encontrado, utiliza um dispositivo concentrador de acesso.

II. Permite que um pequeno grupo de máquinas se comunique diretamente, sem a necessidade de um concentrador de acesso.

As redes Wi-Fi

Considere o cenário abaixo.

− Os usuários pedem autorização para utilizar a rede sem fio.

− O roteador sem fio recebe o pedido e transfere-o para o servidor RADIUS.

− O servidor RADIUS recebe o pedido e processa a informação.

− O servidor RADIUS envia o resultado de volta para o roteador sem fio.

− O roteador sem fio permitirá ou negará o usuário com base nos resultados que o servidor RADIUS envia de volta.

Nesse cenário deve ser usado um roteador que suporte

Um cibercriminoso utilizou um tipo de ataque para enviar muitos pacotes SYN para o servidor e ignorar os pacotes SYN + ACK retornados, fazendo com que o servidor usasse boa parte de seus recursos para aguardar os pacotes ACK esperados. Isso sobrecarregou o servidor que não pôde estabelecer novas conexões tornando-o indisponível para os seus usuários. O servidor sofreu um ataque

O Transport Layer Security − TLS tem como principal objetivo garantir a privacidade e a integridade dos dados na comunicação entre duas aplicações. Utiliza um protocolo específico para autenticação e troca de chaves necessárias para estabelecer ou retomar sessões seguras. Ao estabelecer uma sessão segura, este protocolo gerencia a negociação do conjunto de cifras que será utilizado, a autenticação do servidor e a troca de informações de chave da sessão. Trata-se do

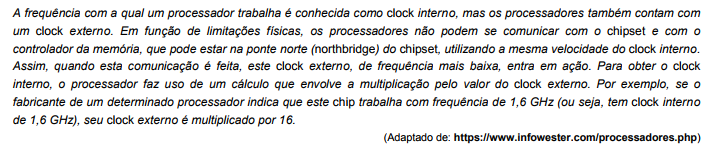

A denominação do clock externo e o valor do clock externo do exemplo são, correta e respectivamente,

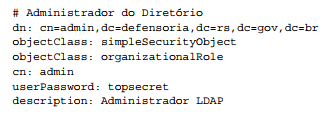

No LDAP, a unidade básica de informação armazenada em um diretório é denominada entrada. As entradas são compostas por um conjunto de atributos referentes a um objeto. Considere a entrada abaixo.

Em relação ao LDAP e à entrada do exemplo é correto afirmar que

Um sistema de backup incremental contínuo (ou progressivo),

Considere que um Analista de Segurança da Informação recomendou a aquisição de um dispositivo capaz de executar várias funções de segurança dentro de um único sistema (firewall de rede, detecção/prevenção de intrusão, antivírus, antispam, VPN, filtragem de conteúdo etc.), fornecendo proteção abrangente contra ameaças combinadas. Este dispositivo não identifica apenas os endereços IP na rede, mas fornece informações de identidade discretas de cada usuário, juntamente com os dados de log da rede. Permite a criação de políticas de acesso para usuários individuais, oferecendo visibilidade e controle nas atividades da rede. Tais recursos possibilitam às empresas identificar padrões de comportamento por usuários ou grupos específicos que possam significar abusos, intrusões não autorizadas ou ataques maliciosos de dentro ou fora da empresa.

O dispositivo recomendado é um

O Plano de Continuidade dos Negócios é um roteiro de operações contínuas para quando as operações normais dos negócios são interrompidas por condições adversas. O Plano de Continuidade dos Negócios

Um Pentester está atuando no processo de auditoria de segurança da informação de uma organização e iniciou os testes de intrusão sem qualquer tipo de informação sobre a infraestrutura de sistemas e de rede da empresa que será auditada. Ele está realizando um teste