De acordo com a Instrução Normativa nº 04, MPOG/SLTI, de 11 de setembro de 2014, atualizada com a redação dada pela Instrução Normativa nº 2, de 12 de janeiro de 2015, as contratações de Soluções de Tecnologia da Informação deverão seguir um conjunto de fases. A etapa de Análise de Riscos deverá ocorrer na fase de

Há índices que indicam o desempenho de diferentes aspectos de um programa paralelo como: 1. desempenho da aplicação, que envolve os índices Speed Up − SU (fator de aceleração) e eficiência; e 2. desempenho da rede de interconexão, que envolve os índices latência e vazão. O índice

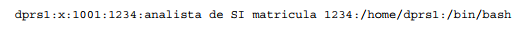

No sistema operacional Linux, quando um usuário é criado, uma linha com suas informações é adicionada no arquivo /etc/passwd. Considere que há a seguinte linha neste arquivo:

O campo

Considere que a Defensoria Pública optou por utilizar um sistema de armazenamento de dados em rede baseado no RAID 1. Nesse sistema,

Dentre as informações apresentadas na tela estão:

O Analista concluiu, corretamente, que

O modelo Role Based Access Control − RBAC é um método de acesso em que os usuários têm que se submeter às políticas de segurança estabelecidas na organização. Nesse modelo,

Nas aplicações web, as falhas de SQL Injection são introduzidas quando os desenvolvedores de software criam consultas dinâmicas a banco de dados que incluem entrada fornecida pelo usuário. Técnicas eficazes para evitar vulnerabilidades SQL Injection em aplicações web incluem o uso de

Considere um processador em cujo conjunto de instruções há instruções de três operandos. A instrução mult multiplica os dois primeiros operandos e armazena o resultado no terceiro operando e add soma os dois primeiros operandos e armazena o resultado no terceiro. Neste processador, o código que corresponde à operação X = (B * C) + D é:

Uma Analista de Segurança da Informação da Defensoria Pública foi solicitada a fazer um comparativo entre as soluções de virtualização WMware e Hyper-V. A Analista afirmou, corretamente, que

Uma das informações apresentadas na tela referia-se ao adaptador de túnel ISATAP. O Analista digitou o comando

Para cuidar da folha de pagamento e obrigações trabalhistas da empresa onde trabalha, um funcionário precisa se identificar digitalmente para receber procurações dentro do canal "Conectividade Social ICP" da Caixa Econômica Federal. Para isso, adquiriu um tipo de Certificado Digital e-CPF que pode ser gerado em um cartão inteligente ou token, com validade de três anos. O Certificado Digital adquirido foi do tipo

Uma das seções da Lei nº 12.965/2014, trata da responsabilidade por danos decorrentes de conteúdo gerado por terceiros na internet. Nesta seção da Lei, afirma-se que

Uma empresa está sendo vítima de ações de cibercriminosos provenientes do uso de Rogue Access Points − RAPs. A solução de segurança mais adequada, nesse caso, é instalar um

Considere um computador de 16 GB de RAM, cujos endereços de memória abaixo são válidos:

Endereço 1: 000000000022FE40

Endereço 2: 000000000022FE48

Endereço 3: 000000000022FE4E

É correto afirmar que o

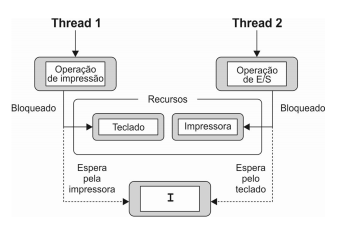

Considere a figura abaixo.

Do ponto de vista do sistema operacional, a situação indica que a caixa I deve ser preenchida com