Julgue o item que se segue, a respeito de DNS (domain name service).

As atualizações entre servidores DNS utilizam o UDP, enquanto as consultas feitas a servidores DNS utilizam o TCP (ou, opcionalmente, o SCTP).

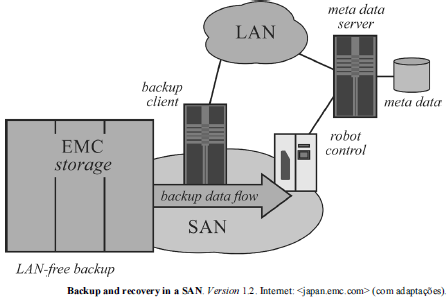

A arquitetura para becape em ambiente SAN (storage area network) na figura precedente leva em consideração conceitos de becape que não precisam necessariamente da rede local para a cópia dos dados. Considerando essas informações e a figura apresentada, julgue o item a seguir.

Em uma SAN, o switched fabric tem capacidade de se conectar com vários clientes de becape acessando as bibliotecas de fitas.

Certificação digital é amplamente utilizada na Internet e em diversos sistemas. No Brasil, a ICP-Brasil, sob a responsabilidade do ITI, é quem regulamenta e mantém a autoridade certificadora brasileira. A respeito da certificação digital e suas características, julgue o item subsequente.

O uso de HSM (hardware security module) para a geração e a manipulação das chaves utilizadas em autoridades certificadoras é prática não recomendada pelo ITI, já que impossibilita a recuperação da chave pública.

A respeito dos tipos de RAID e suas principais características, julgue o item que se segue.

RAID 6, que requer no mínimo três discos e é também conhecido como striping with double parity, não permite a recuperação dos dados em caso de falha de dois dos seus discos.

Julgue o item a seguir, em relação às características de software malicioso.

Formatos comuns de arquivos, como, por exemplo,

Julgue o seguinte item, a respeito dos algoritmos RSA e AES e de noções de criptografia.

O RSA é suscetível a um ataque conhecido como ataque de Wiener, que pode expor a chave privada de um sistema criptográfico RSA se os parâmetros utilizados para definir a chave privada forem considerados pequenos, e consequentemente, tido como matematicamente inseguros.