As redes de comunicação de dados atualmente utilizam, em sua grande maioria, a técnica de comutação de pacotes. Isso se deve ao fato de que na técnica de comutação de

O Analista de Suporte em Tecnologia da Informação deve configurar uma rede local de computadores para que essa rede comporte até 510 endereços IPv4. Para isso, a classe de endereçamento IP e a máscara de sub-rede devem ser, respectivamente,

Manter a segurança de computadores depende de vários fatores que envolvem desde a manutenção das atualizações dos softwares até o cuidado com a manipulação de arquivos no computador. Com relação à manipulação de arquivos, NÃO prejudica o nível de segurança

Considere, por hipótese, que em um Tribunal foram detectados os seguintes problemas praticados por funcionários no exercício de suas funções:

− uma nota fiscal foi contabilizada no sistema e, posteriormente, o mesmo emitiu uma nota de empenho para receber o valor correspondente no setor financeiro.

− um processo licitatório e de compras fictícias foi inserido pelo funcionário nos respectivos sistemas de compras e de almoxarifado.

− um documento falso foi inserido no sistema e, posteriormente, o mesmo o liberou para pagamento, em benefício próprio.

− uma nota fiscal foi inserida no sistema e o mesmo funcionário atestou a validade da nota fiscal comprobatória da despesa por ele realizada.

Os problemas detectados

Considere os seguintes requisitos para serviços ofertados em soluções de cloud computing:

I. Recomenda-se utilizá-lo quando a demanda é volátil, como, por exemplo, nas lojas virtuais. Também é aconselhável para empresas que crescem rapidamente e não há capital para infraestrutura. Recomenda-se não utilizá-lo quando, em razão das regulamentações legais, pode não ser permitida a terceirização ou o armazenamento de dados fora da empresa. Também não é aconselhável quando os níveis de desempenho necessários para as aplicações tenham limites de acesso ao provedor.

II. Recomenda-se utilizá-lo quando há necessidade de trabalhos em equipe, integração e triagem de serviços e integração de banco de dados. É útil no momento da implementação, quando há necessidade de um ambiente complexo para a aplicação. Também é importante quando diversos desenvolvedores estão trabalhando mutuamente e em partes e há necessidade de interação externa. Recomenda-se não utilizá-lo quando a linguagem proprietária possa dificultar no caso de necessidade de mudança para outro fornecedor no futuro ou se utiliza linguagens proprietárias ou abordagens que influenciem no processo de desenvolvimento. Também não é aconselhável nos casos em que o desempenho do aplicativo exige hardwares ou softwares específicos.

Os requisitos abordados em I e II aplicam-se, respectivamente, a

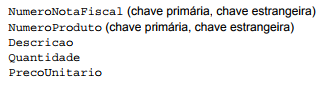

Em um Modelo Entidade-Relacionamento existem as entidades NotaFiscal e Produto que estabelecem uma relação n:m. Em um Sistema Gerenciador de Banco de Dados Relacional, um Analista de Suporte implementou a tabela de ligação ItemNotaFiscal entre as tabelas NotaFiscal e Produto, contendo os campos abaixo.

Uma anomalia existente na tabela ItemNotaFiscal, que infringe as regras de normalização, é a existência de

Um Analista de Suporte que utiliza o PostgreSQL possui uma tabela chamada employee, com os campos id, name e salary. Deseja executar uma consulta que exiba todos os nomes e salários dos funcionários, de forma que, se o salário for nulo, exiba o valor 0 (zero). Para realizar a consulta terá que utilizar a instrução SELECT name,

Um projeto de implantação de rede de computadores deve considerar o tipo de cabeamento a ser utilizado, uma vez que essa escolha pode determinar o desempenho da rede. Sobre os tipos de cabeamento, o cabo

Considerando que existe o serviço de e-mail, em uma rede local, que utiliza o conjunto de protocolos TCP/IP e que o acesso ao serviço é feito utilizando o IMAP4 sobre SSL, a camada da arquitetura TCP/IP que identifica o serviço (IMAP sobre SSL) e o número da Porta, são, respectivamente,

Para combater os ataques do tipo DoS − Denial of Service é necessário primeiramente distinguir os diferentes tipos. Por exemplo, o ataque realizado com conexões sem máscara que transbordam os serviços, causando a paralisia da rede é conhecido como

Para a verificação da autenticidade do emissor do documento e a integridade do documento no sistema de assinatura digital são utilizados, respectivamente,

Considere, por hipótese, que o TST tenha implantado uma Central de Serviços − CS, que funciona com base na ITIL v3 edição 2011. A organização precisa reduzir o número de suportes de Nível 1 da CS. Para evitar que os usuários tenham que abrir chamadas para a CS, sem comprometer a segurança das informações, um Analista de Suporte propôs a implantação de

Um Database Administrator − DBA deseja criar uma função chamada analista, atribuir o privilégio create table a ela e atribuí-la ao usuário pedro. Para isso, terá que usar as instruções

Em uma situação hipotética, um Analista de Suporte em Tecnologia da Informação foi incumbido de estabelecer a segmentação da rede local (LAN) do Tribunal Superior do Trabalho − TST implementada com tecnologia Ethernet de cabo de pares trançados (1000Base-TX) para melhorar o desempenho global da rede utilizando um dispositivo de rede que opera na camada 2 do modelo de referência OSI. Nessas condições, o dispositivo que deve ser utilizado é

Dentre os vários sistemas criptográficos existe o International Data Encryption Algorithm − IDEA que se caracteriza por utilizar o esquema de chave