A Microsoft estabelece alguns requisitos mínimos de máquina para a instalação do Windows Server 2016. Em uma situação hipotética, a um Analista de Suporte do Tribunal Superior do Trabalho − TST, foram solicitadas respostas quanto aos seguintes requisitos:

− Quais são as restrições quanto aos dispositivos de armazenamento persistentes em servidores classificados como unidades de disco rígido?

− Com qual especificação de arquitetura deve ser compatível o adaptador de rede?

− Quais são os requisitos mínimos de processador?

As respostas, correta e respectivamente, são:

Um Analista de Suporte possui um arquivo de configuração alternativo chamado config_extra.xml no caminho EAP_HOME/domain/configuration/ do JBoss Enterprise Application Platform 6. Para iniciar o servidor como um domínio gerenciado, utilizando este arquivo de configuração alternativa no prompt de comando do Microsoft Windows Server, a partir da pasta C:\EAP_HOME\bin>, ele deverá utilizar a instrução

A comunicação entre duas redes locais (LAN) localizadas à uma distância de 300 km é feita por meio de uma rede ampla (WAN) utilizando a tecnologia ATM que apresenta baixa latência. Nessa tecnologia, o pacote ou célula, possui tamanho fixo com o campo de dados (payload) de tamanho, em bytes, de

O estabelecimento do modelo de domínio a ser utilizado em uma rede Windows Server 2016 deve determinar a quantidade de domínios a serem implantados. Para isso, deve-se considerar

Uma das formas para melhorar a segurança de redes de computadores é utilizar os sistemas de detecção de intrusão - IDS que atuam monitorando e interpretando as informações que trafegam pela rede. Existem basicamente dois tipos de IDSs, o de rede − NIDS e o de host − HIDS. Os NIDS são mais utilizados, pois

O método Mosler é muito utilizado para análise e avaliação de riscos organizacionais. Na fase de Análise de Riscos, o método realiza a análise com base em 6 critérios, cada qual usando uma escala de 1 a 5, que reflete a sua gravidade. O critério da

Um Analista de Suporte necessitou avaliar as melhorias incorporadas ao VMware vSphere 6. Ao avaliar o requisito de disponibilidade ofertado verificou que

Diferentemente de uma rede cabeada, uma rede que utiliza sinais de rádio, como a comunicação de dados definida pela família 802.11, o acesso ao meio é mais complexo devido à dificuldade de identificar a ocupação do meio. A solução adotada faz uso do protocolo CSMA/CA que tem como característica principal evitar a ocorrência de colisão (CA) implementado por meio do recurso que estabelece um tempo de inatividade de transmissão após a identificação de um RTS ou CTS. Esse recurso é identificado como

O registro de recursos do Domain Name System − DNS é composto de uma tupla de cinco campos, dentre eles, o campo que indica o tipo de registro. O valor MX no campo do tipo de registro indica que se trata de um registro

Em uma situação hipotética, um Analista de Suporte em Tecnologia da Informação foi incumbido de implantar o serviço de VoIP (Voz sobre IP) no TST. Conhecedor da existência de duas alternativas, que utiliza o H.323 ou o SIP para a implantação, o Analista deve considerar, para a sua escolha, que o

No contexto da segurança de redes de computadores existem basicamente dois tipos de ataques, o passivo e o ativo. Dentre os ataques do tipo passivo, inclui-se

Considere, por hipótese, que um Analista de Suporte foi solicitado a utilizar um método de análise de riscos para apresentar a Justificativa de Investimento − JI em um projeto que tem custo de $20.000 e visa reduzir o risco em 65% com este investimento.

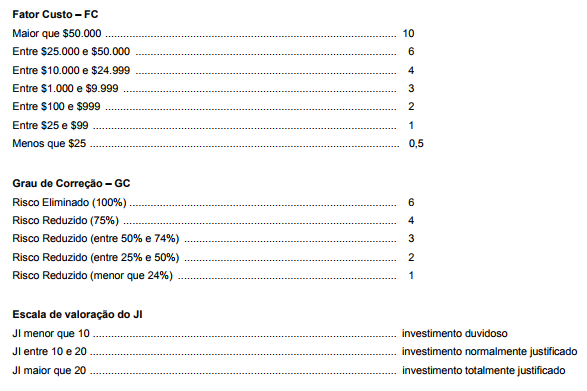

A JI leva em consideração o Valor de Criticidade − VC em comparação com o Fator de Custo − FC (uma valoração de quanto custaria para prevenir o risco de acontecer) e o Grau de Correção − GC (que indica o quanto do risco será de fato reduzido ou eliminado). A Justificativa de Investimento é calculada pela fórmula: JI = VC / (FC × GC) de acordo com os valores indicados abaixo.

De acordo com o exposto, caso o VC seja

Considere as ocorrências abaixo.

I. Tentativas de acesso não autorizado, ocorrência de infecções, ataques e vírus, controle de uso de licença de softwares, erros em logs, limites de desempenho de aplicativos, servidores, elementos de rede, etc.

II. A memória de um servidor atinge 85% de uso e é emitido um aviso.

III. Um link de comunicação cai e é emitido um aviso.

De acordo com a ITIL v3 2011, I, II e III as ocorrências são exemplos, respectivamente, de