Em qual das alternativas abaixo há concordância nominal entre as palavras negritadas?

Qual das alternativas abaixo apresenta a mesma pronúncia para os três elementos sublinhados?

Para resolver a questão, considere o excerto os moradores que têm horror à sujeira brotando em suas calçadas (l. 30-31).

Em relação à forma conjugada do verbo ter no referido excerto, indique a alternativa correta.

De acordo com o texto da Constituição do Estado do Rio Grande do Sul, são órgãos do Poder Judiciário:

A lei estabelece requisitos para ingresso no serviço público. Assinale a alternativa abaixo que contempla requisito em DESACORDO com os estabelecidos no Estatuto e no Regime Único dos Servidores Públicos Civis do Estado do Rio Grande do Sul.

Assinale a alternativa que apresenta análise morfológica e análise sintática corretas.

Assinale a afirmação correta em relação ao seguinte período do texto: A verdade das grandes histórias – ou mesmo das pequenas –, ao contrário da verdade dos conceitos estéreis, que não frutificam em histórias de som e fúria, permanece. (l. 39-42)

Considere as seguintes afirmações relativas a circuitos virtuais, utilizados em algumas tecnologias de comuni-cação de dados.

I - O roteamento dos pacotes é feito no momento da transmissão dos dados, pacote por pacote, em cada roteador ou switch.

II - Os dados de um fluxo chegam de forma ordenada no seu destino, pois percorrem os mesmos caminhos.

III - Os caminhos utilizados por um circuito virtual são exclusivos dos fluxos de dados que utilizam este circuito virtual.

Quais estão corretas?

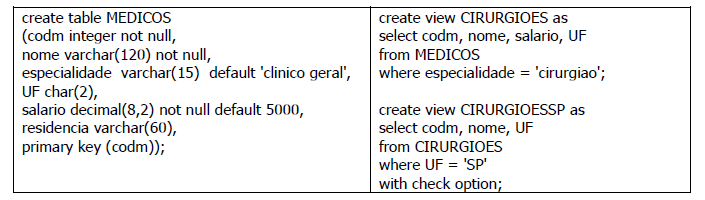

Analise a tabela MEDICOS e as visões CIRURGIOES e CIRURGIOESSP, definidas pelos comandos SQL abaixo (padrão SQL2 ou superior).

Supondo que o modo auto-commit de execução esteja ativado, isto é, cada comando em isolado corresponde a uma transação, avalie as instruções SQL abaixo.

I - insert into cirurgioes values (2, 'pedro', 2000, 'SP');

II - insert into cirurgioesSP values (4, 'carla', 'RS');

III - insert into cirurgioesSP values (5, 'maria', 'SP');

Considerando o conceito de visão atualizável (updatable view) de SQL (mesmo padrão), qual dos comandos acima executa sem falha?

Suponha a tabela ENSINO, descrita abaixo em SQL.

Create table ENSINO

(matr integer not null,

disciplina varchar(50) not null,

professor varchar(60) not null,

nota numeric(3,1),

primary key (matr, disciplina));

Considere que sobre esta tabela existem as seguintes dependências funcionais não triviais, e apenas estas:

matr, disciplina → professor, nota

professor → disciplina

Para cada forma normal apresentada abaixo, assinale com V (verdadeiro), se a tabela estiver nessa forma normal ou F (falso), se não estiver.

( ) Segunda Forma Normal

( ) Terceira Forma Normal

( ) Forma Normal Boyce-Codd

A ordem correta de preenchimento dos parênteses, de cima para baixo, é

Considere as afirmações abaixo sobre bancos de dados de objetos.

I - Identidade de Objetos: os objetos possuem identi-dades únicas, independentes de seus valores de atri-butos e são geradas pelo Sistema Gerenciador de Banco de Dados (SGBD).

II - Polimorfismo e sobrecarga de operadores: as operações de nomes de método podem ser sobre-carregadas com diversas implementações, para que se apliquem a diferentes tipos de objeto.

III - Extensões: todos os objetos persistentes de um determinado tipo podem ser armazenados em uma extensão; as extensões correspondentes a uma hierarquia de tipo possuem restrições de conjunto/subconjunto em suas coleções de objetos persistentes.

Quais estão corretas?

Considere as afirmações abaixo sobre segurança em bancos de dados.

I - Mecanismos de segurança obrigatórios são usados para conceder privilégios aos usuários, incluindo a capacidade de acessar arquivos de dados, registros ou campos específicos, em um modo especificado, como leitura, inserção, exclusão ou atualização.

II - Mecanismos de segurança discriminatórios são usados para impor a segurança multinível por classi-ficação de dados e usuários em várias classes (ou níveis) de segurança e, depois, pela implementação da política de segurança apropriada da organização.

III - A perda de disponibilidade é uma ameaça aos bancos de dados quanto a tornar os objetos disponíveis a um usuário humano ou a um programa que a eles tem legitimo direito de acesso.

Quais estão corretas?

Numere a segunda coluna de acordo com a primeira, relacionando os comandos de operações de arquivo com a descrição de suas respectivas funções.

(1) Open

(2) Reset

(3) Read (ou Get)

(4) Find (ou Locate)

(5) Scan

( ) Se o arquivo já tiver sido aberto ou reiniciado, retorna ao primeiro registro; caso contrário, re-torna ao próximo registro.

( ) Copia o registro atual do buffer para uma variável de programa no programa do usuário.

( ) Prepara o arquivo para leitura ou gravação.

( ) Define o ponteiro do arquivo aberto para o início do arquivo.

( ) Procura o primeiro registro que satisfizer uma condição de pesquisa.

A sequência numérica correta de preenchimento dos parênteses da segunda coluna, de cima para baixo, é

Information Technology Infrastructure Library (ITIL) corresponde a uma abordagem sistemática para garantir qualidade na entrega de serviços de TI, sendo apre-sentada também como “melhores práticas”.

Qual das expressões abaixo NÃO representa uma etapa/fase no ciclo de vida de serviço?

A expressão – condição de corrida (race condition) – refere-se a situações de processamento que podem levar os processos a fornecer resultados errôneos da computação. Essas condições de corrida ocorrem: