Um Analista foi designado para contar Pontos de Função – PF de um sistema em sua organização. A política de contagem organizacional determina que se use o fator de ajuste após a contagem bruta – PFB, conforme proposição original de contagem de PF, que considera 14 características para determinar o nível de influência para o cálculo do ajuste. O resultado da contagem bruta é 256 e o somatório do nível de influência é 46.

Considerando que a aplicação da fórmula pode variar a quantidade de PFB em mais ou em menos 35% após a aplicação da fórmula a quantidade de pontos de função resultante será

Considere o seguinte:

I. Técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio do uso de programas específicos.

II. Técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

III. Técnica que consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

Aplicadas em segurança e monitoramento de ameaças em redes de computadores, essas técnicas (I, II e III) são, correta e respectivamente, correspondentes a

Em computação a questão da ordenação de dados é um problema recorrente. É um problema de grande importância pois, quando necessitamos realizar consultas em um conjunto

de dados, o fato do mesmo se encontrar ordenado em uma estrutura de dados garante agilidade ao processo. A respeito dos diferentes algoritmos de ordenação, analise as afirmativas abaixo e marque alternativa correta.

- Algoritmos de ordenação como o Bubble Sort, Selection Sorte - Quick Sort são exemplos de algoritmos usados em problemas de ordenação interna.

- Dos três algoritmos apresentados na afirmativa anterior, o Bubble Sort é o mais eficiente quando desejamos ordenar !!!! elementos presentes em uma lista completamente desordenada.

- Quick Sorte Selection Sort são algoritmos equivalentes em termos de complexidade. Entretanto o Quick Sort é de implementação mais simples pois tem como principal característica o fato de identificar o menor elemento do momento e trocar sua posição. Já o Selectlon Sort usa a técnica de divisão e conquista, logo é uma Implementação que utiliza recursão.

Os certificados digitais são documentos em formato eletrônico que, através de tecnologia, permitem a identificação de usuários que desejem realizar transações digitais. A criação deste tipo de documento foi um grande incentivador para o crescimento da disponibilização de serviços através de meios digitais. Isso ocorreu pois os certificados digitais trouxeram mais segurança para os ambientes informatizados. A respeito dos conceitos que envolvem certificados digitais, analise as afirmativas abaixo e marque alternativa correta.

- Existem diferentes tipos de certificados digitais. Em termos de tecnologia temos os certificados tipo A 1 e A3. O primeiro é materializado através de um dispositivo em formato de cartão e é lido através de um hardware específico. O segundo é um arquivo de computador que pode ser instalado no sistema operacional e em seguida fica disponível para ser usado por diferentes aplicações.

- Assim como existe a assinatura eletrônica, existe também a procuração eletrônica. O processo de procuração eletrônica consiste em o outorgante realizar uma concessão ao outorgado. Para que a procuração possa ser utilizada com sucesso, ambas as partes devem possuir um certificado digital.

- No Brasil é possível solicitar certificados digitais tanto para pessoas físicas quanto pessoas jurídicas. O primeiro é comumente conhecido como e-CPF, já o segundo como eCNPJ.

XML é o nome dado para uma linguagem de marcação que possui sintaxe básica e é recomendada pelo Worfd Wide Web Consortlum (W3C) como padrão para compartilhamento de informações. Um arquivo XML deve seguir um conjunto de regras para que seja considerado um arquivo bem formado. A respeito dos conceitos e nomenclaturas que envolvem a estrutura de um arquivo XML, analise o código abaixo e marque a alternativa que indica, respectivamente, os termos usados para definir os conteúdos identificados por "data", "candidato" e ''vestibular".

O Java é uma linguagem de programação orientada a objetos que tem por característica compilar o código do desenvolvedor para um bytecode que é interpretado por uma máquina Java virtual (JVM). A respeito da utilização de métodos estáticos e operadores matemáticos na linguagem Java, analise o código abaixo e marque a alternativa que indica, corretamente, o valor que será apresentado em tela ao final da sua execução.

O Swagger é composto por um conjunto de ferramentas que nos permite: modelar, desenvolver e documentar APls. O processo de desenvolvimento de uma API exige uma série de definições técnicas como por exemplo: dados recebidos, dados retornados, endpoints e métodos de autenticação. O Swagger auxilia o usuário na definição de todas essas questões e facilita a construção e documentação da API que incorporará todas essas características. A respeito das ferramentas que compõem o Swagger, analise as afirmativas abaixo e marque alternativa correta.

- O Swagger possui ferramentas como: SwaggerEditor, Swagger UI e Swagger Codegen. Todas essas ferramentas são gratuitas e de código aberto.

- O Swagger Codegen permite a criação de código fonte para sua API. Ele suporta linguagens como: aspnetcore, PHP, phyton, node, erlang.

- O SwaggerEditor é ferramenta que permite a definição dos na operação de inclusão. contratos e outras características que deverão existir em nossa API. Essa ferramenta nos permite salvar as definições da API em diferentes formatos como: JSON, YAML e HTML.

Quando monitoramos as alterações de arquivos presentes em uma pasta através do sistema de controle de versões Gil. é muito comum querermos definir alguns critérios a respeito de quais arquivos devem ser monitorados ou não. No Git este tipo de configuração é feita em um arquivo. Este arquivo armazena algumas regras que podem ser alteradas pelo usuário do sistema. Marque a alternativa que indica, corretamente, o nome deste arquivo.

Marque a alternativa que Indica, corretamente, o nome dos conceitos usados na modelagem de entidades que auxiliam o analista de projetos orientados a objetos na tarefa de categorização e hierarquização destas entidades. Tais conceitos estão Intimamente relacionados com o processo de identificação das relações de herança entre as entidades.

A respeito dos diagramas comportamentais presentes na Unified Modeling Language (UML), analise as afirmativas abaixo e marque alternativa correta.

- São exemplos deste tipo de diagrama, o diagrama de objeto e o diagrama de componentes. O segundo é complementar ao primeiro pois apresenta detalhes do comportamento dos métodos dos objetos.

- O diagrama de transição de estados é uma representação da situação que um objeto pode se encontrar no decorrer da execução de processos em um sistema. São exemplos de conceitos relacionados a este tipo de diagrama: Estado, Transição, Estereótipo e Perfil.

- O diagrama de tempo tem aplicabilidade mais clara em sistemas de tempo real onde, por exemplo, a concorrência e a velocidade de acesso são fatores críticos.

XQuery é o nome da linguagem de consulta projetada com o intuito de realizar consulta sobre coleções de dados representadas no formato Extensible Markup Language (XML). Essa linguagem permite a criação de expressões de consultas onde podemos definir, por exemplo, critérios de filtro, ordenação e projeção. Considere os códigos apresentados abaixo que representam, respectivamente, o conteúdo do arquivo XML que será consultado e a expressão de consulta que será realizada. Marque a alternativa que indica, corretamente, o nome dado para esse tipo de expressão de consulta.

O sistema em que produtos são descarregados de caminhões que chegam e diretamente carregados em caminhões que irão sair, sem necessidade de armazenagem intermediária, é denominado

Considere o parágrafo a seguir.

“Os beija-flores são aves de pequeno porte, que medem em média de 6 a 12 centímetros de comprimento e pesam de 2 a 6 gramas. Maioria dos bicos são normalmente longos, mas o formato preciso varia bastante com a espécie e está adaptado ao formato da flor que constitui a base da alimentação de cada tipo de beija-flor.”

E seu sumário, obtido através de um modelo de sumarização automática:

“Os beija-flores são aves de pequeno porte, com os bicos normalmente longos cujo formato varia com a espécie, dependendo do formato da flor que constitui a base da alimentação de cada tipo de beija-flor.”

Com relação à técnica utilizada para essa sumarização, a alternativa que apresenta, respectivamente, o tipo de sumarização realizada e a evidência que nos permite classificá-la é:

Considere duas ferramentas 1 e 2 que permitem a criação de workflows e criam, testam, publicam, fazem o release e implantam código automaticamente.

– Similaridades entre as ferramentas 1 e 2 para a configuração de workflow: os arquivos são escritos em YAML e armazenados no repositório; workflows incluem um ou mais jobs; jobs incluem um ou mais passos ou comandos individuais; passos ou atividades podem ser reutilizados ou compartilhados com a comunidade.

– Diferenças principais ao se fazer a migração da ferramenta 1 para a ferramenta 2: o paralelismo de teste automático da ferramenta 1 agrupa automaticamente os testes de acordo com as regras especificadas pelo usuário ou informações históricas de tempo e essa funcionalidade não está incorporada na ferramenta 2.

– Ao fazer a migração de workflows: a ferramenta 1 define workflows no arquivo config.yml, que permite configurar mais de um workflow. A ferramenta 2 requer um arquivo de workflow para cada workflow e será necessário criar um novo arquivo de workflow para cada workflow configurado em config.yml.

Pelas características apresentadas, as ferramentas 1 e 2 correspondem, correta e respectivamente, a

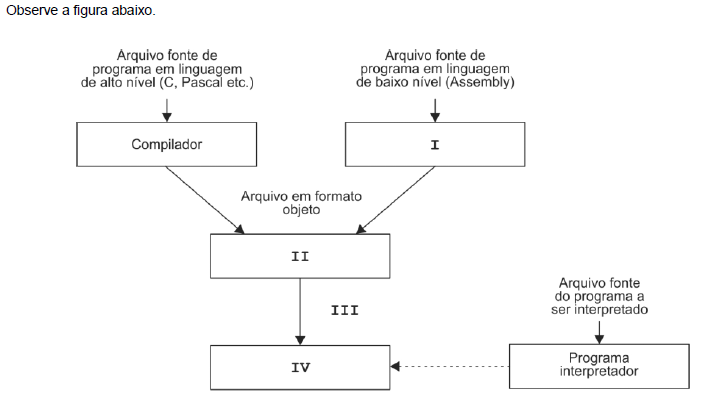

Acerca dos aplicativos e arquivos envolvidos no processo de execução de programas: