Para a segurança de redes wireless foram criados sistemas de encriptação, que visam garantir a confidencialidade dos dados. O primeiro padrão criado foi o:

É um protocolo de aplicação, que utiliza o modelo “requisição-resposta", similar ao HTTP, para iniciar sessões de comunicação interativa entre usuários, estabelecer chamadas e conferências através de redes via IP.

A definição, refere-se a que protocolo VoIP?

É possível considerar, em Java, basicamente três tipos de polimorfismo:

Máquinas com arquitetura RISC que em geral tem CPUs rápidas e memórias (relativamente) lentas, costumam ter ao menos quantos registradores de uso geral?

O processo utilizado para acertar possíveis problemas estruturais das entidades e relacionamentos com campos criados, também chamado de anomalias, refere-se à:

Tendo a entidade escola os atributos id_esc, esc_nome, esc_cidade e esc_cep e sabendo que id_esc é a chave primária da entidade escola, se analisarmos esse atributo sob a óptica da dependência funcional terá (id_esc esc_nome, id_esc esc_cidade, esc_cidade esc_cep), logo podemos dizer:

Sabendo que álgebra relacional é uma linguagem de consultas procedurais, em qual alternativa os itens representam algumas de suas operações fundamentais?

Qual das metodologias ágeis de desenvolvimento de software teve seus principais fundamentos originários nas tradições do desenvolvimento em Smalltalk?

Uma mensagem com os seguintes elementos (Envelope, Header e body) são características de qual protocolo?

Qual o nome da classe do pacote java.util da API Java, que permite implementar e manipular pilhas que podem crescer e encolher durante a execução do programa?

O Plone possui os seguintes papéis de membros:

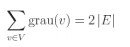

Considere que G é um grafo qualquer e que V e E são os conjuntos de vértices e de arestas de G, respectivamente. Considere também que grau (v) é o grau de um vértice v pertencente ao conjunto V. Nesse contexto, analise as seguintes asserções.

Em G, a quantidade de vértices com grau ímpar é ímpar.

PORQUE

Para G, vale a identidade dada pela expressão

Acerca dessas asserções, assinale a opção correta.

Um Padrão de Projeto nomeia, abstrai e identifica os aspectos-chave de uma estrutura de projeto comum para torná-la útil para a criação de um projeto orientado a objetos reutilizáveis.

GAMMA, E., HELM, R., JOHNSON, R., VLISSIDES, J. Padrões de Projeto-Soluções Reutilizáveis de Software Orientado a Objetos. Porto Alegre: Bookman, 2000.

Em relação a Padrões de Projeto, analise as afirmações a seguir.

I. Prototype é um tipo de padrão estrutural.

II. Singleton tem por objetivos garantir que uma classe tenha ao menos uma instância e fornecer um ponto global de acesso para ela.

III. Template Method tem por objetivo definir o esqueleto de um algoritmo em uma operação, postergando a definição de alguns passos para subclasses.

IV. Iterator fornece uma maneira de acessar sequencialmente os elementos de um objeto agregado sem expor sua representação subjacente.

É correto apenas o que se afirma em

Escopo dinâmico: para as linguagens com escopo dinâmico, a vinculação das variáveis ao escopo é realizada em tempo de execução. (...) Se uma variável é local ao bloco, então o uso da dada variável no bloco será sempre vinculado àquela local. Contudo, se a variável for nãolocal, a sua vinculação depende da ordem de execução, a última vinculada na execução. A consequência disso é que, em um mesmo bloco de comandos, um identificador pode ter significados diferentes, e o programador precisa ter a ideia precisa de qual variável está sendo usada.

de MELO, A. C. V.; da SILVA, F. S. C. Princípios de Linguagens de Programação. São Paulo: Edgard Blücher, 2003. p.65.

Suponha que uma linguagem de programação tenha sido projetada com vinculação e verificação estáticas para tipos de variáveis, além de passagem de parâmetros por valor. Também é exigido pela especificação da linguagem que programas sejam compilados integralmente e que não é permitido compilar bibliotecas separadamente. Durante uma revisão da especificação da linguagem, alguém propôs que seja adicionado um mecanismo para suporte a variáveis com escopo dinâmico.

A respeito da proposta de modificação da linguagem, analise as seguintes afirmações.

I. As variáveis com escopo dinâmico podem ser tratadas como se fossem parâmetros para os subprogramas que as utilizam, sem que o programador tenha que especificá-las ou declarar seu tipo (o compilador fará isso). Assim, eliminase a necessidade de polimorfismo e é possível verificar tipos em tempo de compilação.

II. Como diferentes subprogramas podem declarar variáveis com o mesmo nome mas com tipos diferentes, se as variáveis com escopo dinâmico não forem declaradas no escopo onde são referenciadas, será necessário que a linguagem suporte polimorfismo de tipos.

III. Se as variáveis dinâmicas forem declaradas tanto nos escopos onde são criadas como nos subprogramas em que são referenciadas, marcadas como tendo escopo dinâmico, será possível identificar todos os erros de tipo em tempo de compilação.

É correto apenas o que se afirma em