O comando do Linux “netstat”, quando executado,

A divisão do fluxo de bits em quadros é necessária para que o receptor encontre o início de novos quadros usando pouca largura de banda. O método que utiliza um campo no cabeçalho para especificar o número de bytes no quadro, e a camada de enlace sabe quantos bytes serão transmitidos e quando terminará a transmissão do quadro. O método descrito é conhecido como

Uma rede TCP/IP, que está configurada com o protocolo IPv4, com o seguinte endereço de rede 192.168.1.0, possui uma máscara 255.255.255.248. São considerados endereços de hosts na mesma sub-rede os seguintes endereços:

Uma vantagem do Flash em relação ao HTML5 é que o Flash

Sistemas Integrados de Gestão (ERP) são sistemas

Em uma “Reunião Scrum” são formuladas e respondidas por todos os membros da equipe as seguintes questões, EXCETO:

Considerando os comandos existentes no sistema operacional Linux, qual comando mostra o total de espaço em disco nas partições em KB, MB ou GB?

Um administrador deseja trocar o proprietário de toda a hierarquia dos objetos existentes no diretório /ifsp para o grupo gerentes e usuário adm. Qual é o comando correto para fazer essa troca de permissão?

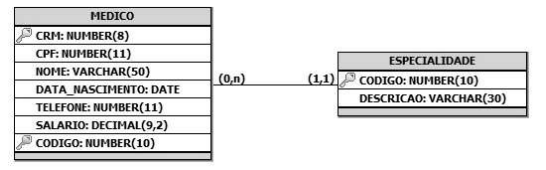

A respeito do modelo lógico acima, julgue o item subsequente.

Os salários de todos os médicos serão aumentados em 10% ao se executar o comando seguinte.

UPDATE MEDICO SET SALARIO = SALARIO * 0.10 WHERE CRM BETWEEN 12514 AND 12650;

Acerca da modelagem conceitual de dados, julgue o item a seguir.

As características de uma entidade são definidas como atributos, os quais podem ser simples ou compostos.

Julgue o item seguinte quanto aos conceitos de normalização.

As dependências parciais não são desejáveis na Segunda Forma Normal (2FN).

Julgue o item seguinte quanto ao PMBOK (Project Management Book of Knowledge).

Iniciação e Planejamento são grupos de processos de gerenciamento de projetos.

Na prática de programação segura, a ação que pode ser adotada para mitigar ataques que exploram a inserção de comandos em campos de formulários dos sistemas, especialmente em sistemas web, como o ataque de "SQL Injection", é descrita como

A complexidade do algoritmo de busca binária, sobre uma lista indexada ordenada pela chave de busca, é

Analise o comando exibido a seguir.

Esse comando está disponível