Considerando os comandos existentes no sistema operacional Linux. Um usuário deseja trocar o nome de um determinado arquivo de newfile para oldfile. Qual o comando que realiza essa alteração?

Um fabricante de memórias para computador tem o objetivo de produzir um tipo de memória não-volátil e que pode ser apagada sem ser removida do circuito. Para isso, o fabricante precisa produzir qual tipo de memória?

O software malicioso, ou malware, atualmente é uma das categorias mais significativas de ameaças a sistemas computacionais. Um malware pode ser definido como um programa que é inserido em um sistema, normalmente escondido, com a intenção de causar danos ou aborrecimentos.

1 - Exibe anúncios integrados ao software.

2 - Capturam as teclas digitadas no teclado de um sistema infectado.

3 - Conjunto de ferramentas usadas por hackers depois que um sistema computacional foi invadido com acesso ao nível raiz (root).

4 - Envia um grande volume de e-mails indesejados.

5 - Vírus que utiliza o código de macro ou de linguagem de script, normalmente embutido em um documento.

Associe ao malware conforme descrição acima:

( ) Keyloggers

( ) Adware

( ) Vírus de macro

( ) Rootkit

( ) Spammers

“Árvore” é como é conhecida uma estrutura abstrata de dados bidimensional não linear, muito utilizada na organização de dados. Sobre essas estruturas abstratas de dados, o que NÃO é correto afirmar?

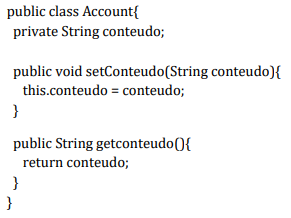

Ao analisar o código a seguir, podemos verificar uma estrutura comum de encapsulamento de dados desenvolvido na linguagem Java.

Indique qual NÃO é uma das vantagens da utilização de classes construídas da maneira apresentada acima:

Quando estamos falando de comunicação via internet, a coleção de protocolos conhecida como TCP/IP (Transmission Control Protocol / Internet Protocol) é utilizada para realizar a comunicação de computadores em uma rede. Essa coleção de protocolos, a fim de garantir integridade, possui uma organização por camadas, cada uma com sua função. Indique qual alternativa contém as quatro camadas do protocolo TCP/IP.

Acerca da modelagem conceitual de dados, julgue o item a seguir.

Um registro de uma entidade que esteja envolvida em um autorrelacionamento sempre estará associado com ele mesmo.

Julgue o item seguinte quanto aos conceitos de normalização.

Após a obtenção do esquema relacional correspondente ao documento a ser normalizado, deve-se aplicar a Quarta Forma Normal (4FN), ou seja, a primeira fase a ser executada no processo de normalização.

No que se refere à engenharia de software, julgue o item que se segue.

A avaliação da qualidade de software é vista como um processo objetivo, pois se utiliza de mecanismos específicos para verificar se um nível aceitável de qualidade foi alcançado.

No que diz respeito ao CMMI (Capability Maturity Model Integration), julgue o item seguinte.

A área de processo Solução Técnica (TS), da categoria Gestão do Projeto, tem como objetivo principal definir e validar requisitos de sistemas junto ao cliente.

Acerca da análise orientada a objetos, julgue o item subsequente.

É obrigatório que uma classe possua, no mínimo, um atributo.

Gerência de Configuração de Software (GCS) é um conjunto de atividades de apoio que permite a absorção ordenada das mudanças inerentes ao desenvolvimento de software, mantendo a integridade e a estabilidade durante a evolução do projeto. Um exemplo de ferramenta de controle de versão é:

Um módulo para o núcleo Linux que, juntamente a alguns scripts, oferece um dispositivo de bloco projetado para disponibilizar dispositivos de armazenamento distribuídos, geralmente utilizado em clusters de alta disponibilidade, é uma ferramenta que funciona como um sistema RAID. Qual é essa ferramenta?

Leia a descrição seguir.

Esta descrição esta relacionada ao modelo

A fase de gestão do contrato de solução de TI (GCTI) apresenta cinco processos e oito artefatos. Quais são os cinco atores que participam desses processos?