A empresa K está montando uma network attached storages (NAS) como sistema de armazenamento voltado para conexões em redes locais. O NAS não precisa de um computador hospedeiro para funcionar, possui sistema operacional próprio e funciona como uma unidade de armazenamento em rede autônoma.

Após a montagem dessa NAS, a empresa K poderá usar:

O analista de infraestrutura César é responsável pela implementação de acesso remoto à rede corporativa do Tribunal de Justiça. César está analisando o protocolo de rede IPSec, comumente utilizado nessas conexões.

Sobre as características do IPSec, é correto afirmar que:

O analista Rogério configurou um novo servidor de File Transfer Protocol (FTP) no TJMS, que opera no modo passivo padrão. Rogério solicitou à equipe de segurança do TJMS as liberações necessárias no firewall do tribunal para a comunicação em rede do novo servidor FTP.

A fim de assessorar a equipe de segurança, Rogério detalhou que, em função do FTP no novo servidor:

João, administrador do banco de dados (DBA) do Tribunal de Justiça de Mato Grosso do Sul (TJMS), é responsável pela implementação da política de segurança do Tribunal. A ele cabem as tarefas de efetuar o controle de acesso às informações e atribuir permissões a quem for necessário. Tiago é técnico do TJMS. Embora insista em ter acesso à tabela pagamento, ele sóprecisa dos dados de parte dessa tabela, incluindo: nome, matrícula e função.

Como forma de implementar a política de segurança e manter o acesso de Tiago, João poderá:

O aplicativo de correio eletrônico pode ser configurado para enviar mensagens e acessar as caixas de mensagens que estão no servidor de correio. Um dos protocolos de comunicação mais utilizados para acessar as mensagens da caixa de entrada é o

Certa tecnologia é baseada em um modelo simples, em que o tráfego que entra em uma rede é classificado, possivelmente condicionado nos limites da rede e atribuído a diferentes agregados de comportamento; ela possibilita a marcação de pacote em níveis de prioridade de acordo com os requisitos do tráfego. Essas características são inerentes a

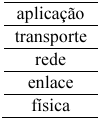

No modelo de protocolos TCP/IP de cinco camadas mostrado na tabela precedente, os protocolos auxiliares de suporte RARP e ICMP são utilizados na camada

Tendo em vista que, durante operações normais em um ambiente fiber channel, os sistemas são definidos pelas regras de configuração e de zoneamento suportadas, assinale a opção correta.

No que se refere a rede de computadores, julgue os itens que se seguem.

No TCP, que faz parte da camada de transporte do TCP/IP, é necessário que ocorra o 3-way-handshake, que é um protocolo orientado à conexão.

No que se refere ao protocolo de comunicação modbus, julgue os itens a seguir.

O protocolo modbus exige do dispositivo mestre que a comunicação seja sempre em broadcast.

Um nome de domínio que contém o nome completo de um host, terminando por um rótulo com uma série nula, é conhecido pela sigla ______. Assinale a alternativa que preencha corretamente a lacuna.

A figura abaixo apresenta um posicionamento dos protocolos de rede em seus diversos níveis. A figura apresenta o nível 3 do modelo

OSI. Com base no exposto e com base na proximidade às camadas, assinale a alternativa correta que coloque os quatro protocolos na mesma ordem que aparecem #1, #2, #3 e #4.

O protocolo ______ é considerado um protocolo da camada de aplicativo, o que significa que o cliente e o servidor podem estar em redes diferentes. Por se tratar de um protocolo cliente/servidor o mesmo foiprojetado para fornecer as quatro informações a um computador sem disco ou a um computador inicializado pela primeira vez. Assinale a alternativa que preencha corretamente a lacuna.

Na camada de transporte de dados no modelo de referência TCP/IP temos alguns protocolos, o UDP, o TCP e o SCTP. Em específico, sobre o UDP, analise as afirmativas a seguir e dê valores Verdadeiro (V) ou Falso (F).

( ) Criar uma Comunicaçãoo de processo para processo utilizando os números de porta para fazer isso.

( ) Não há nenhum mecanismo de controle de fluxo nem reconhecimento de pacotes recebidos.

( ) Ao se enviar uma mensagem pequena usando UDP, o requerimento de interação entre o remetente e o receptor é muito maior que o do TCP.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Pontes transparentes são elementos de interconexão comumente utilizados para conectar duas ou mais LANs.

Sobre esse elemento de interconexão de redes de computadores, é correto afirmar que