A segurança em redes sem fio é um tema essencial para proteger dados e garantir a privacidade de informações em um ambiente conectado. Os protocolos de segurança EAP, WEP, WPA e WPA2 são amplamente utilizados para assegurar a proteção das redes sem fio contra acessos não autorizados.

Nesse sentido, assinale a opção que indica o protocolo de segurança para redes sem fio que é considerado o mais seguro e que, atualmente, é amplamente utilizado.

A ITIL v4 é um framework amplamente utilizado para a gestão de serviços de TI, fornecendo orientações para alinhar as práticas de TI às necessidades de negócios. Um dos pilares da ITIL v4 é o conceito de Sistema de Valor do Serviço (SVS).

Assinale a opção que descreve corretamente um dos componentes principais do SVS.

João, um profissional de TI, recebeu um e-mail com o título “Atualize sua senha agora para evitar bloqueio de conta”. O e-mail continha um link que levava a uma página idêntica ao site de sua instituição bancária, onde ele inseriu suas credenciais. Dias depois, João percebeu que sua conta havia sido acessada sem autorização, resultando em um prejuízo financeiro.

Com base na situação descrita, assinale a opção que classifica corretamente o ataque cibernético sofrido por João.

Certo usuário deseja adquirir um microcomputador para atividades básicas como navegação na internet, edição de textos e

reprodução de vídeos. Considerando os componentes essenciais de um microcomputador, trata-se de um item responsável por

executar as instruções dos programas e controlar o funcionamento geral do sistema:

Em setembro de 2024, em Itacajá, no norte do Tocantins, um homem foi preso por suspeita de praticar uma série de estupros virtuais e obrigar as vítimas a escreverem seu nome na própria pele.

O suspeito, de 19 anos, conhecia as vítimas na internet e mantinha relação sexual com elas pelas redes sociais. Ele inicialmente se aproximava com a intenção de fazer amizade com as mulheres e, conforme conquistava a confiança delas, iniciava relações íntimas que culminavam nos abusos, usando fotos e vídeos íntimos das vítimas para forçá-las a fazer suas vontades e extorqui-las.

As opções a seguir apresentam comportamentos que facilitam a prática desse tipo de crime, à exceção de uma. Assinale-a.

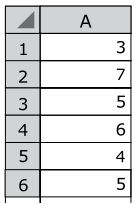

Observe a seguinte planilha, criada no Microsoft Excel 365, em sua configuração padrão.

As células de A1 até A5 contêm números inteiros, sem nenhuma fórmula. A célula A6 contém a fórmula =CONT.NÚM(A1:A5).

Considere que o usuário executa as seguintes ações:

I. apaga o conteúdo da célula A1, selecionando-a e pressionando a tecla DEL;

II. altera o conteúdo da célula A3 para a letra A;

III. altera o conteúdo da célula A4 para o número 0;

IV. altera o conteúdo da célula A5 para o número -1.

Assinale a alternativa com o resultado a ser exibido na célula A6 quando o usuário executa essas ações.

Os Sistemas Operacionais possuem papel crítico na oferta de aplicativos em um sistema computacionalpara usuários e organizações. Acerca desse assunto,

avalie as asserções a seguir.

Ao administrar o tempo e o espaço disponível para cada programa em execução, o Microsoft Windows caracteriza-se como exemplo de Sistema Operacional.

PORQUE

O Microsoft Windows possui um núcleo que isola o kernel e os recursos do sistema de forma eficiente e segura.

Acerca dessas asserções, assinale a alternativa CORRETA.

O funcionário a que se refere o texto 2A4-II preparou umamacro pelo VBA para automatizar o envio do primeiro email de cobrança caso haja atraso no pagamento. A macro é executada todo dia e deve percorrer as cem linhas de operações da carteira controlada pelo funcionário. A planilha já está programada para alterar a data da coluna ![]() quando o banco informar o pagamento da prestação. Assim, só constam como atrasadas as parcelas realmente não pagas. A macro tem a estrutura a seguir, em que (...) são linhas de comando que são relativas ao envio do email e que foram omitidas.

quando o banco informar o pagamento da prestação. Assim, só constam como atrasadas as parcelas realmente não pagas. A macro tem a estrutura a seguir, em que (...) são linhas de comando que são relativas ao envio do email e que foram omitidas.

A partir dessas informações, e considerando que o envio do email deve ser condicionado às regras da régua de cobrança

mencionadas no texto 2A4-II, assinale a opção que apresenta o comando que pode substituir corretamente os três quadrados ![]() na macro em questão.

na macro em questão.

A fim de tornar mais rápida a análise de contratos de maior saldo devedor, João montou uma planilha no Microsoft Excel. Para verificar rapidamente quais contratos em sua carteira têm saldo maior que R$ 12.000,00, ele deseja usar uma

ferramenta que, automaticamente, faça que as células do saldo devedor com essa característica sejam coloridas com fundo amarelo.

Nessa situação hipotética, a ferramenta apropriada para fazer o que João deseja é

Qual a principal função do serviço oferecido pelo Google Drive?

Sobre a permissão de arquivos em Sistemas Operacionais Linux, é correto afirmar que:

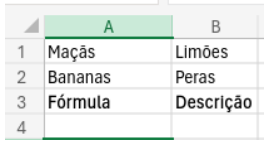

Considerando o fragmento de tabela do programa Microsoft Excel, ao utilizar a fórmula =ÍNDICE(A1:B3;2;2) na célula A4, será exibido o valor:

Na frase "A cerca de dez metros daqui, há um parque; e acerca de parques, este é um dos mais bonitos", a expressão "a cerca de" é usada para indicar distância, enquanto "acerca de" é usada para introduzir um assunto.

Na frase "Quando se sentiu em dificuldade, pediu ajuda", o uso da próclise "se sentiu" é correto devido à presença do advérbio de tempo "quando", que atrai o pronome para antes do verbo.

A palavra "excessão" é escrita com "ss", pois possui a grafia parecida com sua palavra de origem "excesso".