O dispositivo utilizado para se criar uma DMZ (zona desmilitarizada) e para se oferecer mais segurança ao ambiente de rede é chamado de

Ao se revisar um texto no MS Word, é possível realizar alterações no texto e na formatação do documento de modo que tais mudanças fiquem visíveis para fins de rastreamento. Tal recurso chama-se

Assinale a opção que mostra o formato no qual, por padrão, o MS Word salva um novo arquivo.

No navegador MS Edge, a opção Bookmarks permite que sejam listadas as páginas

Assinale a única alternativa que esteja tecnicamente correta quanto a ser respectivamente a identificação de um típico endereço de uma página de Internet (URL), e em seguida um genérico endereço de correio eletrônico:

Foram configurados dois monitores de vídeo no Windows 10.

Para alterar a forma como são exibidas as imagens nesses dois vídeos, ou seja, o modo de exibição da apresentação, deve-se pressionar:

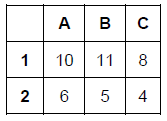

Com base em uma planilha eletrônica genérica abaixo, assinale a alternativa que apresenta a única fórmula correta que está embutida na célula C2:

Assinale a alternativa correta.

Assinale, das alternativas a seguir, a única que identifica corretamente a forma de compactar um arquivo (ZIP) selecionado no Windows 10.

Considerando que uma empresa tenha disponibilizado um website na Internet com as informações cadastrais de clientes e as de pagamentos com cartão de crédito de produtos vendidos, julgue o item a seguir, com base nos conceitos de confiabilidade, integridade e disponibilidade, bem como nos mecanismos de segurança da informação.

Considerando-se que os dados informados pelos clientes tenham sido validados, que a veracidade dos dados tenha sido confirmada e que a compra seja permitida somente após o processo de validação dos dados, é correto afirmar que esse processo de validação possui o atributo de irretratabilidade.

Com base nos mecanismos de segurança da informação, julgue o item que se segue.

Um acesso que envie dados maliciosos para o website, com a intenção de gerar impactos na exposição de dados, sempre será identificado pelo firewall de rede.

No que se refere a OAuth, julgue o seguinte item.

Consideradas as etapas do fluxo de autenticação do protocolo, é correto afirmar que, sendo o token válido, a primeira etapa ocorre com a solicitação, pelo cliente, de autorização para o acesso aos recursos e a última, com o servidor de recursos servindo o recurso solicitado.

Acerca de JWT, julgue o próximo item.

Reserved claims possuem o atributo não obrigatório iss (Issuer), que se refere à origem do token.

Julgue o próximo item, relativo ao modelo cascata.

O modelo cascata é frequentemente inadequado para os casos de desenvolvimento de soluções de software em que há ritmo acelerado e volume intenso de mudanças de

características, todavia ele pode servir como um modelo de processo útil em situações nas quais os requisitos são fixos.

Julgue o item a seguir, relativos ao Scrum e ao Kanban.

Scrum baseia-se no empirismo, que afirma que o conhecimento decorre da experiência e da tomada de decisões com base no que é observado, assim como do lean thinking, que reduz o desperdício e se concentra no essencial.

A respeito de banco de dados, julgue o item subsequente.

O comando rollback recupera o valor anterior de um registro alterado, a partir do último backup da tabela.