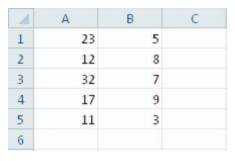

Uma planilha do Microsoft Excel apresenta os valores a seguir.

Assinale a alternativa que apresenta, corretamente, o resultado gerado pela fórmula =SOMASE(A1:A5; ">15" ;B1:B5).

Julgue os itens seguintes, com relação ao Linux.

No Linux, os usuários são cadastrados no sistema no arquivo /home, que guarda uma entrada para cada usuário, incluindo-se o diretório e o shell.

Os seguintes comandos são relacionados ao acesso e/ou controle do sistema operacional Linux, EXCETO:

Sobre o BrOffice Calc, é INCORRETO afirmar:

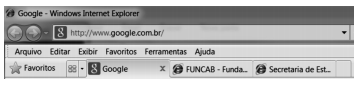

Observe, a seguir, a imagem parcial de uma janela do Internet Explorer 8.

A área contendo é  é chamada de:

é chamada de:

Os programas de antivírus visam à segurança do computador, protegendo-o contra diversos tipos de ameaças virtuais, como por exemplo:

Considere uma empresa em que os funcionários do Departamento Financeiro somente podem acessar o Sistema Contábil estando presentes no escritório dessa empresa. Esse é um caso clássico de:

Com relação a aplicativos diversos atualmente utilizados, como os dedicados à edição de textos e planilhas, à geração de material escrito e à programação multimídia, julgue os próximos itens.

No Windows Explorer, para se agrupar documentos de uma forma organizada, com os arquivos em ordem alfabética, deve-se criar uma pasta cujo nome se inicie com um asterisco e, em seguida, colar todos os arquivos dentro dessa nova pasta.

Acerca da organização e arquitetura de computadores e dos componentes de um computador, julgue os itens a seguir.

Arquitetura de computador refere-se aos atributos de um sistema visíveis a um programador, ou seja, atributos que possuem impacto direto sobre a execução lógica de um programa. Nesse contexto, é considerada uma questão arquitetural, por exemplo, se uma instrução de multiplicação será realizada por uma unidade de multiplicação especial ou por um mecanismo que faça uso repetido da unidade de adição do sistema.

Julgue o item abaixo, referente às técnicas de recuperação de arquivos apagados.

Cópias de segurança físicas armazenam dados, usando uma estrutura de diretório e permitem que os dados de arquivo sejam recuperados por sistemas heterogêneos. Salvar arquivos nesse formato é eficiente, pois não ocorre sobrecarga na tradução entre o formato do arquivo nativo e o formato de arquivamento.

Acerca dos conceitos da engenharia reversa, julgue os itens subsecutivos.

Red pointing é o método mais rápido para se realizar engenharia reversa em um código. Para criar um red pointing em um código alvo, é suficiente identificar no programa os locais potencialmente vulneráveis, que fazem chamada ao sistema operacional, e detectar os dados fornecidos pelo usuário, que são processados nesse local.

No que se refere às linguagens de programação, julgue os itens subsecutivos.

Coesão e acoplamento são dois critérios úteis para se analisar a qualidade da interface pública de uma classe. A interface pública será considerada coesa se todos os seus recursos estiverem relacionados ao conceito que a classe representa, enquanto, no acoplamento, uma classe é dependente de outra.

No que se refere às linguagens de programação, julgue os itens subsecutivos.

No servlet e Jsp, o tratamento de caracteres especiais como caractere comum, recebidos em páginas HTML, pode ser feito por meio do método estático encode da classe java.net.URLEncoder.

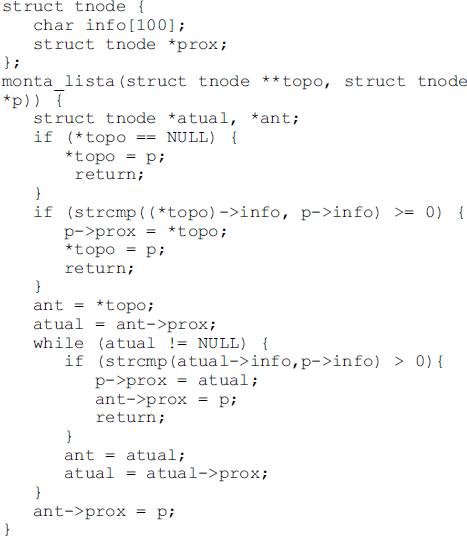

Acerca dos conceitos e características de estrutura de dados e autômatos, julgue os itens a seguir.

Considere tnode um nó de uma lista encadeada e a função monta_lista listados abaixo. Nesse caso, a utilização da função monta_lista criará uma lista encadeada com as informações ordenadas em ordem decrescente alfabeticamente e o ponteiro topo apontará para o nó com a maior informação alfabética.

Julgue os itens que se seguem, referentes a técnicas de comunicação, topologias, arquiteturas e protocolos relacionados às redes de computadores.

Considerando-se o endereçamento IPv4 das redes com arquitetura TCP/IP e sabendo-se que o endereço de um host em uma sub-rede é 182.44.82.16/27, é correto afirmar que os endereços 182.44.82.158 e 182.44.82.159 representam hosts em uma mesma sub-rede.