O TCP é

Assinale a opção que apresenta uma solução de armazenamento de arquivos em nuvem.

Periféricos são dispositivos que podem ser integrados aos computadores para oferecer recursos adicionais durante a sua utilização. São dispositivos periféricos:

- monitor touch screen;

- webcam;

- leitor de código de barras;

- impressora multifuncional;

- SSD externo USB;

- impressora 3D.

Dentre os periféricos listados, quantos podem ser classificados como sendo “dispositivos de entrada e saída”?

O Windows 10 trouxe alguns recursos novos para o ambiente Windows, sendo um deles um recurso conhecido como "Visão de Tarefas". Esse recurso oferece uma visão panorâmica dos softwares que estão em execução, além de permitir a organização do ambiente em múltiplas áreas de trabalho. O atalho utilizado para acessar o recurso “Visão de Tarefas”, no Windows 10, é a combinação de teclas

No Windows 10, o Gerenciador de Tarefas exibe, na aba Serviços, uma lista de itens, alguns ativos e outros não. Assinale a definição adequada para o conceito de serviço no Windows.

Acerca de redes de computadores e pesquisa na Internet, julgue os itens a seguir.

Para procurar no Google o termo câmaras exclusivamente no sítio https://www.tjes.jus.br, deve-se inserir na pesquisa o comando a seguir.

câmaras include www.tjes.jus.br

Considerando o aplicativo Microsoft Word, assinale a alternativa correspondente à guia acessada para se acompanhar as alterações feitas pelos usuários que compartilham o documento.

No MS-Word presente no Microsoft-365 (tendo como referência a versão 2016), considere o seguinte parágrafo, existente em um documento em edição.

A Ilha de Marajó é a maior ilha costeira do Brasil, sendo banhada, ao mesmo tempo, por águas fluviais e por águas oceânicas.

Suponha que o usuário do aplicativo posicionou o cursor de edição (por meio do ponteiro do mouse ou do teclado) exatamente no meio da palavra "Brasil", entre as letras 'a' e 's'. A seguir, selecionou o estilo de fonte itálico. Como consequência, a palavra "Brasil" será apresentada da seguinte forma:

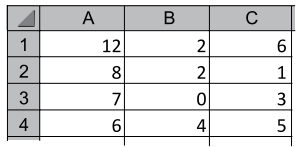

Considere a seguinte planilha editada no MS-Excel, presente no Microsoft-365 (tendo como referência a versão 2016).

Caso na célula A5 seja inserida a fórmula

=SE(E((A1>A2);(B1>B2));C1+C2;C3+C4)

o resultado produzido nessa célula será:

Na Internet, é possível refinar as pesquisas. Por exemplo, no navegador Google Chrome, tem-se que, ao se digitar

Considerando o conceito de Tecnologia da Informação, é possível afirmar que os componentes da infraestrutura de Tecnologia da Informação são:

Atualmente, estão disponíveis no mercado internacional e no brasileiro diversas opções de impressoras com preços e características variados. As impressoras que funcionam por fusão e deposição (Fused Deposition Modeling – FMD) e as de estereolitografia (Stereolithography Apparatus – SLA) são exemplos do tipo de impressora

Ataques de segurança, que causam prejuízos na infraestrutura de TI, podem ser classificados como ativos ou passivos. Sobre ataques ativos e passivos, representam ataques ativos, EXCETO:

Na ferramenta Writer do LibreOffice 7.4.2, em português, é possível criar uma lista de elementos dispostos em vários níveis. Após criar uma lista, um usuário escreveu o elemento de primeiro nível em uma linha e pressionou a tecla Enter.

Na nova linha, para avançar para o próximo nível (segundo nível) da lista este usuário deverá pressionar

No prompt de comandos do Windows 10, um policial digitou o comando ipconfig e pressionou a tecla Enter para