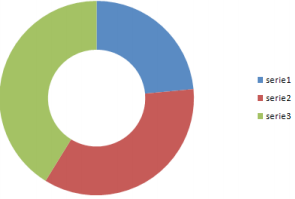

Observe o seguinte gráfico gerado no Excel.

Assinale a alternativa que apresenta corretamente o tipo desse gráfico.

Assinale a alternativa que apresenta corretamente uma série de comandos no Microsoft Office Word 2013 que podem ser usados para automatizar uma tarefa repetida e que podem ser executados durante essa tarefa.

Configurar parâmetros de interfaces de redes.

No Microsoft Excel 2010, para especificar critérios complexos para limitar quais registros serão incluídos no conjunto de resultados de uma consulta, deve-se usar o comando

No LibreOffice Writer, os operadores booleanos presentes em menu para edição de fórmulas são, exceto

Um usuário do software de apresentação MS PowerPoint 2013, em português, em modo de exibição normal, necessita acessar a função de tamanho do slide personalizado para redimensionar os slides. Para isso, ele acessa essa função através do seguinte caminho de guia/botões:

Primeiro barramento utilizado especificamente para acesso a vídeo em microcomputadores pessoais x86:

Por definição, uma string ASCIIZ se caracteriza, essencialmente, por ter como delimitador de fim da string um

Nos padrões USB 2.0, USB 3.0 e USB 3.1, as larguras de banda tem, como valores limites;

No Linux, que comando usar para se obter uma lista dos arquivos abertos?

No que diz respeito ao Windows 7, julgue o item subsequente.

Um perfil é criado automaticamente para o usuário na primeira vez em que ele efetua o login no referido sistema operacional.

Julgue o próximo item, relativo ao Microsoft PowerPoint 2007.

O Microsoft PowerPoint 2007 permite imprimir apresentações na forma de folhetos, com até nove eslaides, em uma página.

A respeito do gerenciamento de arquivos, pastas e programas no Windows 7, julgue o item seguinte.

Uma pasta oculta é um tipo de pasta de sistema protegido com bibliotecas de códigos que não podem ser modificados.

A seguir são apresentadas três situações hipotéticas.

I - Um usuário, após sequestro de seus dados, recebeu a informação de que, para reavê-los, seria necessário realizar um pagamento ao sequestrador.

II - Um usuário recebeu informação, por meio do setor de segurança da informação do seu órgão, de que seu computador, sem seu conhecimento, havia sido usado em um ataque a uma rede de outro órgão.

III - Em um dado momento do dia, um usuário notou que sua máquina estava consumindo mais recursos de memória do que o habitual e, ao executar no computador um programa de proteção, obteve a seguinte mensagem: "arquivo xpto infectado com o worm xyz".

Com referência a essas situações hipotéticas e à segurança da informação, julgue o item subsequente.

A situação II pode ter ocorrido por meio de bot, um programa que dispõe de determinados mecanismos de comunicação com o invasor, os quais permitem que o computador invadido seja controlado remotamente, propagando a infecção de forma automática e explorando vulnerabilidades existentes em programas instalados.

Assinale a alternativa que apresenta corretamente a ferramenta do Windows que possui as configurações para controlar quase toda a aparência e o funcionamento do Windows, sendo capaz de configurá-lo da maneira ideal para o usuário.