Uma equipe está utilizando o Microsoft Teams e deseja-se agrupar as conversas dessa equipe por assunto, formando um tópico de discussão.

Para isso, é necessário criar, para essa equipe, um(a)

Os sistemas de arquivos permitem a organização dos dados em arquivos e pastas nos dispositivos de armazenamento. A quantidade máxima de dados armazenados por cada arquivo e a quantidade máxima de pastas variam entre os diversos sistemas de arquivos.

O sistema de arquivos nativo do Windows 10 que permite o armazenamento de um arquivo com mais de 8GB de dados é o

O aumento do acesso das pessoas às redes de computadores tem incentivado o trabalho compartilhado e a coautoria na produção de documentos. Uma das ferramentas amplamente utilizadas para esse tipo de trabalho opera como um site projetado para grupos de pessoas capturarem e compartilharem ideias rapidamente, criando páginas web simples e vinculando-as umas às outras através

de um código de fácil edição.

A ferramenta descrita acima é conhecida como

O mecanismo de segurança é um método ou processo que pode ser utilizado por um sistema para implementar um serviço de segurança.

Para verificar a autenticidade ou a autoria de um documento com relação ao seu signatário, deve-se val

Considere uma empresa que oferece serviços na área de turismo. Os gestores dessa empresa querem acompanhar dados de desempenho (aumento e diminuição), mês a mês, nos últimos 24 meses, relativos à quantidade de pessoas que compraram pacotes de viagem para Bonito (MS).

O tipo de gráfico adequado para visualizar esses dados é o seguinte:

O Windows 10 possui um esquema de segurança nativo que fornece vários tipos de proteção contra ameaças ao sistema.

A ferramenta antivírus, integrada ao Windows 10, que ajuda a proteger o computador do usuário contra vírus, ransomware e outros malwares é a

Nos testes de velocidade da conexão com um servidor na Internet, usualmente são aferidos três itens: Download, Upload e Ping.

Esse último, conhecido em português como Latência, indica

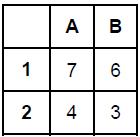

Atenção: nas duas próximas questões, considere uma planilha Excel denominada MODELO, da qual é exibido o trecho a seguir.

Considere que na célula C4 da planilha MODELO tenha sido digitada a fórmula

=SE(A1>B2;A3;SE(SOMA(A1:B1)-1>44;11;A2+B1)+1)

Assinale o valor que passaria a ser exibido em C4.

“A transmissão em série é o método de transmissão preferido para dispositivos localizados fora do microcomputador, como teclados, mouses, dispositivos USB, dentre outros. A taxa de transferência, neste tipo de transmissão, é medida em ____________ por segundo.”

Assinale a alternativa que completa corretamente a afirmativa anterior.

Assinale a opção em que estão apresentados apenas aplicativos do pacote Office 365.

Com relação ao Sistema Eletrônico de Informações (SEI), ao editor de texto Microsoft Word 2016 e ao sistema operacional Windows 10, julgue os itens de 24 a 28.

O Windows 10, versão Home, é um sistema operacional tipicamente monousuário, ou seja, os seus recursos não podem ser compartilhados.

No que diz respeito ao programa de navegação Microsoft Edge, em sua versão mais recente, e ao Decreto Distrital n°. 36.756/ 2015, julgue os itens de 29 a 32.

Entre os navegadores mais usados, o Edge é o único a não permitir que o usuário exclua os dados de navegação do seu dispositivo.

Alguns sistemas operacionais, como o Windows 10, utilizam o recurso denominado Área de Transferência, que

Escolha a alternativa que contém uma informação técnica inválida quanto às principais características das ferramentas de busca e pesquisa:

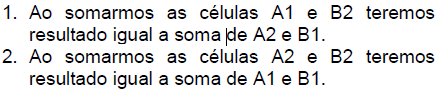

Analise as afirmativas abaixo de acordo com a planilha eletrônica

Diante do exposto, assinale a alternativa correta.