O JSF possui mecanismos de validação explícita de campos, separando essa validação da lógica de negócio e garantindo que os valores a serem processados estão dentro do esperado. Qual dos seguintes trechos de código indica uma validação de um campo inteiro longo, para que esteja em uma faixa de valores entre 100 e 200, inclusive?

Sobre o Gerenciamento de Sessões do ASP.NET, é correto afirmar:

Em relação ao controle de acesso aos membros de uma classe no Java 8, é correto afirmar:

Em relação aos objetos do ASP, é correto afirmar:

Para conectar um novo dispositivo a uma rede corporativa, é necessário informar o número de identificação do hardware. Esse número é informado por meio do:

Em uma instalação padrão do Microsoft Word 2010, há funcionalidades relacionadas às teclas de atalho. Qual é o comando que faz com que sejam visualizadas na tela as teclas de atalho das ferramentas da Guia “Inserir”?

Considere os seguintes aplicativos:

1.Edge.

2.Adobe Acrobat Reader.

3.Wordpad.

4.Excel.

São aplicativos nativos (já vêm instalados por padrão) do Windows 10:

Quais são as teclas que, se pressionadas juntas no MS Word, acionarão as opções para recorte de um texto ou objeto selecionado no documento aberto?

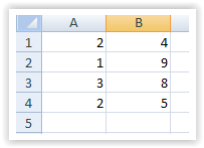

Analise a planilha a seguir gerada pelo Excel.

Qual o resultado da célulaC1=SOMASE(A1:A4;2;B1:B4)?

Qual é o comando utilizado no sistema operacional Linux com objetivo de criar diretórios?

Assinale a alternativa que apresenta corretamente a função da ferramenta Windows System Resource Manager (WSRM).

O que deverá ocorrer ao acessar o prompt de comando (CMD) do sistema operacional Windows 7 e executar o comando TREE?

Para a realização de cópias de segurança, o usuário pode utilizar os seguintes dispositivos:

Com relação ao correio eletrônico, ao receber um e-mail, se quisermos repassá-lo para outro endereço, devemos usar o recurso

No que diz respeito ao programa de navegação Google Chrome e aos procedimentos de segurança da informação, julgue o item.

Um dos procedimentos adotados pelas organizações em relação à segurança da informação refere-se ao monitoramento das áreas sensíveis que podem ser exploradas pelos invasores, como, por exemplo, o monitoramento do uso das redes sociais usadas pelos funcionários, meio que pode permitir o vazamento de informações.