Criar um ambiente sobre um recurso de hardware físico, de forma que possam ser utilizados diversos sistemas e aplicativos sem a necessidade de acesso físico à máquina, reduzindo a dependência entre os aplicativos e o sistema operacional que ele utiliza, é uma definição de:

Diferentes protocolos foram desenvolvidos para executarem em diferentes camadas de rede. Dentre os protocolos a seguir, assinale aquele que funciona na camada de aplicação.

Funções hash são utilizadas por diversos protocolos de rede e possuem diversas aplicações, entre as quais a verificação de corretude de uma mensagem enviada. Sobre funções hash no contexto de redes, assinale a alternativa correta.

Em muitos casos, a pilha em memória pode ser utilizada para armazenar variáveis locais a um procedimento quando não há registradores suficientes. O trecho da pilha contendo os registradores salvos por um procedimento e variáveis locais é chamado registro de ativação. Programas para o MIPS podem utilizar o registrador frame pointer ($fp) para apontar para a primeira palavra de um registro de ativação de um procedimento. Considerando a chamada de procedimentos aninhados no processador MIPS, assinale a alternativa correta.

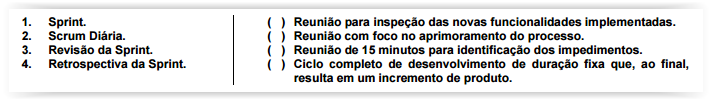

Com relação aos elementos do Scrum, numere a coluna da direita de acordo com sua correspondência com a coluna da esquerda.

Assinale a alternativa que apresenta a numeração correta da coluna da direita, de cima para baixo.

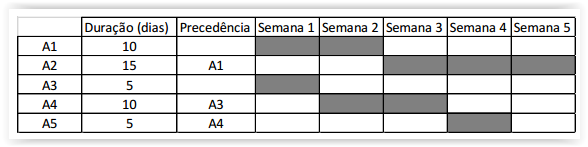

Para planejar e visualizar como será organizado o trabalho em um projeto, o gerente de projetos pode elaborar um cronograma. Observe o cronograma da figura abaixo.

Sobre esse cronograma e seu uso no gerenciamento de projetos de software, é correto afirmar:

Sobre o ciclo de vida de uma Servlet, é correto afirmar:

Qual é a tag do JSTL/EL que trata exceções em arquivos JSP?

Assinale a alternativa que apresenta corretamente o nível de isolamento transacional, fornecido pelo PostgreSQL 9.5, que EVITA a ocorrência dos fenômenos mencionados.

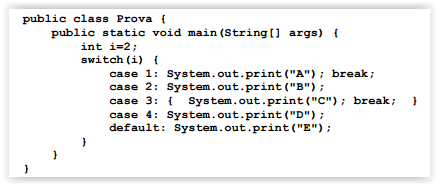

Considere o programa Java a seguir, compilado na versão 8 (JDK 1.8):

Qual é a saída obtida ao se executar esse programa?

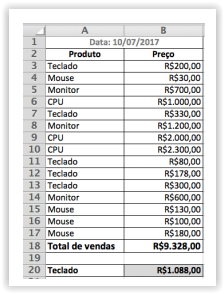

Observe a imagem da planilha abaixo, gerada com o Excel 2010 em português.

Para realizar a soma dos teclados vendidos no dia 10/07/2017, deve-se utilizar qual fórmula?

Ao enviar uma mensagem eletrônica por meio do Outlook Express, você também indicou um e-mail em CCo. Nessa situação, identifique como verdadeiras V ou falsas F as seguintes afirmativas:

( ) Todas as pessoas informadas pelo remetente receberão a mensagem.

( ) O destinatário do e-mail “CCo:" poderá visualizar o e-mail contido em “Para:"

( ) O remetente não poderá visualizar os endereços de e-mail de todos que receberam a mensagem.

( ) Cada destinatário saberá para quem a mensagem foi enviada.

Assinale a alternativa que apresenta a sequência correta, de cima para baixo.

Quando o computador é ligado, o processador executa instruções da Read Only Memory – ROM, acionando um programa contido nessa memória que dá início ao processo de boot, ou seja, de reconhecimento dos dispositivos de hardware e inicialização do computador. Trata-se do programa chamado

A planilha a seguir foi digitada no LibreOffice Calc 5.3 e no Microsoft Excel 2013, ambos em português, e mostra os homicídios por armas de fogo em algumas regiões do Brasil de 2009 a 2014.

Na célula H3, foi digitada uma fórmula para calcular a média aritmética dos valores do intervalo de células de B3 a G3. A fórmula utilizada foi

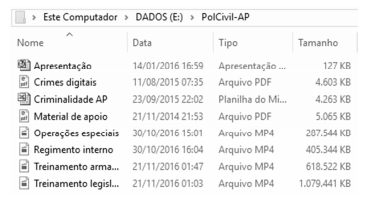

Um computador com o Windows 10, em português, possui uma pasta E:\PolCivil-AP contendo os arquivos abaixo.

Um Delegado tentou copiar esta pasta para um dispositivo de armazenamento, mas recebeu uma mensagem informando que não havia espaço suficiente. Um dos dispositivos que podem receber esta pasta é o que tem espaço livre de