A ferramenta de edição de slides Microsoft Power Point 2007 é reconhecida por sua qualidade, sendo amplamente utilizada em nível mundial, em diferentes setores.

Sobre a edição de slides do Microsoft Power Point 2007, assinale a alternativa INCORRETA.

Sobre os protocolos de Internet é correto afirmar que

Sobre segurança no acesso à Internet, analise as afirmativas a seguir.

I. Phishing é uma prática utilizada para coletar informações pessoais, como senhas e número de contas bancárias. Uma tentativa de phishing pode acontecer através do contato do usuário com páginas Web construídas para imitar sites de bancos e outras instituições.

II. O ataque do homem-do-meio refere-se à forma de ataque em que uma comunicação entre duas pessoas é interceptada por uma terceira. O atacante simplesmente recebe e, opcionalmente, repassa as informações do transmissor para o receptor, sem que ambos percebam que a comunicação não está sendo, de fato, direta.

III. Ransomware é um software malicioso que bloqueia o acesso do usuário aos arquivos do computador. Os criminosos exigem alguma forma de recompensa mediante a promessa de que o acesso aos dados será restabelecido.

Com base na análise realizada, é correto afirmar que

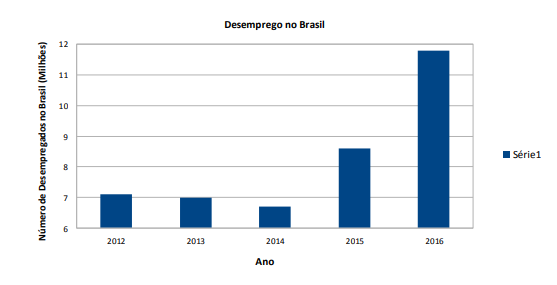

Em relação ao gráfico abaixo, criado com auxílio da planilha eletrônica Calc, do LibreOffice 6.0, assinale a alternativa correta.

Em relação à ferramenta de apresentação Impress, do LibreOffice 6.0, assinale a alternativa correta.

Em relação a arquivos e impressoras, assinale a alternativa correta.

Em relação a intranet e internet, assinale a alternativa correta.

Em relação à cópia de segurança, analise as proposições abaixo.

1) O backup incremental é o backup dos dados que foram modificados. Esse backup somente conterá os dados modificados desde o último backup.

2) O backup local é o backup de todas as bases de dados e também de todos os arquivos envolvidos na aplicação.

3) O backup on-line permite a execução do backup, mesmo com o sistema em operação. Os usuários podem utilizar a aplicação e/ou a base de dados e executar a atualização e a recuperação dos dados com o sistema funcionando.

4) O backup off-line é feito quando o sistema está em operação. Os usuários podem conectar a aplicação e/ou a base de dados.

5) O backup remoto é a cópia segura dos dados em local distante dos dados originais.

Estão corretas, apenas:

Em relação à contaminação por vírus, analise as proposições abaixo.

1) O vírus de resgate WannaCry criptografa alguns setores-chave do disco, impedindo que o sistema inicie e que qualquer software acesse a lista de arquivos no disco.

2) Escaneamento de vírus conhecidos, sensoriamento heurístico, busca algorítmica e checagem de integridade são métodos de identificação do antivírus para impedir a entrada de vírus.

3) A quarentena é uma pasta especial na qual o antivírus guarda os arquivos que foram desinfectados.

4) O vírus de macro é escrito em linguagem de macro e tenta infectar arquivos manipulados por aplicativos que utilizam essa linguagem, como, por exemplo, os que compõem o Microsoft Office.

5) O vírus de script é escrito em linguagem de script, como VBScript e JavaScript, e é recebido quando o usuário acessa uma página Web ou por e-mail, como um arquivo anexo ou como parte do próprio e-mail escrito em formato HTML.

Estão corretas, apenas:

Os editores de texto Word do pacote MSOffice 2013 BR e Writer do pacote LibreOfice 5.4 disponibilizam um recurso que possibilita a inserção de efeitos artísticos em um texto digitado, conforme exemplificado a seguir.

No Word e no Writer, esse recurso é conhecido, respectivamente, por:

Na digitação de um texto no Writer do pacote LibreOffice 5.4, em português, os atalhos de teclado que têm por significado salvar arquivo e aplicar negrito são, respectivamente:

Tanto no Powerpoint 2013 BR como no software Impress do pacote LibreOffice 5.4, em português, para exibir a apresentação de slides a partir do começo, deve-se pressionar a seguinte tecla de função:

No que diz respeito ao sítio de busca e pesquisa Google, a vírus de computador e aos procedimentos de backup, julgue o item seguinte.

Por se tratarem de cópia fiel de dados e arquivos, os backups não podem ser compactados.

Julgue o próximo item, relativo a hardware, a software e ao programa Microsoft Word 2010.

O USB é um tipo de conexão que pode ser utilizado para conectar o teclado ao computador, eliminando a necessidade de desligá-lo.

A respeito de redes de computadores, do programa de navegação Google Chrome, de vírus de computador e dos procedimentos de segurança da informação, julgue o item que se segue.

Apesar de existirem diversos tipos de redes de computadores, existem poucos padrões de ligação em rede com a finalidade de facilitar a interconexão entre os dispositivos, sendo que todos esses padrões são compatíveis.