Qual o comando SQL utilizado para atualizar dados de uma tabela?

Os ícones

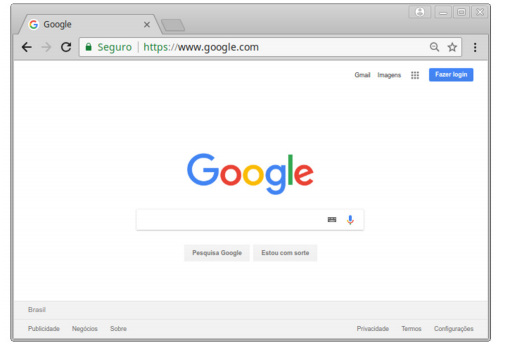

A imagem a seguir é uma janela do navegador Google Chrome (versão 66.x) na página de busca do Google. Ao acessar sites que exijam informações sensíveis, como dados de login, números de cartões de crédito e senhas, é essencial que o site forneça uma conexão criptografada e um certificado digital válido. Para obter informações sobre o certificado digital da página, em qual opção o usuário deverá clicar?

Acerca do programa Microsoft Excel 2013, do sistema operacional Windows 8 e dos conceitos de organização e de gerenciamento de arquivos e pastas, julgue o item a seguir.

O Excel 2013 traz, entre outros, um poderoso recurso que facilita a inserção de dados nas células: ele permite que uma célula seja dividida em duas células menores.

Acerca do programa Microsoft Excel 2013, do sistema operacional Windows 8 e dos conceitos de organização e de gerenciamento de arquivos e pastas, julgue o item a seguir.

Tanto arquivos ocultos quanto pastas ocultas podem ser exibidos no ambiente Windows.

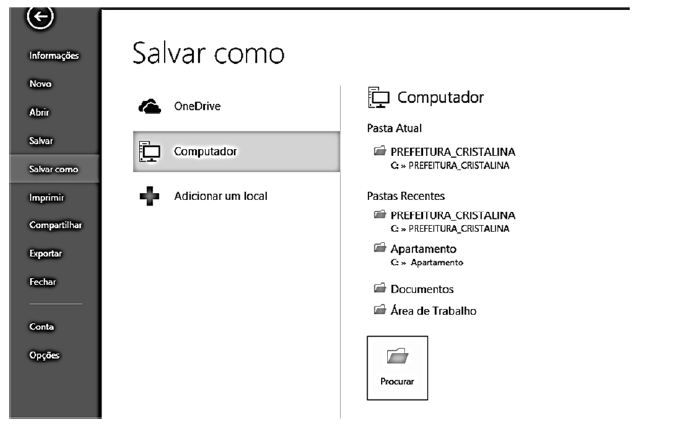

Com base na figura acima apresentada, que mostra parte da tela do programa de edição Microsoft Word 2013, assinale a

alternativa correta.

Considere que um usuário digitou um parágrafo (conjunto de frases) em um documento do programa Microsoft Word 2013, e deu um triplo clique (botão esquerdo do mouse), configuração padrão, sobre uma palavra qualquer desse mesmo parágrafo. O que irá acontecer?

Com base na Figura 2 abaixo, considere que o usuário digitou na célula A4 o seguinte: =B1+B3+C1/B2 e, logo após, foi pressionada a tecla Enter (teclado). Ao final dessa sequência de ações, que valor conterá em A4?

Marta utiliza uma estação de trabalho que executa o sistema operacional Windows 10 e está conectada à rede local da empresa em que ela trabalha. Ela acessa usualmente os sítios da intranet da empresa e também sítios da Internet pública. Após navegar por vários sítios, Marta verificou o histórico de navegação e identificou que um dos sítios acessados com sucesso por meio do protocolo HTTP tinha o endereço 172.20.1.1.

Tendo como referência essa situação hipotética, julgue o item a seguir.

A despeito das configurações dos ativos de segurança corporativos e do serviço de firewall instalado na estação de trabalho, Marta poderá acessar remotamente sua estação de trabalho usando a Conexão de Área de Trabalho Remota, a partir de outra estação conectada à Internet.

Julgue o próximo item, a respeito de proteção e segurança, e noções de vírus, worms e pragas virtuais.

A infecção de um sistema por códigos maliciosos pode ocorrer por meio da execução de arquivos infectados obtidos de anexos de mensagens eletrônicas, de mídias removíveis, de páginas web comprometidas, de redes sociais ou diretamente de outros equipamentos.

A respeito de sistemas operacionais e de aplicativos de edição de textos e planilhas, julgue o item a seguir.

Windows e Linux são exemplos de sistemas operacionais de núcleo monolítico, em que um único processo executa as principais funções.

Acerca de redes de computadores e segurança, julgue o item que se segue.

Um firewall implementa uma política de controle de comportamento para determinar que tipos de serviços e Internet podem ser acessados na rede.

Acerca de Internet, intranet e tecnologias e procedimentos a elas associados, julgue o item a seguir.

O símbolo

No que se refere à segurança de computadores, julgue o item subsecutivo.

Os browsers Internet Explorer, Firefox e Chrome permitem a instalação de plugins para implementar proteção antiphishing.

A navegação anônima proporcionada pelos navegadores atuais permite navegar sem registrar as páginas acessadas. Em relação a esse recurso, assinale a alternativa correta.