Associe os controles de segurança relacionados à solução para a segurança da informação com suas respectivas definições.

1. Firewall

2. Intrusion Detection Systems (IDS)

3. Intrusion Prevention Systems (IPS)

4. Antivírus software

( ) Previne, detecta e remove malware, incluindo vírus de computador, worms de computador, cavalos de Tróia, spyware e adware.

( ) É uma ferramenta de monitoramento em tempo integral colocada nos pontos mais vulneráveis ou pontos críticos das redes corporativas para detectar e deter intrusos continuamente.

( ) É uma ferramenta para monitorar o tráfego de rede e as atividades do sistema para prevenir e bloquear possíveis invasões ou ataques. Esta ferramenta é essencial para identificar e mitigar ameaças em tempo real, melhorando a postura geral de segurança de uma organização.

( ) Impede que usuários não autorizados acessem redes privadas. É uma combinação de hardware e software que controla o fluxo de tráfego de entrada e saída da rede.

Assinale a opção que indica a relação correta, na ordem apresentada:

Em uma planilha do Microsoft Excel, um gestor de RH deseja utilizar a função PROCV para localizar rapidamente o salário de um empregado específico a partir do seu número de identificação único (ID).

A planilha contém os seguintes dados em colunas sequenciais: ID do Empregado, Nome do Empregado, Cargo, Departamento e Salário. O gestor deseja inserir o ID do empregado em uma célula específica e obter automaticamente o salário correspondente desse empregado em outra célula.

Assumindo que o ID do empregado esteja na célula G2, a tabela de dados esteja no intervalo A1:E100, e o salário na quinta coluna do intervalo de dados, assinale a fórmula que está corretamente configurada para realizar essa tarefa.

O Network Control Access (NAC) é um recurso utilizado por provedores de serviços de nuvens de computadores para a autenticação de usuários.

Com relação ao NAC, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) O NAC pode ser implementado de três maneiras distintas.

( ) Numa primeira maneira de se implementar o NAC, um pequeno arquivo de configuração é carregado nas estações de trabalho individuais; essa implementação é recomendada para nuvens do tipo IaaS.

( ) A segunda maneira envolve uma série de solicitações do tipo piggy-back entre os servidores, o cliente e o NAC quando um usuário tenta acessar a rede. Essa implementação é recomendada para nuvens do tipo PaaS.

( ) Na terceira, por padrão, o usuário precisa utilizar um token, conjuntamente com seu login e senha. Essa implementação é recomendada para nuvens do tipo SaaS.

As afirmativas são, respectivamente:

Com relação aos princípios fundamentais de segurança de Informação que devem ser assegurados por um gestor de segurança de uma corporação, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Um programa de segurança pode ter diversos objetivos, seus princípios são referenciados sob a forma de um triângulo no qual os vértices representam a completude, a integridade e a disponibilidade de dados.

( ) A completude se refere ao limite em termos de quem pode obter que tipo de informação do sistema dentre do escopo da organização.

( ) A integridade se refere a ser correto e consistente com o estado ou informação pretendida, modificação não autorizadas (deliberadas ou acidentais), representam violações de integridade.

As afirmativas são, respectivamente:

O desenvolvimento de páginas web tem sido aperfeiçoado com a aplicação de Responsive web design (RWD, ou Design Responsivo).

Com relação às tecnologias envolvidas no desenvolvimento de software responsivo, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A base do design responsivo é a combinação de Hyper Text Markup Languague (HTML), que controla principalmente a estrutura, os elementos e o conteúdo de uma página web, e Cascading Style Sheets (CSS), que é usado para editar o design e o layout dos elementos que são incluídos em uma página com HTML

( ) O design responsivo é uma tecnologia que fornece várias versões completamente diferentes de uma mesma página, onde o HTML e CSS controlam o conteúdo e o layout de uma página em qualquer navegador da web.

( ) O design responsivo é um termo usado para descrever uma abordagem ao web design, ou um conjunto de melhores práticas, usado para criar um layout que adapta a renderização de uma única versão de página e que inclui a Media queries (ou consulta de mídia) como uma parte fundamental do CSS3.

As afirmativas são, respectivamente:

Antivírus são capazes de detectar, prevenir e até mesmo remover malwares, garantindo proteção contra códigos maliciosos. Para manter o bom funcionamento de um software de antivírus em um contexto de surgimento de novos malwares, recomenda-se

Com relação as topologias de rede, analise as afirmativas a seguir.

I. A topologia Anel consiste em estações conectadas através de um caminho fechado. São capazes de transmitir e receber dados em qualquer direção, mas as configurações mais usuais são unidirecionais, de forma a tornar menos sofisticado os protocolos de comunicação que asseguram a entrega da mensagem corretamente e em sequência ao destino.

II. Na topologia barramento a configuração consiste em vários pontos de concentração, cada um com seu conjunto próprio de terminais geograficamente concentrados. As ligações são estabelecidas apenas entre estes pontos de concentração, o que diminui consideravelmente os custos das linhas. Só estas linhas precisarão ter uma capacidade muito maior de transmissão para poder atender às requisições de comunicação exigidas pelos seus terminais.

III. Na topologia em estrela todos os usuários comunicam-se com um nó central, que tem o controle supervisor do sistema. Através deste nó central os usuários podem se comunicar entre si e com processadores remotos ou terminais. No segundo caso, o nó central funciona como um comutador de mensagens para passar os dados entre eles.

Está correto o que se afirma em:

Assinale a alternativa correta em relação à Área de Transferência do sistema operacional Windows 11.

Um e-mail recebido por um usuário de uma empresa possui o seguinte assunto:

“Fwd: Enc: Re: **Cancelamento de contrato processado**”

De acordo com padrões de preenchimento de aplicativos típicos de correio eletrônico, trata-se de uma mensagem

No MS-Excel, presente no Microsoft-365 (tendo como referência a versão 2016), em português e em sua configuração, uma planilha possui as células A1, A2 e A3, respectivamente, com os seguintes conteúdos, sem as aspas:

A1: “casa”

A2: “de”

A3: “barro”

Na célula B1, está presente a seguinte fórmula:

=CONCATENAR(A1;A2;A3)

Assinale a alternativa que apresenta o resultado produzido em B1.

No Explorador de Arquivos do Microsoft Windows 11, ao se selecionar a opção Configurações da pasta do OneDrive, abre-se uma janela com as seguintes opções:

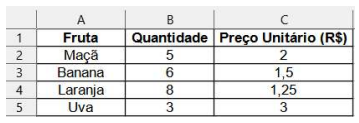

O Calc do LibreOffice é um programa de planilhas que faz parte de um pacote de escritório. Conhecido por ser intuitivo e de fácil aprendizagem possui diversas funções avançadas. Assim, dada a planilha abaixo, indique o resultado da função PROCV quando se coloca a seguinte fórmula =PROCV("Banana"; A2:C5; 2; FALSO).

Um desenvolvedor está utilizando JDBC (Java Database Connectivity) para interagir com um banco de dados e obteve uma variável rs com a linha de código:

rs = java.sql.DriverManager.executeQuery("SELECT * FROM sua_tabela");Considerando-se esse contexto, qual das seguintes linhas de código mostra corretamente como avançar a posição do cursor quando é necessário obter o próximo registro?

Trata-se de um aplicativo de edição de imagens gráficas básico, que faz parte do Sistema Operacional Windows há muitas versões, ele oferece ferramentas simples para criar e editar imagens rasterizadas. É conhecido pela sua simplicidade e facilidade de uso, sendo uma ferramenta para edição de imagens adequada para tarefas simples e rápidas. A Microsoft introduziu uma versão mais completa como parte do Windows 10, que oferece recursos mais avançados de modelagem tridimensional. O texto faz referência a qual aplicativo do Windows?

Nos itens que avaliem conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração‑padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram‑se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá‑la, acionando‑a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

Em relação aos conceitos de hardware, ao Microsoft Excel 2013 e aos conceitos de redes de computadores, julgue o item

A taxa de transferência de dados de um barramento I/O é independente do tipo de barramento utilizado