A versão 6.3.1 do LibreOffice Writer é referência para a questão.

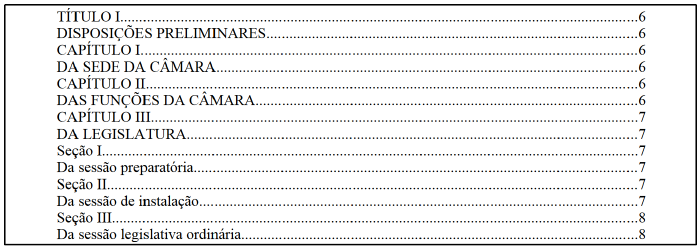

Considere o seguinte trecho:

Para incluir a indicação das páginas de cada título, conforme demonstrado no trecho acima, utiliza-se o recurso:

Considere que: todos os programas mencionados estejam em configuração padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

A Internet é um exemplo clássico de uma rede LAN.

Considere que: todos os programas mencionados estejam em configuração padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram-se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

Os hijackers são uma modalidade de vírus que instala programas no computador com a finalidade de deixar o computador vulnerável, no modo compartilhado, para ataques. A principal característica essa modalidade é liberar as portas inativas para que outros hackers possam fazer seus ataques por meio delas.

Acerca dos conceitos de hardware, do programa Microsoft Word 2013 e do sistema operacional Windows 7, julgue o item.

O processo de ativação da cópia do Windows 7 na Microsoft, que é feito após sua instalação, pode ser realizado, de forma on-line, pela Internet.

Com relação aos conceitos de redes de computadores, ao sítio de busca Google e às noções de vírus, worms e pragas, julgue o item.

Por meio do microfone  disponível na caixa de busca do Google, é possível realizar pesquisas na Internet usando a voz.

disponível na caixa de busca do Google, é possível realizar pesquisas na Internet usando a voz.

Julgue o item acerca do programa Microsoft Excel 2013, do sistema operacional Windows 10 e dos conceitos de redes de computadores.

Toda vez que uma pequena marca triangular verde aparece no canto superior esquerdo de uma célula do Excel 2013, há um erro grave de lógica na fórmula dessa célula.

A respeito do programa de navegação Mozilla Firefox, em sua versão mais atual, do programa de correio eletrônico Microsoft Outlook 2016 e dos conceitos de organização e de gerenciamento de arquivos e programas, julgue o item.

A adição de uma página aos favoritos, no Firefox, é um processo individual, não permitindo, portanto, criar favoritos para todas as abas abertas de uma só vez.

A respeito do programa de navegação Mozilla Firefox, em sua versão mais atual, do programa de correio eletrônico Microsoft Outlook 2016 e dos conceitos de organização e de gerenciamento de arquivos e programas, julgue o item.

No Outlook 2016, ao clicar o botão direito do mouse sobre uma mensagem da Caixa de Entrada Prioritária e escolher a opção  , será possível movê-la para a Caixa de Entrada Outros.

, será possível movê-la para a Caixa de Entrada Outros.

A segurança da comunicação entre computadores que oferecem serviços na Internet (servidores) e os computadores dos usuários (clientes) é imprescindível em um ambiente em que se utilize de transações eletrônicas. Com a finalidade de prover segurança aos dados, o mecanismo de criptografia é utilizado entre clientes e servidores. Dessa

forma, um protocolo e uma porta de comunicação de redes passíveis de serem utilizados nesse cenário são, respectivamente:

Uma das opções presentes no Microsoft Word 2016 é criar documentos a partir de um modelo. A utilização de um modelo de documento é

Para reinstalar o Windows, a partir de um DVD, o técnico em informática deverá habilitar a inicialização do sistema a partir do DVD ou pendrive de instalação. Essa habilitação pode ser feita através

Considere a estratégia de ordenação apresentada em linguagem Java:

Analise as seguintes afirmações:

I - A estratégia apresentada em Java é o método de ordenação Bubblesort.

II - A estratégia apresentada em Java é o método de ordenação Quicksort.

III - A estratégia apresentada é baseada em dividir para conquistar.

IV - A estratégia apresentada leva o maior elemento para a última posição a cada passada.

V - A estratégia apresentada leva o menor elemento para a primeira posição a cada passada.

Estão CORRETAS as afirmativas

Estratégia de encaminhamento de informação na internet, em que o emissor se comunica com

o destinatário (da forma mais eficiente) por mensagens que passam por um link uma única vez e são duplicadas apenas quando o link para os destinatários se divide em duas direções.

Memória de acesso aleatório de conteúdo volátil, responsável pelas informações temporárias

que estão sendo utilizadas ou processadas. Ao desligar o computador, estas informações são perdidas.