As fórmulas do MS Excel são essenciais e auxiliam na criação de planilhas eletrônicas. Assinale a alternativa que apresenta a fórmula utilizada no MS Excel para somar todos os números em um intervalo de células.

O Modelo OSI é um modelo de rede de computador baseado em uma proposta desenvolvida da ISO, dividido em camadas de funções. Assinale a alternativa que apresenta a camada que contém uma série de protocolos comumente necessários para os usuários.

Qual é o sistema de segurança que controla o acesso a serviços de rede, podendo autorizar ou negar o acesso a esses serviços em função de sua configuração?

No que diz respeito ao programa de navegação Google Chrome e aos procedimentos de segurança da informação, julgue o item.

Não revelar informações confidenciais para outra pessoa, via telefone, sem confirmar sua legitimidade é uma das formas de evitar a engenharia social.

Quanto ao sistema operacional Windows 8 e aos aplicativos e procedimentos de Internet, julgue o item subsequente.

Ao ser instalado, o Windows 8 cria um repositório com diversos tipos de drivers dos mais variados dispositivos, por isso, após sua instalação, não é permitido atualizar esses drivers, seja de modo manual ou automático, uma vez que esse procedimento poderá provocar inconsistências no sistema operacional.

Considere o texto abaixo.

Com efeito, nesse tipo específico de delito, o agente obtém, para ele ou outrem, vantagem ilícita (numerário subtraído de conta

bancária), em prejuízo de alguém (a vítima, cliente de banco) mediante o emprego do artifício da construção de uma página

eletrônica falsa ou envio de mensagem eletrônica (e-mail) de conteúdo fraudulento. Não haveria, como se disse, qualquer

dificuldade de enquadramento do praticante do “ato ilícito” no art. 171 do CPC, impondo-lhe as sanções previstas nesse

dispositivo (reclusão, de um a cinco anos, e multa). Além do mais, quando o criminoso implementa o último estágio da execução

ilícita, que é a subtração não autorizada dos fundos existentes na conta da vítima, a jurisprudência tem entendido que aí está

caracterizado o crime de furto qualificado, previsto no art. 155, § 4°, II.

(Adaptado de: REINALDO FILHO, Democrito. Disponível em: http://www.teleco.com.br/pdfs/tutorialintbank.pdf)

Hipoteticamente, um Analista Judiciário do TRE-SP identificou, corretamente, o ato ilícito referido entre aspas no texto como um

tipo de fraude por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada

de meios técnicos e engenharia social. Comumente realizado por meio da internet, esse golpe é caracterizado como

Julgue o item seguinte quanto ao programa de correio eletrônico MS Outlook 2016 e aos sítios de busca e pesquisa na Internet.

Ao se digitar a palavra Odontojia, o Google não mostrará resultado algum, pois a palavra apresenta erro de ortografia.

Ao utilizar computadores públicos ou que sejam acessados por diversas pessoas, é fundamental manter a privacidade da navegação, evitando que o navegador salve o histórico ou o que foi baixado pelo usuário por meio da ativação da navegação anônima. Para ativar esse tipo de navegação no Google Chrome, versão 27 e posteriores, deve-se utilizar o atalho:

No MS-Windows 7 encontram-se categorias de programas e aplicativos os quais ficam fora da categoria software comercial e software livre. Neste sentido, a qual categoria de programas distribuídos gratuitamente, ou seja, sem que haja custo ao usuário, o enunciado se refere?

Um dos principais recursos usados no MS Windows 7 para o gerenciamento do sistema é oferecido na pasta _______________, onde o usuário tem acesso a toda estrutura do sistema, como os discos rígidos, as unidades de CD\DVD e todas as outras mídias disponíveis. Que alternativa completa a lacuna acima:

Considerando o aplicativo MS-Outlook, assinale a alternativa que apresenta o atalho no teclado a ser executado quando se deseja responder uma mensagem selecionada.

Os principais navegadores, como o Google Chrome, o Microsoft Edge e o Mozilla Firefox, apresentam o ícone de uma estrela ![]() próximo à extremidade direita da barra

próximo à extremidade direita da barra

de pesquisa. Este ícone

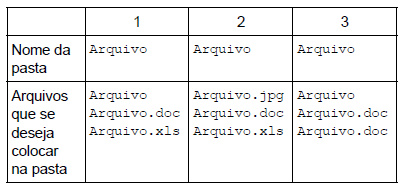

Em um computador, instalou-se o MS-Windows 7, em sua configuração padrão. Avalie o quadro a seguir, que apresenta a pasta Arquivo e três possíveis situações nas

quais se deseja colocar determinados arquivos nessa pasta:

Assinale a alternativa que contém a(s) situação(ções) que é(são) válida(s) no MS-Windows 7.

Nos acessos à Internet, é normalmente possível identificar o tipo de serviço e a área de atuação do provedor do serviço por meio do URL. Por exemplo, considerando o

seguinte URL: https://mail.google.com, é correto afirmar que o serviço é de acesso

Julgue o item subsequente, acerca do sítio de busca Google; dos conceitos de organização e de gerenciamento de arquivos; e dos aplicativos para segurança da informação.

Por motivos de segurança, os programas antivírus não podem ser desabilitados nem mesmo em caráter temporário.